أمان وخصوصية أنظمة إنترنت الأشياء | الوحدة الخامسة | الدرس الثالث

أمان وخصوصية أنظمة إنترنت الأشياء هو عنوان الدرس الثالث من الوحدة الخامسة التي تحمل اسم ” تطبيقات إنترنت الأشياء المتقدمة” في القسم الثاني من مقرر “إنترنت الأشياء 2-1”.

في هذا المقال، سنبحر في مفهوم الأمان ونتعمق في أسس الحماية في إنترنت الأشياء، كما سنستكشف التحديات التي تواجه الأنظمة المرتكزة على المستخدم. سنسلط الضوء على الجوانب الأمنية لإنترنت الأشياء وعلاقتها بالجرائم الإلكترونية، إلى جانب تحليل التحديات الهيكلية التي تؤثر على أمن هذه الأنظمة. كذلك، سنناقش المخاوف الأمنية المرتبطة بشبكات الجيل الخامس وتأثيرها على إنترنت الأشياء، بالإضافة إلى مفهوم الخصوصية، مع استعراض خصوصية إنترنت الأشياء والحلول الممكنة لتعزيزها.

لذا قم بقراءة نواتج التعلُّم بعناية، ثم أعد قراءتها وتأكد من تحصيل محتوياتها بعد انتهائك من دراسة الموضوع.

أهداف التعلُّم

- مفهوم الأمان.

- أسس الأمان في إنترنت الأشياء.

- التحديات في أنظمة إنترنت الأشياء المرتكزة على المستخدم.

- التعرف على الأمان في إنترنت الأشياء والجرائم الإلكترونية.

- التحديات الهيكلية للأمان في إنترنت الأشياء.

- المخاوف الأمنية لشبكات الجيل الخامس لأنظمة إنترنت الأشياء.

- مفهوم الخصوصية.

- التعرف على خصوصية إنترنت الأشياء والحلول الممكن لها.

هيا لنبدأ!

الأمان (Security)

يشكل الإنترنت وأنظمة إنترنت الأشياء والخدمات السحابية والأنظمة المحوسبة الإلكترونية الملموسة CPSs والأجهزة المحمولة ملامح الحياة الحديثة في القرن الحادي والعشرين. فقد أسهمت التقنية في التواصل بين أطراف العالم مما يعود بالفائدة على كافة المجتمعات.

ولكن هذا التطور التقني أدى إلى تمكن مجرمي الإنترنت من استغلال العديد من نقاط الضعف لتهديد مستخدمي هذه التقنيات.

يتزايد تأثير إنترنت الأشياء على:

- المؤسسات.

- نماذج الأعمال.

يعتمد إنترنت أشياء الشركات على ثقة المستهلك.

ومع ذلك يتم تقديم العديد من المنتجات والخدمات التقنية إلى الأسواق بصورة متسارعة مع اهتمام غير كافٍ بأمان وخصوصية المستخدمين.

هل يعد الأمان جزء مهم في عمليات تصميم هذه المنتجات والخدمات التقنية؟

الأمان يعد جزءاً مهماً من عملية التصميم من أدنى المستويات إلى أعلاها.

لهذا يجب إنشاء ما يلي لموازاة أي تطور تقني لدعمه وحمايته:

- السياسات.

- البروتوكولات.

- المعايير الأمنية.

أسس الأمان في إنترنت الأِشياء

لمعرفة المزيد من المعلومات عن أمان وخصوصية أنظمة إنترنت الأشياء، قم بالاطّلاع على الرابط التالي:

أمن وحماية إنترنت الأشياء – ويكيبيديا

تحديات أنظمة إنترنت الأشياء المرتكزة على المستخدم (User-Centered Challenges of IOT Systems)

هل التدابير الأمنية التقليدية كافية لتوفير الأمان الكافي في العالم الحديث؟

غير كافية للعالم الحديث المتطور تقنيًا والمتصل معاً.

أجهزة إنترنت الأشياء تتفاعل معاً ومع الخدمات على الإنترنت على نقيض الأجهزة التقليدية.

ولا يمكن تحقيق الفوائد الموجودة من تطبيق الأنظمة والتقنيات الحديثة دون الحصول على ثقة المستخدمين بهذه التقنيات الحديثة.

كيف يمكن زرع الثقة بين المستخدمين ومنشئي أنظمة إنترنت الأشياء؟

يمكن زرع الثقة بين المستخدمين ومنشئي أنظمة إنترنت الأشياء عن طريق المساءلة.

ويساهم في:

- تعقيد تدفق البيانات الموزعة.

- آليات التوافق غير الكافية.

نقص المعلومات بالنسبة للمستخدمين.

الأمان في إنترنت الأشياء والجرائم الإلكترونية (IOT Security and Cybercrime)

تُعد البنية التحتية للإنترنت بمثابة المنشآت الحيوية داخل الحدود الإقليمية للدول ذات السيادة.

تمر البيانات المتدفقة عبر هذه البينة التحتية عبر العديد من الدول الأخرى مما يشكل مصدر للقلق فيما يتعلق بسلامة البيانات.

الجرائم الإلكترونية لا تعرف الحدود، بل تتجاوز الحدود الجغرافية بسهولة.

لاحظ أن

القوانين المتعلقة بحماية البيانات وأمن المعلومات تتباين بيد الدول المختلفة.

تبني التقنية في المجتمعات تفوق السرعة التي يتم بها وضع السياسات والتشريعات لتنظيم وضبط هذه التقنية.

كيف يتم التحكم في الفضاء الإلكتروني؟

من خلال دمج مجموعة من القوانين غير الملائمة والقديمة والمتناقضة أحياناً

ومن الصعب تحقيق توافق دولي أو إقليمي في الآراء حول معايير وقوانين السلامة والإلكترونية، نظراً لأن لكل دولة لها معاييرها ومعتقداتها وممارستها المستقلة.

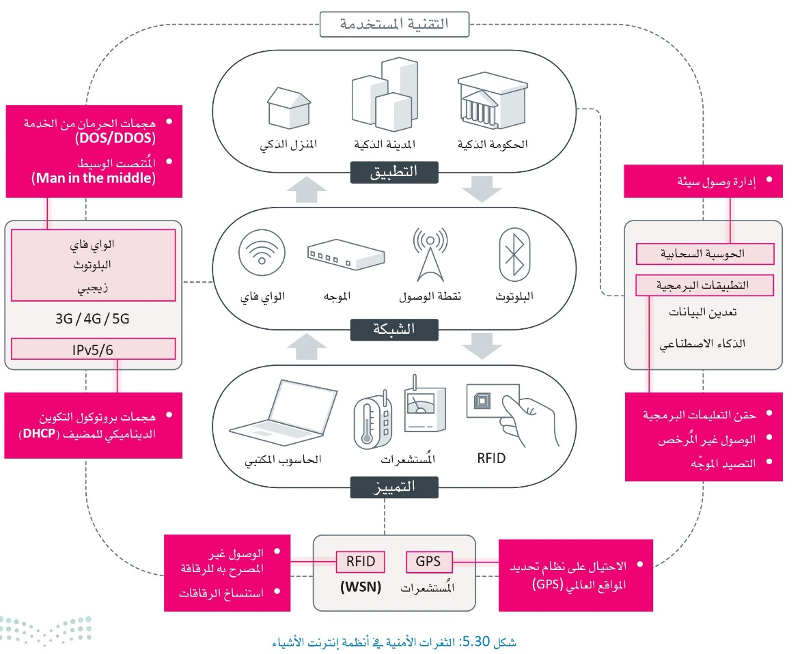

التحديات الهيكلية للأمان في إنترنت الأشياء (Architectural Challenges of IOT Security)

يتطلب إنترنت الأشياء:

- مجموعة من المعايير.

- وجد هيكلية محددة جداً مع واجهات ونماذج بيانات وبروتوكولات تناسب التنوع في الأجهزة والبروتوكولات والخدمات المعينة.

يمكن حدوث العديد من الهجمات عند اتصال أجهزة إنترنت الأشياء بالخدمات السحابية وتبادلها للبيانات لأول مرة.

قد تتسبب خصائص إنترنت الأشياء المختلفة في وجود مخاطر ومشكلات أمنية

حيث تقدم قابلية التنقل والاعتماد المتبادل والخصائص المماثلة الأخرى تحديات ومخاطر مختلفة.

التحديات والمخاطر تشمل:

- نقاط الضعف في البرامج الثابتة.

- التخزين.

- قوة المعالجة.

- هجمات الشبكة وقواعد المعايير.

يتطلَّب إنترنت الأشياء المزيد من أجهزة التنقُّل بين عنونة IPv4, IPv6؛ مما يستلزم زيادة عرض النطاق الترددي للشبكات.

حيث يؤدي إلى ظهور مخاطر وصعوبات إضافية، مثل:

- اعتماد عنونة IPv6 وتقنية الجيل الخامس.

- استخدام الجيل الجديد من الاتصالات فائقة السرعة.

شبكات الجيل الخامس وأمان إنترنت الأشياء (5G Networks and IOT Security)

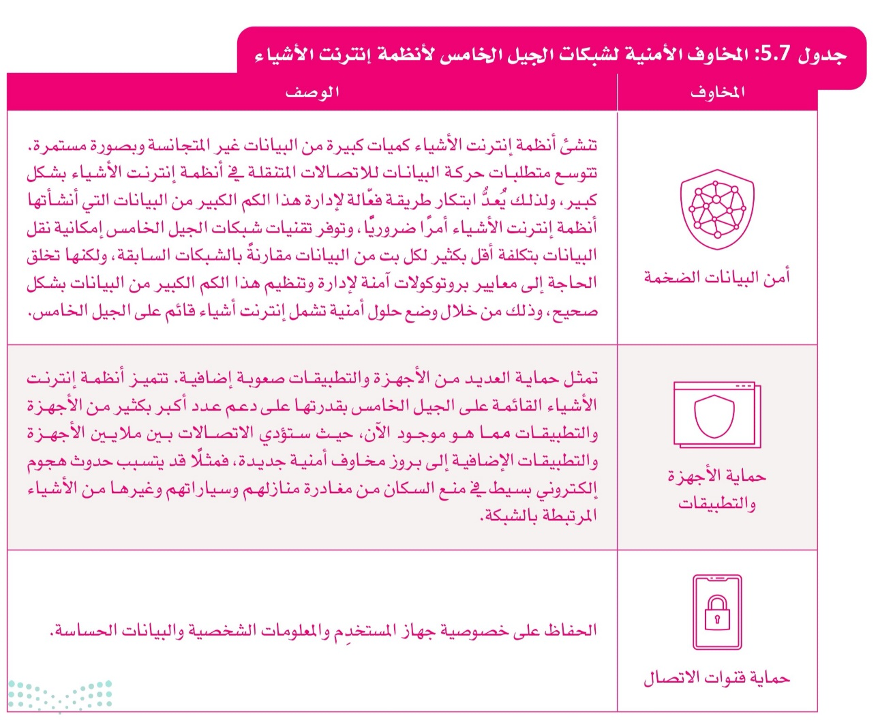

تعد تقنية الجيل الخامس تقنية واعدة بصفتها المستقبل الواعد للتطور العالمي للاتصالات المتنقلة.

تقنية الجيل الخامس

- هي المكون الرئيس لاتصال المجتمع بالشبكات وأنظمة إنترنت الأشياء واتصال آلة إلى آلة.

- يتيح الوصول السريع إلى المعلومات والخدمات.

- تهدف إلى تحقيق الاتصالات المحمولة بين البشر في كل مكان باستخدام أي جهاز أو تطبيق محوسب يمكنه أن يتصل بالإنترنت مثل:

- إنترنت الأشياء .IOT

- ويب الأشياء Web Of Thing – WOT .

- وأيضا مع وجود بنية تحتية للشبكة أفضل وأسرع سيكون هناك تفاعل أكبر بين الأشياء.

وكذلك في توزيع المعالجة عبر الخدمات السحابية مما يؤدي إلى إحداث تأثير كبير فيما يتعلق بأمن البيانات وتمكين تطوير تطبيقات جديدة تعمل على تحسين حياة البشر.

المخاوف الأمنية لشبكات الجيل الخامس لأنظمة إنترنت الأشياء

الخصوصية (Privacy)

تُشكل مسألة الأمان عبر الإنترنت مصدر قلق وتحدياً كبيراً في بيئة إنترنت الأشياء وكذلك الحفاظ على خصوصية بيانات المستخدمين يشكل تحدياً كبيراً أيضاً يتطلب اهتماماً اضافياً.

قد تتعرض خصوصية المستخدمين لإنترنت الأشياء للخطر إذا تم تسريب البيانات الشخصية إلى جهات غير مصرح بها.

حماية خصوصية المستخدم النهائي تمثل العديد من التحديات الأمنية، وذلك:

- نظرًا لتنوع الأجهزة المتصلة بإنترنت الأشياء.

- نقاط الضعف الكامنة في الأجهزة والبرامج.

- يسمح الكم الهائل من البيانات الشخصية المجمعة من أنظمة البيانات الضخمة والمؤسسات.

- بدمج مجموعة البيانات المختلفة.

- مما يزيد القدرة على تحديد الأفراد.

تزداد القدرة على استخراج مجموعة البيانات وتحليل حجمها وتغيرها بشكل يومي.

كيف يمكن التغلب عليها؟

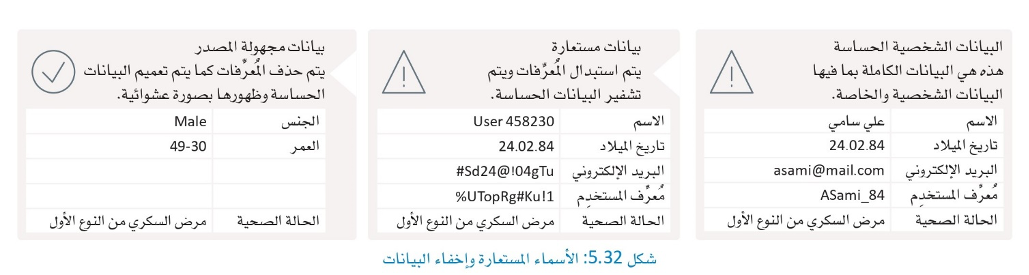

- التأكد من إخفاء البيانات التي يمكن أن تدل على شخصية صاحبها.

- جعل تلك البيانات مجهولة المصدر.

- يجب على المؤسسات التي تستخدم البيانات مجهولة المصدر إجراء تقييم شامل للمخاطر وتطبيق تقنيات فعالة آمنة.

- وكذلك يشمل مجموعة متنوعة من الضمانات التقنية مثل:

- إخفاء البيانات.

- التسمية المستعارة.

مثال

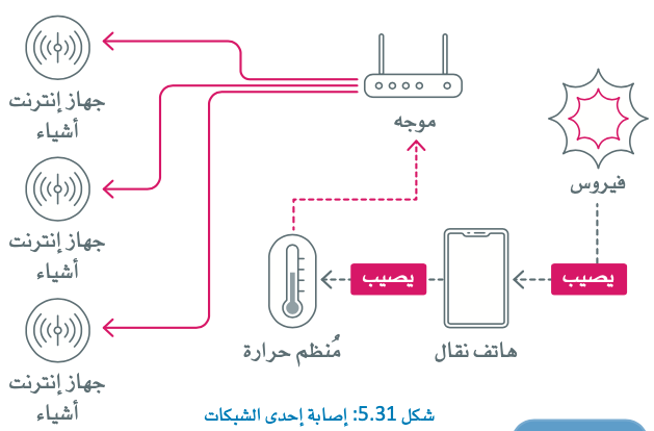

يُمكن للقراصنة اختراق شبكة لإنترنت الأشياء وجمع البيانات الخاصة عن طريق استغلال آلية التوصيل والتشغيل العالمي UPnP والتي تتطلب تكوينًا بسيطًا دون الحاجة إلى وجود مصادقة للاتصال، ويستغل المتسللون هذه الميزة لإصابة جهاز ومن ثم إصابة شبكة إنترنت الأشياء. على سبيل المثال يمكن للهاتف المحمول المصاب بفيروس أن يتصل بمنظم الحرارة في المنزل الذكي عبر شبكة الوايف اي. يوصل منظم الحرارة هذا من خلال UPnP بالموجه الخاص بالمنزل الذكي وبالتالي تصاب شبكة إنترنت الأشياء المنزلية بأكملها بهذا الفيروس مما يؤدي إلى خرق كامل لبيانات المعلومات الخاصة.

مخاوف خصوصية إنترنت الأشياء والحلول الممكنة لها

لمعرفة المزيد من المعلومات عن أمان إنترنت الأشياء، قم بالاطّلاع على الرابط التالي:

بإمكانك مراجعة موضوع محتوى “أمان وخصوصية أنظمة إنترنت الأشياء” بالكامل، من خلال الرابط التالي:

اختبر تحصيلك لمحتوى الموضوع من خلال الرابط التالي:

الواجب الإلكتروني

إلى هنا يكون قد انتهي موضوع “أمان وخصوصية أنظمة إنترنت الأشياء”، لا تنسوا مراجعة نواتج التعلُّم أعلى المقال، وانتظرونا في الموضوع القادم!