التشفير في الأمن السيبراني | الوحدة الثالثة | الدرس الثاني

التشفير في الأمن السيبراني هو عنوان الدرس الثاني من الوحدة الثالثة بعنوان “مواضيع متقدمة في الأمن السيبراني” في الفصل الدراسي الأول من مقرر “الأمن السيبراني”.

ستتعرف في هذا الموضوع على مقدمة في علم التشفير (Cryptography)، وتنفيذ خوارزميات التشفير المختلفة.

لذا سنقوم بقراءة نواتج التعلُّم، ثم إعادة قراءتها والتأكد من تحصيلها بعد انتهائنا من دراسة الموضوع.

نواتج التعلُّم

- معرفة مبادئ في علم التشفير.

- تنفيذ خوارزميات التشفير المختلفة.

هيا لنبدأ!

مقدمة في علم التشفير (Introduction to Cryptography)

أهمية عِلم التَشفير (The Importance of Cryptography)

علم التشفير هو العلم الذي يختص بالكتابة السرية بهدف إخفاء المعنى الحقيقي للرسالة. وتهدف هذا العلم إلى الحفاظ على المعلومات آمنة وسرية أثناء مرورها باستخدام الرموز والخوارزميات. لقد امتد تاريخ التشفير تاريخ طويل، حيث تطورت أشكاله عبر العصور بدايةً من الرموز البدائية وصولًا إلى استخدام الرياضيات المتقدمة في تصميم خوارزميات التشفير المتطورة المستخدمة في الاتصالات الرقمية الحديثة. وعكس تطوره عبر التاريخ الابتكار المستمر والجهود المبذولة لتطوير تقنيات التشفير للاستجابة للاحتياجات المتغيرة والتقدم التقني.

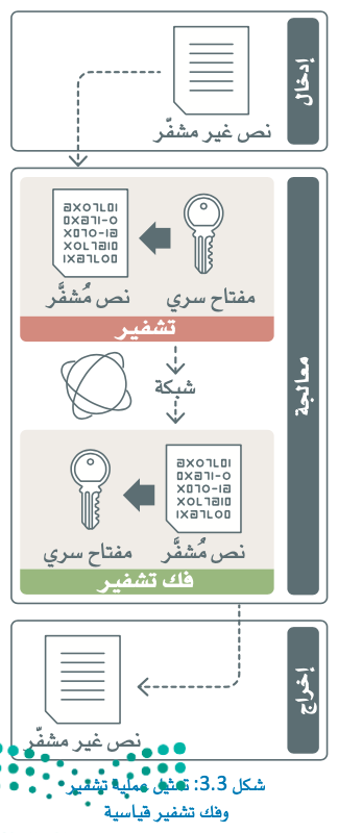

يعتمد علم التشفير في جوهره على مفهومين أساسيين هما: التشفير (Encryption) وفك التشفير (Decryption)، حيث يتم من خلال التشفير تحويل النص غير المقروء والمعلومات العادية إلى نص غير مفهوم ومعلومات غير قابلة للقراءة، وذلك باستخدام خوارزميات ومفاتيح معقدة. أما فك التشفير، فيتم من خلال عملية معاكسة لاسترجاع النص الأصلي من الشكل المشفر.

يعدُّ التشفير أمرًا جوهريًا في العديد من المجالات، وأحد أبرز استخداماته هو تأمين الاتصالات بشكل متزايد، لما يقدمه من فوائد أساسية، منها:

- سرية البيانات (Data Confidentiality)

يضمن التشفير حماية البيانات الحساسة والمعلومات الشخصية والمالية من الوصول غير المصرح به أو التلاعب بها، إذ أنه يزداد استخدامه في المعاملات البنكية، البريد الإلكتروني، وتبادل البيانات بين المؤسسات الحكومية والشركات.

- المصادقة (Authentication)

يستخدم التشفير في التحقق من هوية المرسلين والمستلمين في عملية تبادل الرسائل، ويضمن عدم انتحال الهوية أو التلاعب في المحتوى أثناء الإرسال.

- السلامة (Integrity)

يُستخدم التشفير من أجل ضمان سلامة البيانات باستخدام تقنيات التحقق واكتشاف أي تغيير.

- عدم الإنكار (Non-repudiation)

توفر تقنيات التشفير خاصية عدم الإنكار، مما يضمن منع الأفراد من إنكار إرسال أو استلام المعلومات بعد تنفيذها، وهو أمر مهم في المعاملات القانونية والتجارية، حيث يكون التحقق من سلامة البيانات والأطراف المتعاملة أمرًا ضروريًا.

لمعرفة المزيد من المعلومات عن تشفير البيانات، قم بالاطّلاع على الرابط التالي:

ما المقصود بتشفير البيانات؟ – Kaspersky

تطبيقات التشفير (Applications of Cryptography)

تطبيقات التشفير واسعة ومتنوعة، وتؤدي دورًا حاسمًا في تأمين الاتصالات وحماية البيانات الحساسة وتعزيز الثقة في التعاملات الرقمية للاستخدامات المختلفة. يوضح الجدول 1.3 أكثر تطبيقات التشفير شيوعًا.

أنواع التشفير (Types of Cryptography)

يشمل التشفير مجموعة متنوعة من التقنيات يمكن تصنيفها على نطاق واسع إلى ثلاثة أنواع رئيسة هي: تشفير المفتاح المتماثل (Symmetric Key Cryptography)، تشفير المفتاح غير المتماثل (Asymmetric Key Cryptography)، ودوال الهاش (Hash Functions). حيث يقدم كل نوع فرضة مختلفة، وتختار منها بناءً على متطلبات الأمن وحالات الاستخدام المحددة. وفيما يلي نبذة عن كل نوع من هذه الأنواع:

- تشفير المفتاح المتماثل (Symmetric Key Cryptography)

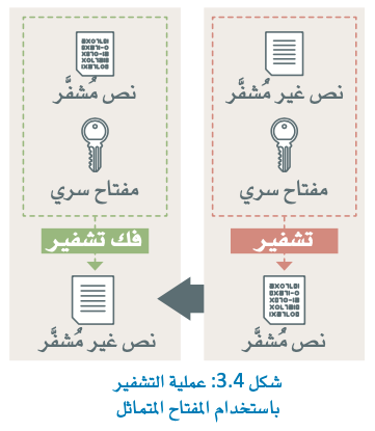

يتضمن تشفير المفتاح المتماثل أو تشفير المفتاح السري استخدام مفتاح واحد لعمليتي التشفير وفك التشفير. ويعتمد على خوارزميات رياضية لتحويل البيانات الأصلية إلى نص مشفر، بحيث لا يمكن فهمه إلا من قبل الأشخاص الذين يمتلكون المفتاح السري. يتميز هذا النوع من التشفير بسرعته وكفاءته مقارنة بالتشفير غير المتماثل، لكنه يتطلب آلية آمنة لتبادل المفتاح بين الأطراف المتواصلة. من أشهر خوارزميات التشفير المتماثل: معيار التشفير المتقدم (Advanced Encryption Standard – AES).

- تشفير المفتاح غير المتماثل (Asymmetric Key Cryptography)

يتضمن تشفير المفتاح غير المتماثل، أو تشفير المفتاح العام، استخدام مفتاحين متمايزين: المفتاح العام (Public Key)، الذي يمكن مشاركته بحرية، والمفتاح الخاص (Private Key)، الذي يحتفظ به المستخدم بسرية. يتم التشفير باستخدام أحد المفتاحين، بينما يتم فك التشفير باستخدام المفتاح الآخر.

يوفر هذا النوع من التشفير مستوى أمان أعلى مقارنةً بالتشفير المتماثل، لكنه أبطأ نسبيًا بسبب العمليات الحسابية المعقدة المستخدمة فيه. يستخدم بشكل واسع في تأمين الاتصالات الإلكترونية، مثل توقيعات البريد الإلكتروني، وتشفير البيانات الحساسة، وتبادل المفاتيح السرية بأمان. من أشهر خوارزميات التشفير غير المتماثل:

- خوارزمية RSA

- خوارزمية تبادل المفاتيح (Diffie-Hellman)

- تشفير المنحنيات البيضاوية (Elliptic Curve Cryptography – ECC)

يعد حجم المفاتيح عاملاً مهماً في قوة التشفير، حيث توفر المفاتيح الأطول حماية أقوى ضد الهجمات.

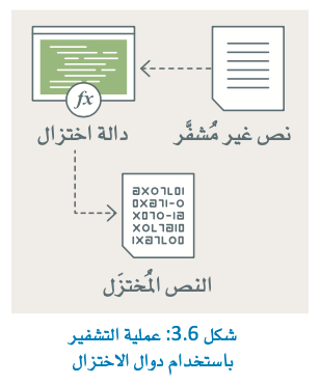

- دوال الاختزال (Hash Functions)

دوال الاختزال هي تقنية تشفير تقوم بتحويل مُدخلات ذات طول عشوائي إلى مخرجات بطول ثابت، وتكون دوالً أحادية الاتجاه، وبالتالي يستحيل حسابياً التغيير من الناتج على المدخل الأصلي. يُستخدم هذا النوع من الدوال لضمان سلامة البيانات، حيث يؤدي أي تغيير بسيط في المدخلات إلى تغيير جذري في المخرجات.

تُستخدم هذه الدوال في تخزين كلمات المرور، والتحقق من سلامة البيانات ورسائلها مع مرور الزمن، كما تُستخدم في توقيع البيانات رقميًا لحماية مصداقيتها وثباتها بالاعتماد على التشفير. من أشهر دوال الاختزال:

- خوارزمية هاش الآمنة 3 (Secure Hash Algorithm 3 – SHA3)

- دوال تجزئة الرسائل 5 (Message Digest 5 – MD5)، وهي مصادقة الرسائل المستندة إلى الاختزال (Hash based Message Authentication Code – HMAC).

لمعرفة المزيد من المعلومات عن التشفير وأنواعه، قم بالاطّلاع على الرابط التالي:

بإمكانك مراجعة محتوى موضوع “التشفير في الأمن السيبراني” من بدايته وحتى هذه النقطة، من خلال الرابط التالي:

التحقُّق من صحَّة المفاتيح العامة (Validation of Public Keys)

يعتبر التحقق من صحة المفتاح العام أمرًا أساسيًا لضمان تشفير الرسائل، وذلك لتجنب مخاطره عند تشفير بيانات حساسة. ويتم استخدام الطرق التالية في التحقق من صحة المفتاح العام وضمان مصدره.

- شبكات الثقة (Webs of Trust)

تعتمد شبكات الثقة على نموذج لا مركزي للتحقق من صحة المفاتيح العامة. ويعتمد هذا النهج على التوقيع التبادلي، حيث يوقع المستخدمون على مفاتيح بعضهم البعض كشكل من أشكال التصديق. يسمح هذا النموذج بمصادقة الهويات دون الحاجة إلى سلطة مركزية، ولكن أحد التحديات التي تواجهه هو مدى الثقة في توقيعات الآخرين وإمكانية التلاعب بها.

- هيئات الشهادات (Certificate Authorities)

تعدُّ هيئة الشهادات (Certificate Authority – CA) هي جهات موثوقة تصدر شهادات رقمية للتحقق من صحة المفاتيح العامة. تعتمد العديد من بروتوكولات الأمان على هذه السلطات، مثل بروتوكول SSL (Secure Sockets Layer)، الذي يُستخدم في تأمين الاتصالات عبر الإنترنت. تقوم سلطة الشهادات بالتحقق من هوية الجهة المالكة للمفتاح العام قبل إصدار الشهادة الرقمية.

تتضمن عملية التحقق عادةً التأكد من النطاق (Domain) الذي سيتم ربط المفتاح به، مما يضمن صحة الاتصال المشفر بين الأطراف المختلفة.

هجمات التشفير (Cryptography Attacks)

تتعدَّد العديد من الأساليب والتقنيات التي يستخدمها المتسللون للوصول إلى البيانات المشفرة أو وسائل خوارزميات التشفير. فيما يلي بعض من أكثر الهجمات شيوعًا:

- هجمات القوة المُفرطة (Brute Force Attacks)

تعتبر هجمات القوة الغاشمة من أكثر هجمات التشفير شيوعًا، حيث تعتمد على محاولة تخمين المفتاح السري بتجربة جميع الاحتمالات الممكنة حتى يتم العثور على المفتاح الصحيح. تعتمد قوة هذه الهجمات على طول المفتاح المستخدم في التشفير؛ فكلما زاد طول المفتاح، زاد عدد الاحتمالات، مما يجعل الاختراق أكثر صعوبة. على سبيل المثال، أوصت المعايير الأمنية (National Institute of Standards and Technology – NIST) باستخدام مفاتيح لا تقل عن 2048 بت عند استخدام خوارزمية (RSA) ومفاتيح 224 بت عند استخدام خوارزمية (ECC)، وذلك لتجنب هجمات القوة الغاشمة.

- تحليل الشفرات

يتم استخدام تحليل الشفرات لمعالجة تشفير البيانات للوصول إلى نقاط الضعف في مُخطَّط التشفير التي يُمكِن استغلالها لاستخراج البيانات أو تغييرها، حيث يَستخدِم المتسلِّلون هذا التحليل للوصول إلى البيانات المُشفَّرة، مثل: كلمات المرور، وأرقام بطاقات الائتمان والمستندات السرية، وغالبًا ما يستخدمون تقنيات لكسر مُخطَّطات التشفير، بما في ذلك الهجمات التحليلية، والقوة المُفرطة، وهجمات القناة الجانبية.

تتضمَّن الهجمات التحليلية (Analytical Attacks) خوارزميات لتحديد المفاتيح المحتملة لتشفير البيانات، بينما تقوم هجمات القوة المُفرطة (Brute-Force) بالتحقُّق من جميع المفاتيح الممكنة حتى يتم العثور على المفتاح الصحيح، في حين تستغِل هجمات القنوات الجانبية (Side-Channel) العيوب المعروفة في العتاد أو البرمجيات لتجاوز إجراءات الأمن.

تنفيذ خوارزميات التشفير (Implementing Cryptography Algorithms)

سنقوم الآن بتنفيذ بعض خوارزميات التشفير باستخدام لغة برمجة البايثون (Python).

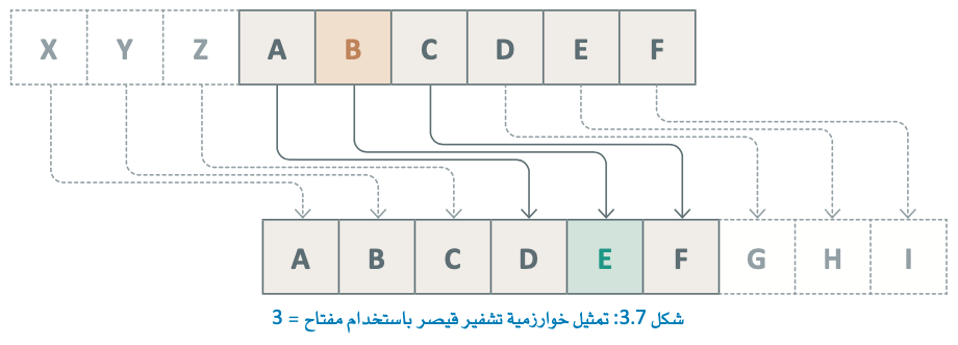

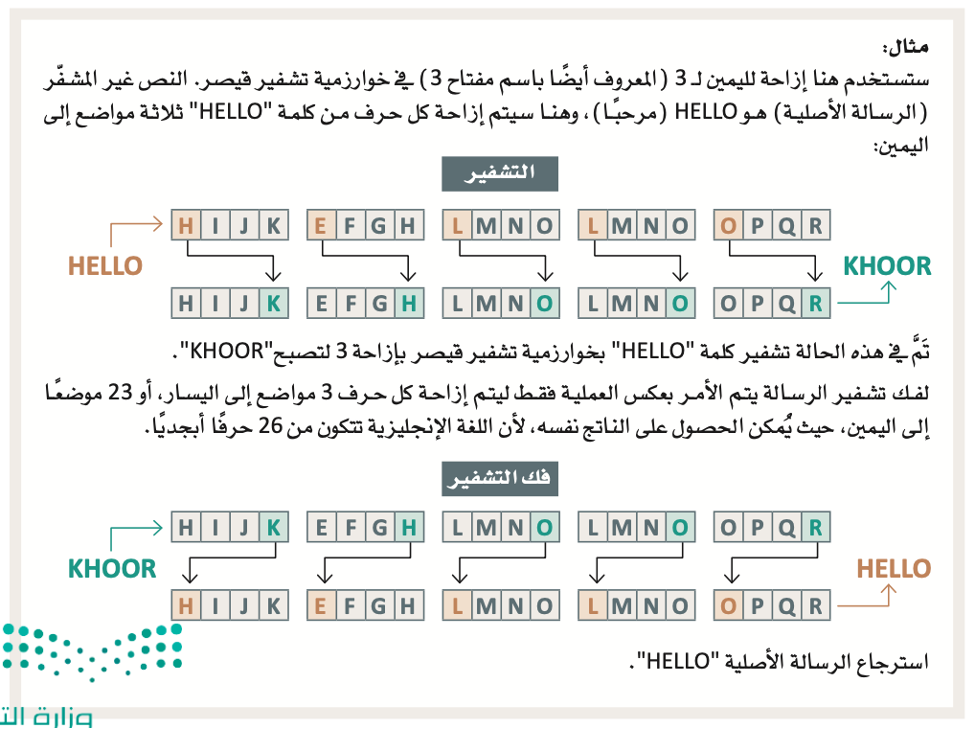

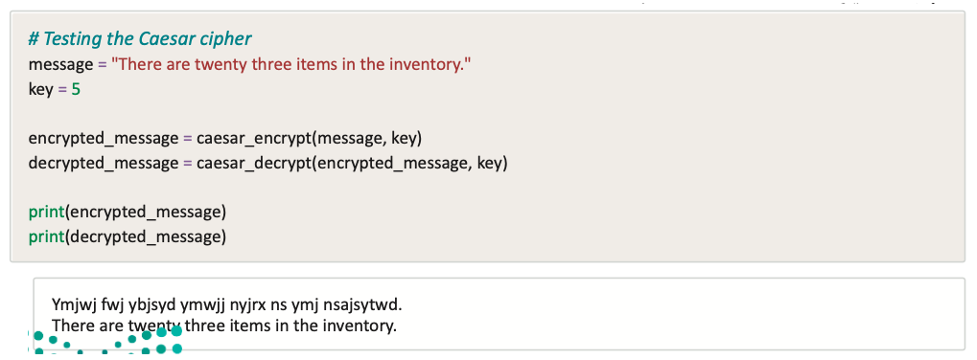

خوارزمية تشفير قيصر (Caesar Cipher)

تعدُّ هذه الخوارزمية أسلوبًا بسيطًا للتشفير، حيث يتم استبدال كل حرف بحرف آخر اعتمادًا على مفتاح التشفير. وهي خوارزمية تشفير بسيطة للغاية لا تستخدم في أنظمة الإنتاج.

لمعرفة المزيد من المعلومات عن طريقة خوارزميات قيصر في الشفير، قم بالاطّلاع على الرابط التالي:

تشفير الرسالة (Encrypting the Message)

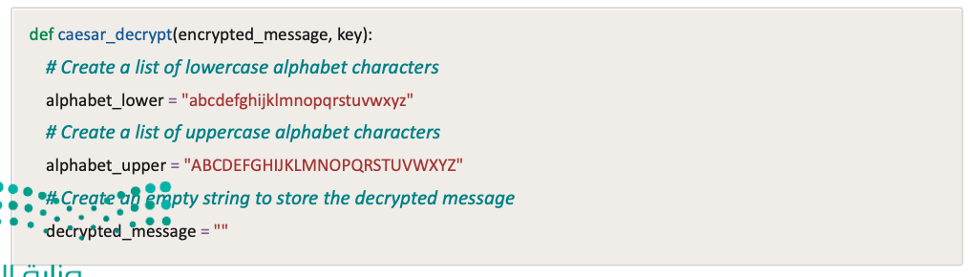

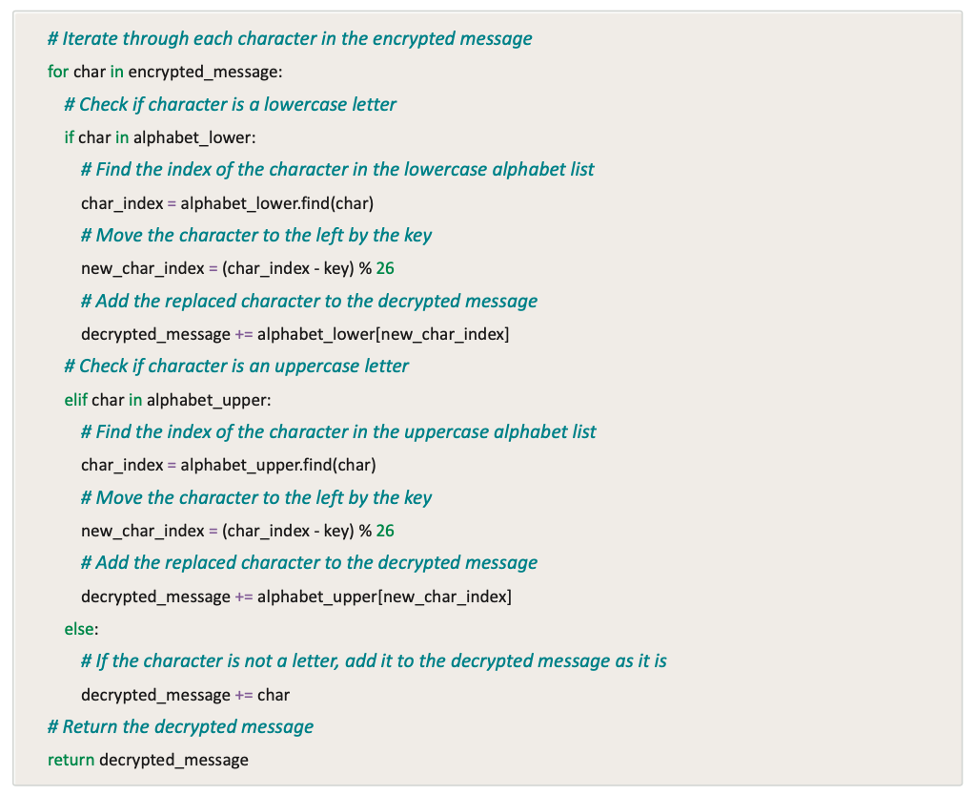

فك تشفير الرسالة (Decrypting the Message)

اختبار التشفير (Testing the Cipher)

بإمكانك مراجعة محتوى موضوع “التشفير في الأمن السيبراني” بدايةً من عنوان “التحقُّق من صحَّة المفاتيح العامة” وحتى هذه النقطة، من خلال الرابط التالي:

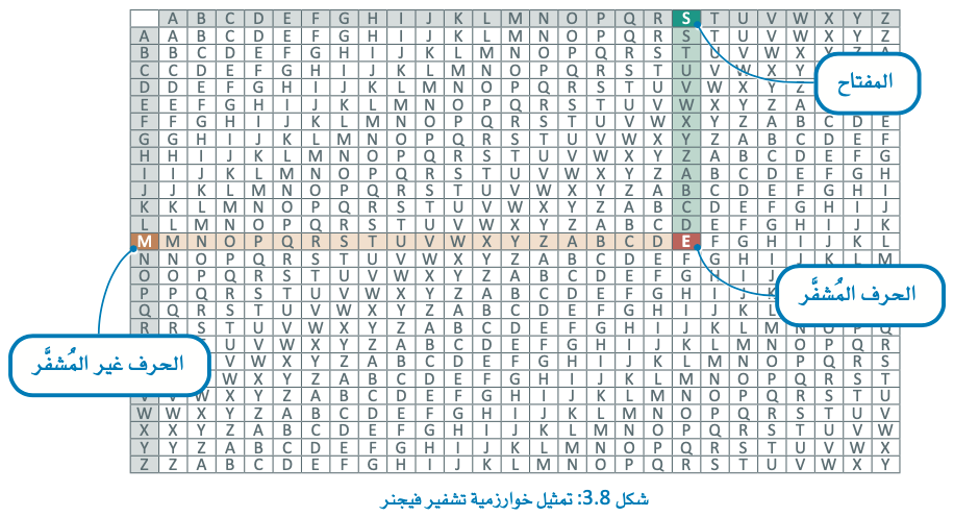

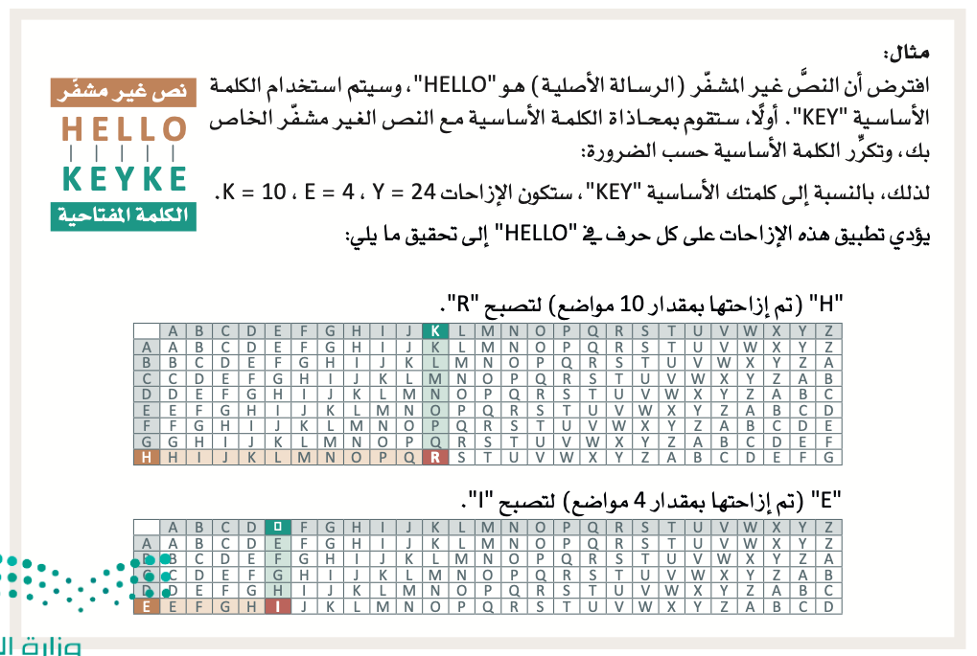

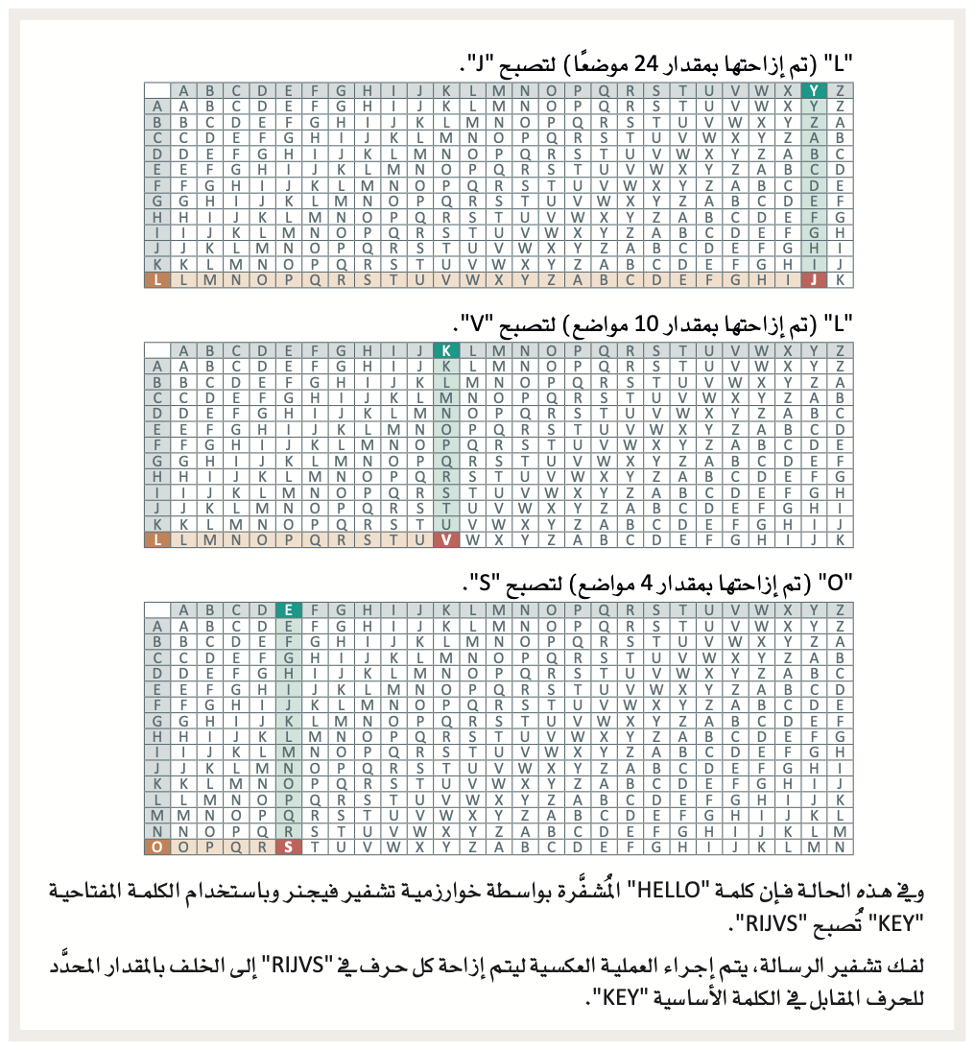

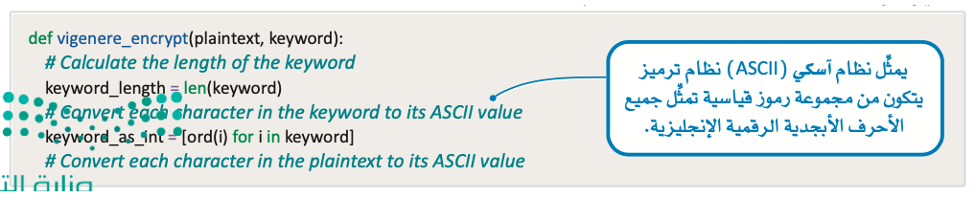

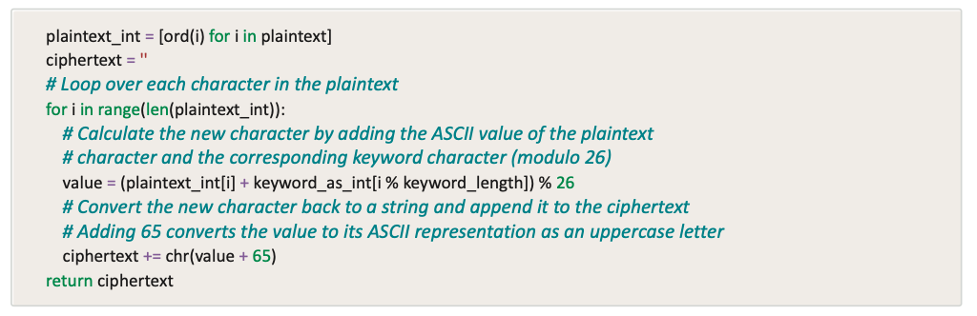

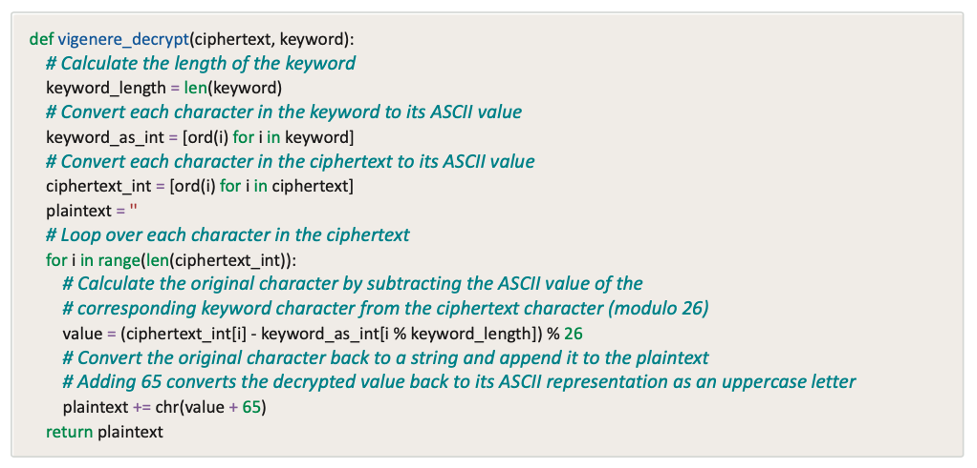

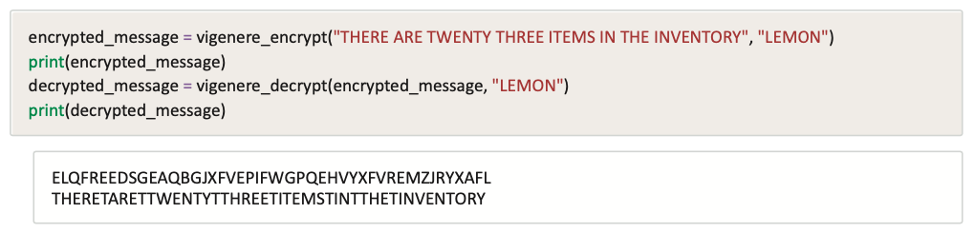

خوارزمية تشفير فيجنر (Vigenère Cipher)

يعدّ هذا التشفير امتدادًا لخوارزمية تشفير قيصر، حيث يتم إزاحة كل حرف بناءً على كلمة مفتاح تشفير الرسائل. وهي مثل خوارزمية تشفير قيصر ولكنها أكثر تعقيدًا منها. ورغم ذلك، لا يعدّ هذا التشفير كافيًا للاستخدام في أنظمة الإنتاج.

لمعرفة المزيد من المعلومات عن طريقة تشفير خوارزمية فيجنر، قم بالاطّلاع على الرابط التالي:

تشفير الرسالة (Encrypting the Message)

فك تشفير الرسالة (Decrypting the Message)

اختبار التشفير (Testing the Cipher)

بإمكانك مراجعة محتوى موضوع “التشفير في الأمن السيبراني” بدايةً من عنوان “خوارزمية تشفير فيجنر” وحتى هذه النقطة، من خلال الرابط التالي:

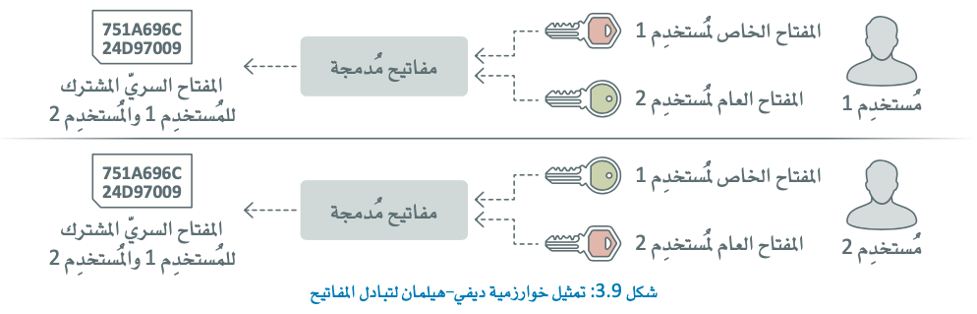

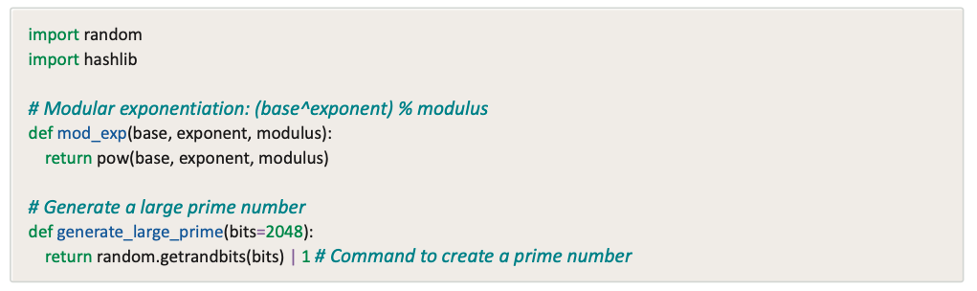

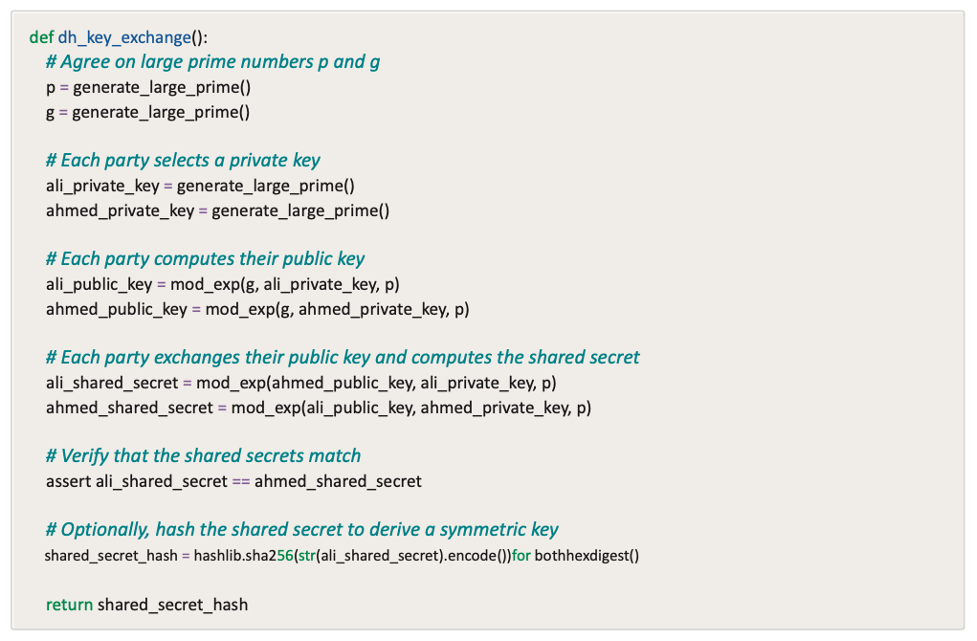

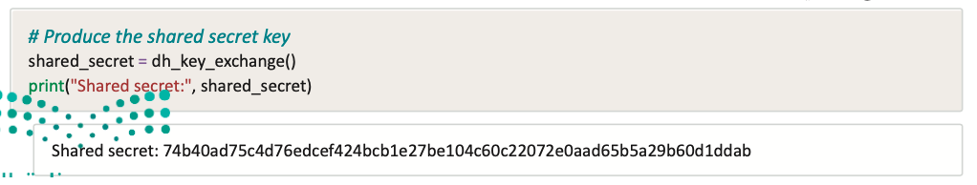

خوارزمية ديفي-هيلمان لتبادل المفاتيح (The Diffie-Hellman (DH) Key Exchange Algorithm)

خوارزمية ديفي-هيلمان لتبادل المفاتيح هي بروتوكول تشفير للاتصال الآمن عبر شبكة غير آمنة، حيث تتيح هذه الخوارزمية للطرفين إنشاء مفتاح سري مشترك يمكن استخدامه لتشفير الرسائل المتبادلة بينهما وفك تشفيرها.

إعداد الخوارزمية (Preparing the Algorithm)

تنفيذ عملية تبادل المفاتيح (Implementing the Key Exchange)

توليد المفتاح السريّ المشترك (Generating the Secret Shared Key)

الأمن السيبراني والتشفير وسلسلة الكُتل (Cybersecurity, Cryptography and Blockchain)

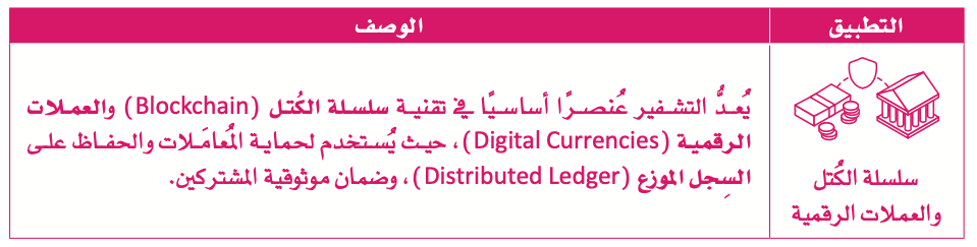

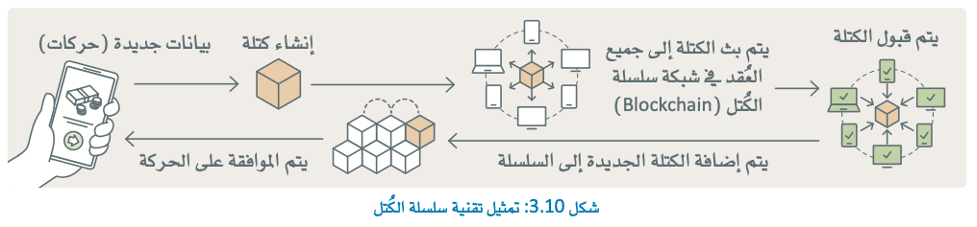

لقد اكتسبت تقنية سلسلة الكتل (Blockchain) في السنوات الأخيرة اهتمامًا خاصًا في الصناعة الأمن السيبراني، فهي نظام لا مركزي يمكنه تسجيل المعاملات بشكل آمن، وهذا قد أدى إلى اعتمادها في العديد من التطبيقات.

والتشفير يشكل أحد الجوانب الرئيسية المتعلقة بهذه التقنية، حيث يتم استخدامها في العقود الذكية (Smart Contracts)، وهي عقود والاتفاقيات المشفرة التي تدار تلقائيًا عند استيفاء شروط معينة، مما يضمن الشفافية والأمان.

على سبيل المثال، يُعتمَد على دالة تجزئة مشفرة لسلسلة الكتل (Blockchain) لضمان عدم تغيير البيانات دون إذن، مما يجعل السجل غير قابل للتلاعب.

يمكن أيضًا استخدام بروتوكولات تشفير لضمان أمن نقل البيانات داخل الشبكة، وفي بعض الأحيان، يتم الجمع بين التشفير وتقنيات أخرى للحماية من الهجمات السيبرانية. يُعد التشفير جزءًا أساسيًا من أمن سلسلة الكتل (Blockchain).

ومع ذلك، يمكن أن تسهم تقنية سلسلة الكتل (Blockchain) في تحقيق الأمن السيبراني بعدة طرق، بما في ذلك:

- إدارة الهوية (Identity Management)

يمكن لسلسلة الكتل (Blockchain) إنشاء نظام إدارة هوية غير مركزي يتيح للمستخدمين التحكم في بياناتهم ومشاركتها بطريقة آمنة. يحد ذلك من مخاطر اختراق الهوية ويمنع سرقة المعلومات الشخصية.

- إدارة سلسلة التوريدات (Supply Chain Management)

تتيح سلسلة الكتل (Blockchain) تتبع إدارة سلسلة التوريد وتوثيق سجل عمليات الشحن بشكل آمن وغير قابل للتغيير. يضمن ذلك الشفافية ويقلل من عمليات التلاعب أو التزييف.

- العقود الذكية (Smart Contracts)

يمكن لسلسلة الكتل (Blockchain) إنشاء عقود ذكية مؤتمتة، والتي تساهم في تقليل مخاطر الاحتيال والفساد من خلال تنفيذ المعاملات بشكل تلقائي عند استيفاء شروط محددة. كما يضمن التشفير في سلسلة الكتل (Blockchain) أن عمليات تنفيذ العقود الذكية تتم بأمان، مما يقلل من مخاطر الاحتيال المالي.

- الشبكات الموزعة (Distributed Networks)

تستخدم سلسلة الكتل (Blockchain) نظامًا غير مركزي، وهو ما يقلل من مخاطر النقاط الفردية للفشل (Single Points of Failure) والتي يمكن أن تتعرض للهجوم. على سبيل المثال، يمكن توزيع البيانات عبر عقد متعددة بدلاً من تخزينها في خادم مركزي واحد، مما يجعلها أكثر مقاومة للهجمات السيبرانية.

- تخزين البيانات (Data Storage)

يمكن أن تساعد سلسلة الكتل (Blockchain) في إنشاء أنظمة تخزين بيانات غير مركزية، مما يقلل من مخاطر الاختراق والتلاعب، والتأكد من أن البيانات المخزنة غير قابلة للتغيير أو الحذف دون إذن مناسب.

بإمكانك مراجعة محتوى موضوع “التشفير في الأمن السيبراني” بدايةً من عنوان “خوارزمية ديفي-هيلمان لتبادل المفاتيح” وحتى نهاية الموضوع، من خلال الرابط التالي:

اختبر تحصيلك لمحتوى الموضوع من خلال الرابط التالي:

الواجب الإلكتروني

إلى هنا يكون قد انتهى موضوع “التشفير في الأمن السيبراني“، لا تنسوا مراجعة نواتج التعلُّم أعلى المقال، وانتظرونا في الموضوع القادم.