الأمن السيبراني | الوحدة الثانية | الدرس الثالث

الأمن السيبراني هو عنوان الدرس الثالث من الوحدة الثانية التي تحمل اسم “دورة حياة النظام” في الفصل الدراسي الأول من مقرر “تقنية رقمية 3”.

ستتعرف في هذا الموضوع على خطوات دمج الأمن السيبراني في دورة حياة النظام، وشرح البصمة الرقمية (Digital footprint)، وتمييز البصمات الرقمية النشطة وغير النشطة، وتأثيراتها على دورة حياة النظام، ومعرفة آثار التعقُّب الرقمية (Digital traces)، وتبعات تداول المعلومات الشخصية، بالإضافة لتوظيف برامج جدار الحماية (Firewall) ومكافحة الفيروسات (Antivirus) في الحماية من التهديدات السيبرانية.

لذا قم بقراءة نواتج التعلُّم بعناية، ثم أعد قراءتها وتأكَّد من تحصيل كافة محتوياتها بعد انتهائك من دراسة الموضوع.

نواتج التعلُّم

- معرفة خطوات دمج الأمن السيبراني في دورة حياة النظام.

- تمييز البصمات الرقمية النشطة، وغير النشطة.

- معرفة آثار التعقُّب الرقمية.

- شرح البيانات المسجلة أثناء استخدام الإنترنت.

- تفعير برامج الحماية من التهديدات السيبرانية.

هيا لنبدأ!

مقدمة – الأمن السيبراني

ما دور الأمن السيبراني في دورة حياة النظام؟

- يعد دمج الأمن السيبراني (Cybersecurity) في دورة حياة النظام مهمًا لضمان كون النظام آمنًا ومحميًا من التهديدات المختلفة طوال دورة حياة النظام.

- يمكن للمؤسسات ضمان تصميم أنظمتها وتطويرها وصيانتها مع أخذ الأمن السيبراني في الاعتبار.

- سيساعد هذا في تقليل أخطار الهجمات الالكترونية وحماية البيانات والأنظمة الحساسة من الوصول غير المصرح به.

الأمن السيبراني في المملكة العربية السعودية

أصبحت المملكة العربية السعودية من أهم الدول الرائدة على مستوى العالم في مجال الأمن السيبراني، فهي تحتل المرتبة الثانية في المؤشر العالمي للأمن السيبراني (Global Cybersecurity Index – GCI) الذي يعد بمثابة مرجع دولي موثوق يقيس التزام الدول بالأمن السيبراني على المستوى العالمي، ويهتم بزيادة الوعي بأهمية الأمن السيبراني وأبعاده المختلفة.

قد احتلت المملكو العربية السعودية المرتبة الثانية عالميًا في الكتاب السنوي للتنافسية العالمية (World Competitiveness Yearbook – WCY) لعام 2023 الصادر عن المعهد الدولي للتنمية الإدارية (IMD) ومقره سويسرا.

لمعرفة المزيد من المعلومات عن الأمن السيبراني، قم بالاطّلاع على الرابط التالي:

المبادرات المهنية للمملكة العربية السعودية في الأمن السيبراني

تتخذ المملكة العربية السعودية خطوات مهمة لتلبية الحاجة إلى وظائف الأمن السيبراني في البلاد، ونستعرض فيما يلي مبادرات المملكة في هذا المجال:

- التعليم والتدريب

استثمرت الحكومة السعودية بشكل كبير في مجال برامج التدريب والتعليم في الأمن السيبراني لتطوير القدرات المحلية، حيث تقدم العديد من الجامعات والمعاهد في المملكة العربية السعودية برامج متخصصة للحصول على درجات علمية وشهادات في هذا المجال، كما أطلقت الحكومة مبادرات تدريبية لتطوير مهارات متخصصي تقنية المعلومات في مجال الأمن السيبراني، من الأمثلة على هذه البرامج:

- برامج الأكاديمية الوطنية للأمن السيبراني.

- معسكرات تدريبية ومسابقات الاتحاد السعودي للأمن السيبراني والبرمجة والدرونز.

- كما أصدرت الهيئة الوطنية للأمن السيبراني (NCA) الإطار السعودي للتعليم العالي في الأمن السيبراني (سايبر-التعليم).

(Saudi Cybersecurity Higher Education Framework – SCyber_Edu)

- استراتيجية الأمن السيبراني

طورت المملكة العربية السعودية استراتيجية وطنية شاملة للأمن السيبراني تحدد رؤية المملكة وأهدافها في هذا المجال.

تتضمن تلك الاستراتيجية خططًا لتطوير القدرات الوطنية للأمن السيبراني داخل المملكة بالإضافة إلى تدابير لحماية البنية التحتية الحيوية ولتعزيز التعاون الدولي في هذا المجال.

- الشراكات الصناعية

تعمل الحكومة السعودية أيضًا بشكل وثيق مع شركات القطاع الخاص لتلبية الحاجة إلى الخبرات في مجال الأمن السيبراني، على سبيل المثال، دخلت الحكومة في شراكة مع شركات دولية لتوفير برامج التدريب والتطوير لمتخصصي الأمن السيبراني.

- تطوير قطاع الأمن السيبراني

لدى المملكة العربية السعودية العديد من المبادرات لتسريع تطوير قطاع الأمن السيبراني ونموه وبناء قدراته في المملكة، وتشمل هذه المبادرات البرنامج الوطني سايبرك (CyberIC)الذي يعد مظلة للعديد من المبادرات مثل: التمارين الوطنية السيبرانية (Nationally Cyber Drills) ومبادرات التدريب على الأمن السيبراني التي تستهدف فئات مختلفة من المجتمع.

البصمة الرقمية

ما المقصود بالبصمة الرقمية (Digital Footprint)؟

كل عمل أو تصفح تقوم به عبر الإنترنت يترك أثرًا والتي قد يتمكن الآخرون من رؤيتها وينطبق ذلك على تاريخ التصفح والمواقع التي تزورها ويهدف ذلك إلى توفير تجربة تصفح أسرع وأكثر كفاء للمستخدم أو لاستهدافه من قبل المعلنين عبر الإعلانات المخصصة التي تظهر عبر الإنترنت.

يمكن أن تؤثر البصمة الرقمية على دورة حياة النظام بعدة طرق لأنها سلسلة من البيانات يتم تركها عندما يستخدم شخص ما التقنيات الرقمية بما في ذلك الإنترنت والوسائط الاجتماعية والمنصات الرقمية الأخرى.

تُحفظ البصمة الرقمية على شكل ملف يشمل البيانات التي تخص المستخدم والتي يتم جمعها كنتيجة للتصفح والاتصالات والأعمال الأخرى التي يقوم بها المستخدم عبر الإنترنت.

يمكن تصنيف البصمة الرقمية إلى صنفين أساسين بناء على طبيعة عمليات جمع المعلومات الخاصة بالمستخدم:

- البصمات الرقمية النشطة (Active Digital Footprint).

- البصمات الرقمية غير النشطة (Passive Digital Footprint).

البصمات الرقمية النشطة (Active Digital Footprint)

تنشأ البصمات الرقمية النشطة من البيانات التي تتركها بإرادتك بمجرد قيامك بالنشاطات المختلفة عبر شبكة الإنترنت.

البصمات الرقمية غير النشطة (Passive Digital Footprint)

البصمات الرقمية غير النشطة هي تلك التي تتركها دون قصد أو في بعص الحالات دون أن تعرف ذلك.

لمعرفة المزيد من المعلومات عن البصمات الرقمية، قم بالاطّلاع على الرابط التالي:

آثار التعقب الرقمية (Digital Traces)

تعد آثار التعقب الرقمية (Digital Traces) كالآثار الطبيعية وتتراكم لإنشاء بصمتك الرقمية، حيث تتضمن البصمة الرقمية الخاصة بك جميع آثار نشاطك عبر الإنترنت بما في ذلك تعليقاتك على المقالات الإخبارية والمنشورات عبر وسائل التواصل الاجتماعي وسجلات عمليات الشراء عبر الإنترنت.

البيانات المسجلة أثناء استخدام الانترنت

عند استخدامك لشبكة الانترنت وتحميل صفحة الكترونية، فإنك في الواقع ترسل طلبًا مدعمًا ببعض المعلومات إلى خادم المواقع الالكترونية.

ما المقصود بسجلات الخادم (Server Logs)؟

مجموعة من البيانات التي تضاف إلى سجل الخادم في كل مرة يستخدم فيها الشخص الانترنت وهي الأساس لتحليلات الويب، ولا يمكن رؤيتها إلا من خلال مالكي الموقع.

إن نفس الخوادم التي تقدمها لك المواقع الالكترونية تتبع سجلات تصفحك دون بشكل صامت دون علمك، وتعين رقمًا خاصًا بجهازك ثم تتبع ما تتصفحه بكل سهولة.

مصادر المعلومات الشخصية وتبعات تداولها

قد تجمع شركات التقنية معلوماتك الخاصة، لذلك عليك أن تكون على دراية بكيفية قيامها بذلك، على سبيل المثال عليك أن تعرف من أين يمكن لهذه الشركات العثور على معلوماتك ومن أين تجمعها وكيف تستخدمها.

برامج جدار حماية ويندوز وبرامج مكافحة الفيروسات

تعد كل من برامج جدار الحماية وبرامج مكافحة الفيروسات أدوات مهمة لحماية الحاسب والشبكة من التهديدات السيبرانية.

ما المقصود ببرامج الحماية؟

هو نظام أمان للشبكة يراقب حركة مرور الشبكة ويتحكم فيها. وتتمثل وظيفته الأساسية في منع الوصول غير المصرح به إلى جهاز حاسب أو الشبكة الخاصة بك ومنع المتسللين من الوصول إلى نظامك.

من ناحية أخرى، تكتشف برامج مكافحة الفيروسات البرامج الضارة وتمنعها وتزيلها من نظامك.

جدار الحماية ومكافحة الفيروسات في مايكروسوفت ويندوز

يحتوي مايكروسوفت ويندوز على جدار حماية مضمن يسمى جدار Windows Defender Firewall وبرنامج مكافحة فيروسات مجاني يسمى مايكروسوفت ديفندر (Microsoft Defender). إذا ثبت برنامج مكافحة الفيروسات آخر على ويندوز، فلن يؤدي ذلك بالضرورة إلى إيقاف تشغيل جدار الحماية. على الرغم من أن بعض برامج مكافحة الفيروسات قد تشتمل على مكون جدار حماية إلا أنها ليست ميزة عامة، ولا تحتوي عليها جميع برامج مكافحة الفيروسات.

لاحظ أن

إذا تضمن برنامج مكافحة الفيروسات جدار الحماية، فقد يطلب منك تعطيل جدار حماية ويندوز أثناء عملية التثبيت؛ وذلك لتجنُّب التعارض بين برنامجي الأمان.

لمعرفة المزيد من المعلومات عن جدار الحماية (Windows Defender Firewall)، قم بالاطّلاع على الرابط التالي:

حسابات المستخدم

تطلق تسمية المستخدم على كل شخص يستخدم جهاز حاسب محدد، ويمكن إنشاء حسابات متعددة لأكثر من مستخدم على نفس الجهاز، حيث يستطيع كل مستخدم تخصيص الإعدادات مثل خلفية سطح المكتب وتنظيم مجلداتك الخاصة وحفظ ملفاتك، كمت يمكنك أيضا إدارة سجل تصفح الإنترنت وكلمات المرور من خلال حسابك الخاص.

- حساب المسؤول المدمج

يستخدم حساب المسؤول المدمج عند تصنيع أجهزة الحاسب لتشغيل البرامج والتطبيقات قبل إنشاء حساب المستخدم.

يتمتع حساب المسؤول المدمج بجميع الامتيازات ويمكنه التحكم بجميع إعدادات الحاسب بما في ذلك تغيير إعدادات التكوين وتنزيل البرامج من الإنترنت.

- حساب المستخدم بامتيازات إدارية

يمتلك حساب المستخدم بامتيازات إدارية امتيازات لأداء معظم الوظائف إن لم يكن جميعها داخل نظام التشغيل في جهاز الحاسب.

وتتضمن هذه الامتيازات ما يلي:

- تثبيت البرامج.

- برامج تشغيل الأجهزة.

- تغيير إعدادات النظام.

- تثبيت تحديثات النظام.

كما يمكن لهذا الحساب إنشاء حسابات مستخدمين وتغيير كلمات المرور الخاصة بهم.

- حساب مايكروسوفت

هو حساب مستخدم يتم إنشاؤه وإدارته من خلال مايكروسوفت عبر الإنترنت ويستخدم للوصول إلى مجموعة متنوعة من منتجات وخدمات مايكروسوفت.

عندما يسجل المستخدم الدخول إلى ويندوز باستخدام حساب مايكروسوفت يمكنه مزامنة إعداده وملفاته ومراجعه من خلال أجهزة متعددة الوصول إلى خدمات مايكروسوفت مثل ون درايف (OneDrive) وأوفيس 365 (Office 365).

- الحساب المحلي

يشير الحساب المحلي في ويندوز إلى حساب مستخدم تم إنشاؤه على جهاز محدد غير متصل بأي خدمة عبر الإنترنت.

تخزن الحسابات المحلية على محرك الأقراص الثابت للحاسب محليًا، ولا تتم مزامنة إعداداتها وملفاتها وتفضيلاتها مع أي حاسب آخر أو تخزينها سحابيًا.

إضافة حساب مايكروسوفت جديد

يمكنك باستخدام حساب مايكروسوفت تسجيل الدخول إلى جهاز حاسب لأول مرة.

لإضافة حساب مايكروسوفت جديد:

- اضغط على بدء (Start)، ثم اضغط على الإعدادات (Settings).

- ثم اضغط على الحسابات (Accounts).

- اضغط على العائلة ومستخدِمون آخرون (Family & other users).

- ومن هذا القسم اضغط على إضافة شخص آخر لهذا الكمبيوتر (Add someone else to this PC).

- أدخل عنوان البريد الإلكتروني للشخص الذي تريد إضافته.

- ثم اضغط على التالي (Next).

- ثم اضغط على إنهاء (Finish).

- سيتم إضافة حساب مايكروسوفت جديد إلى ويندوز.

الآن قد تمت إضافة الحساب الجديد وفي كل مرة تفتح فيها جهاز الحاسب الخاص بك، سيطلب منك النظام اختيار الحساب الذي تريد تسجيل الدخول إليه.

لتسجيل الدخول باستخدام حساب مايكروسوفت

- سجِّل الدخول باستخدام حساب مايكروسوفت الذي أضفته للتو إلى ويندوز.

- أدخل كلمة مرور حساب مايكروسوفت.

- يمكِنك الآن استخدام حساب مايكروسوفت الخاص بك.

الحسابات المحلية (Local Accounts)

لا يمكن باستخدام الحسابات المحلية (Local Accounts) الحفاظ على مزامنة أجهزة الحاسب أو الوصول إلى خدمات مايكروسوفت.

يمكنك إنشاء حساب محلي لطفل أو لشخص ليس لديه حساب مايكروسوفت وإذا لزم الأمر يمكنك منح حساب مسؤول (Administrator) لهذا الحساب المحلي.

لإنشاء حساب محلي

- من لوحة الحسابات (Accounts) في الإعدادات (Settings)، اضغط على العائلة ومستخدِمون آخرون (Family & other users).

- من قسم مستخدمون آخرون (Other users)، اضغط على إضافة شخص آخر لهذا الكمبيوتر (Add someone else to this PC).

- من قسم كيف سيسجل هذا الشخص الدخول؟ (How will this person sign in?)، اضغط على لا أملك معلومات تسجيل الدخول لهذا الشخص (I don’t have this person’s sign-in information).

- من مربع حساب مايكروسوفت، اضغط على إضافة مستخدم ليس لديه حساب مايكروسوفت (Add a user without a Microsoft account).

- أدخِل اسم المستخدِم.

- ثم اكتب كلمة المرور مرتين.

- حدِّد 3 أسئلة أمان مع إجاباتها في حالة نسيان كلمة المرور الخاصة بك.

- اضغط على التالي (Next).

- اضغط على تغيير نوع الحساب (Change the account type).

- ثم اضغط على موافق (OK).

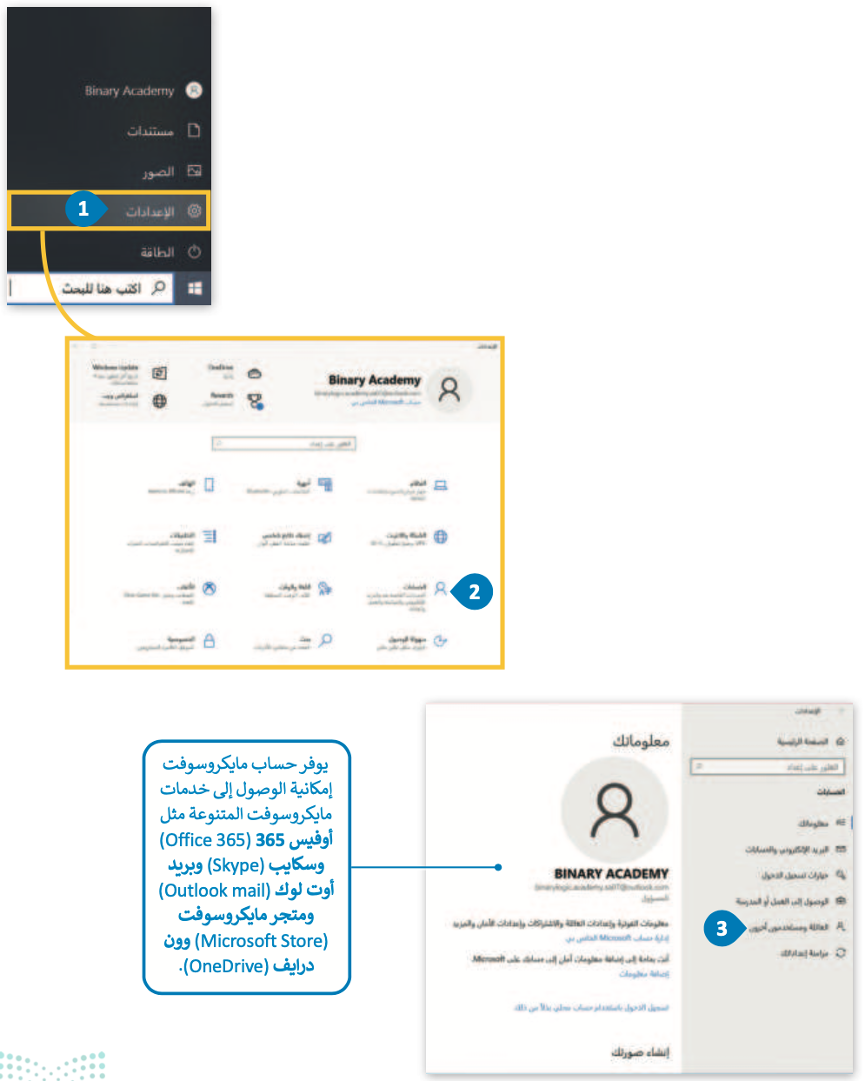

أذونات الملفات والمجلدات (File and Folder Permissions)

يتمتع كل مستخدم للحاسب بوجود ملف شخصي أو أذونات خاصة به، مما يعني منع الوصول غير المصرح به للملفات والمجلدات ومع ذلك توجد الحاجة أحيانًا إلى إعداد الأذونات يدويًا على مجموعة من الملفات أو المجلدات لمنع المستخدمين الآخرين من الوصول إلى البيانات دون تغيير الأذونات.

تعديل الأذونات

يمكنك تعديل بعض الأذونات مثل حظر الوصول إلى مجلد خاص بمستخدم محدد وذلك على النحو الآتي:

لتعديل الأذونات الخاصة بمستخدِم محدد:

- اضغط بزر الفأرة على ملف أو مجلد، ثم اضغط على خصائص (Properties).

- ثم اضغط على علامة التبويب الأمان (Security).

- لتحرير أذونات مستخدِم معيَّن، اضغط على هذا المستخدِم.

- ثم اضغط على تحرير (Edit).

- اضغط على إضافة (Add)، وبعد إضافته يمكِنك تحديد خيار زر الرفض (Deny) بجانب تحكم كامل (Full Control).

- من نافذة تحديد المستخدِمون أو المجموعات (Select Users or Groups)، اكتب اسم المستخدِم.

- ثم اضغط على التحقق من الأسماء (Check Names) للتأكُّد من صحتها.

- اضغط على موافق (OK).

- سيتم إضافة المستخدِم أو المجموعة إلى قائمة التحكم في الوصول (Access Control).

- الآن يمكِنك اختيار عمود السماح (Allow) أو الرفض (Deny).

بإمكانك مراجعة محتوى موضوع “الأمن السيبراني” بالكامل، من خلال الرابط التالي:

اختبر تحصيلك لمحتوى الموضوع من خلال الرابط التالي:

الواجب الإلكتروني

إلى هنا يكون قد انتهى موضوع “الأمن السيبراني”، لا تنسوا مراجعة نواتج التعلُّم أعلى المقال، وانتظرونا في الموضوع القادم!