أمن العتاد والبرمجيات ونظام التشغيل | الوحدة الثانية | الدرس الأول

أمن العتاد والبرمجيات ونظام التشغيل هو الدرس الأول من الوحدة الثانية بعنوان “الحماية والاستجابة في الأمن السيبراني” في الفصل الدراسي الأول من مقرر “الأمن السيبراني”.

ستتعرف في هذا الموضوع على أمن العتاد والبرمجيات ونظام التشغيل، وتقنيات تصميم النظام الآمن، وتنشيط جدار حماية ويندوز، وكيفية السماح لتطبيقات الحاسب بالوصول إلى الإنترنت، بالإضافة لتعديل أذونات الملفات والمجلدات على الحاسب.

لذا قم بقراءة نواتج التعلُّم، ثم إعادة قراءتها والتأكُّد من تحصيل محتوياتها بعد انتهائك من دراسة الموضوع.

نواتج التعلُّم

- معرفة أمن العتاد والبرمجيات ونظام التشغيل.

- معرفة تقنيات تصميم النظام الآمن.

- تنشيط جدار حماية ويندوز.

- السماح لتطبيقات الحاسب بالوصول إلى الإنترنت.

- تعديل أذونات الملفات والمجلدات على الحاسب.

هيا لنبدأ!

مقدمة في أمن العتاد والبرمجيات ونظام التشغيل (Introduction to Hardware, Operating and Software System Security)

أصبح أمن العتاد والبرمجيات وأنظمة التشغيل من التهديدات المحتملة مطلبًا ضروريًا في الأمن السيبراني، حيث تُشكل هذه المكونات الثلاثة بالإضافة إلى المعلومات والشبكات أساس أي نظام رقمي. ولذا فإنها تتطلب ضمان سلامة تصميمها وتشغيلها.

سيتناول هذا الموضوع مرافئ أمن العتاد والبرمجيات ونظام التشغيل، ثم سيتم تناول أمن الشبكة.

أمن العتاد (Hardware Security)

يُعنى أمن العتاد بالحماية الكاملة لنظام الحاسب، مثل: المعالجات، والذاكرة، وأجهزة التخزين، كما يتضمّن اتخاذ التدابير الأمنية للحماية من التهديدات الفيزيائية، ومن التهديدات الناتجة عن العوامل البيئية، أو اختلالات البرامج. يتم تحقيق ذلك من خلال تقنيات الأمان المتقدمة، استخدام عمليات بدء التشغيل الآمنة (Secure Boot Processes)، واستخدام وحدات المنصة الموثوقة (Trusted Platform Modules – TPMs)، ومفاتيح الأمن العتادي (Hardware Security Keys) لعمليات المصادقة.

التهديدات الرئيسة لأنظمة العتاد:

- الهجمات المادية (Physical Attacks): تشمل الوصول غير المصرّح به إلى مكونات الأجهزة أو تغييرها أو سرقتها.

- المكونات المزيفة (Counterfeit Components): تشمل إدخال مكونات مزيفة أو تالفة أو أجهزة ذات أداء دون المستوى المطلوب في سلسلة توريد الأجهزة؛ مما قد يجعله أكثر عرضة للخطر.

- أحصنة طروادة العتادية (Hardware Trojans): هي دوائر إلكترونية أو مكونات ضارة مخيفة داخل العتاد لديها القدرة على اختراق النظام أو تسريب البيانات الحساسة.

- هجمات القنوات الجانبية (Side-Channel Attacks): هجمات تعتمد على تحليل البيانات التي يتم الحصول عليها من إشعاع الكهرومغناطيسي أو التوقيت.

ممارسات الأمان لحماية أنظمة العتاد:

- عملية بدء التشغيل الآمنة (Secure Boot Process): التأكد من أن عملية بدء التشغيل تستخدم توقيعًا رقميًا للتحقق من موثوقية نظام التشغيل.

- وحدات المنصة الموثوقة (TPMs): تضمين هذه الوحدات لتفعيل التشفير المبني على العتاد، والتخزين الآمن لمفاتيح التشفير.

- مفاتيح أمن عتادية (Hardware Security Keys): يتم فيها استخدام رموز العتاد (Hardware Tokens) أو الأجهزة المبنية على الخصائص الحيوية للمصادقة متعددة العوامل (MFA).

- أمن البرامج الثابتة (Firmware Security): هو ضمان تشفير توقيع تحديثات البرامج الثابتة وإتاحتها للأجهزة بشكل آمن.

- البيئة الافتراضية المبنية على العتاد (Hardware-Based Virtualization): استخدام خصائص العتاد لفرز البيئات الافتراضية وتأمينها.

- فجوة الشبكة (Network Air Gap): هي إجراء أمني يقوم بفصل العتاد ماديًا عن الشبكات الأخرى لمنع القرصنة.

أمن نظام التشغيل (Operating System Security)

يعد نظام التشغيل (Operating System – OS) البرنامج الأساسي الذي يدير عتاد الحاسب وبرمجياته ويعمل كوسيط بين المستخدم ومكونات النظام، ويُعد تأمينه أمرًا ضروريًا للحفاظ على أمان النظام بشكل عام.

تحتوي أنظمة التشغيل الحديثة على ميزات أمنية مدمجة تساعد في الحماية من التهديدات الشائعة، وقد تتضمن هذه الميزات: جدران الحماية، وأدوات كشف هجمات البرامج الضارة، ومصادقة المستخدم، وأدوات التحكم في الوصول والتشفير.

لكن بالرغم من هذه الميزات، لا تزال أنظمة التشغيل مستهدفة من قبل المهاجمين الذين يسعون إلى استغلال نقاط الضعف الأمنية فيها. لذا، تُعد التحديثات الأمنية (Security Patches)، وتحديث كلمات المرور، ودراسة سلوكيات الاستخدام، من أفضل الممارسات الأساسية للحفاظ على أمان أنظمة التشغيل.

لمعرفة المزيد من المعلومات عن أنظمة التشغيل، قم بالاطّلاع على الرابط التالي:

التهديدات الرئيسية لأنظمة التشغيل:

- الوصول غير المصرّح به (Unauthorized Access): يتسبب الوصول غير المصرّح به إلى نظام التشغيل إلى سرقة أو اختراق النظام، أو تعطيله.

- هجمات رفع مستوى الصلاحيات (Privilege Escalation): من خلال استغلال الثغرات الأمنية للحصول على مستويات وصول أعلى في النظام، أو التحكم بعملية التشغيل.

- هجمات الجذور الخفية (Rootkits): هي برامج ضارة يتم إنشاؤها للوصول إلى نظام تشغيل الحاسب دون علم صاحبه والتحكم به.

- هجمات قطاع بدء التشغيل (Boot Sector): هي هجمات تستهدف قطاع التشغيل في النظام، ما يؤدي إلى منع نظام التشغيل من التحميل أو إتلافه.

ممارسات الأمان لحماية أنظمة التشغيل:

- مصادقة المُستخدِم: تتطلب استخدام اسم مُستخدِم فريد، وكلمة مرور قوية ومعقدة لكل حساب مُستخدِم.

- أذونات الملفات والمجلدات: هي إعداد ضوابط وصول مناسبة لتقييد الوصول إلى الملفات والمجلدات الحساسة.

- التشفير: باستخدام أدوات تشفير مدمجة في نظام التشغيل لحماية البيانات الحساسة على أجهزة التخزين.

- جدار الحماية: تفعيل وإعداد جدار حماية لنظام التشغيل لمراقبة حركة بيانات الشبكة الواردة والصادرة من أو إلى نظام التشغيل والتحكُّم فيها.

- تحديثات نظام التشغيل الأمنية الدائمة: من خلال تثبيت حزم إصلاحات نظام التشغيل والتحديثات الأمنية لمعالجة الثغرات.

- الإعدادات الأمنية الأساسية والتحصين: عن طريق تطبيق أفضل الممارسات والإعدادات الأمنية لنظام التشغيل للحد من تأثير الهجمات المختلفة.

بإمكانك مراجعة محتوى موضوع “أمن العتاد والبرمجيات ونظام التشغيل” من بدايته وحتى هذه النقطة، من خلال الرابط التالي:

أمن البرمجيات (Software Security)

يتضمن أمن البرمجيات حماية البرامج والتطبيقات التي تعمل على نظام الحاسب من الثغرات الأمنية، والأخطاء البرمجية ونقاط الضعف المحتملة، كما يتضمن تطوير ممارسات التحديث، وتحليل تحديثات البرمجيات بالنظام، وتحديث حزم التحديثات وإصلاح الثغرات الأمنية، واستخدام برامج مكافحة الفيروسات لكشف البرامج الضارة وإزالتها. بالإضافة إلى ذلك، يضمن أمن البرمجيات تثبيت التطبيقات الموثوقة التي يتم التحقق منها فقط على النظام، وتطبيق معايير وصول مناسبة لمنع الاستخدام أو التغيير غير المصرّح به.

لمعرفة المزيد عن كيفية حماية البيانات والمعلومات، قم بالاطّلاع على الرابط التالي:

التهديدات الأساسية لأنظمة البرمجيات:

- استغلال الثغرات الأمنية (Exploitation of Vulnerabilities): يستغلّ المهاجمون الثغرات الأمنية للبرمجيات لاختراق الأنظمة، أو الحصول على وصول غير مصرّح به.

- البرمجيات الضارة (Malware): يمكن للبرامج الضارة مثل الفيروسات، والديدان، وبرمجيات الفدية وبرامج التجسس المختلفة التسبب بضرر أو سرقة للبيانات الحساسة.

- هجمات حقن النصوص البرمجية (Injection Attacks): يتمّ في هذه الهجمات إدخال نصوص أو أوامر برمجية غير آمنة، لاختراق النظام أو الوصول أو التحكم غير المصرّح به.

- الباب الخلفي (Backdoor): هو ثغرة أمنية في البرمجيات تسمح بإيجاد طريقة للوصول إلى نظام أو جهاز بتجاوز إجراءات المصادقة العادية.

- تجاوزات سعة التخزين المؤقت (Buffer Overflows): إذا لم يكن البرنامج مهيأً للتعامل مع كميات كبيرة من البيانات، فمن الممكن أن يتم إدخال كمية كبيرة من البيانات مما يؤدي لتعطل النظام أو إحداث خلل في تنفيذ التعليمات البرمجية، مما قد يسمح بتشغيل التعليمات البرمجية الضارة.

ممارسات الأمان لحماية أنظمة البرمجيات:

- ممارسات التشفير الآمنة (Secure Coding Practices): تكون من خلال اعتماد ممارسات مثل: التحقق من صحة الإدخال، ومعالجة الأخطاء بشكل مناسب أثناء تطوير البرمجيات.

- التحديث الدوري للبرمجيات (Regular Software Updates): تطبيق حزم التحديثات والإصلاحات الأمنية بمجرد صدورها من قبل مصنّعي البرمجيات.

- برامج مكافحة الفيروسات (Antivirus Programs): تثبيت برامج مكافحة الفيروسات وتحديثها لاكتشاف البرمجيات الضارة وإزالتها.

- البيئة المعزولة لاختبار التطبيق (Application Sandboxing): من خلال عزل التطبيقات في بيئة محمية لتقليل الضرر المحتمل.

- كشف ومنع التسلل (Intrusion Detection/Prevention): يستخدم المراقبون بوابات الشبكة لإصابة برمجيات الحماية أو تثبيت نظام كشف التسلل (Intrusion Detection System – IDS) لمراقبة الأنشطة غير المصرّح بها وتنبيه المستخدم عند الحاجة لاتخاذ الإجراء المناسب.

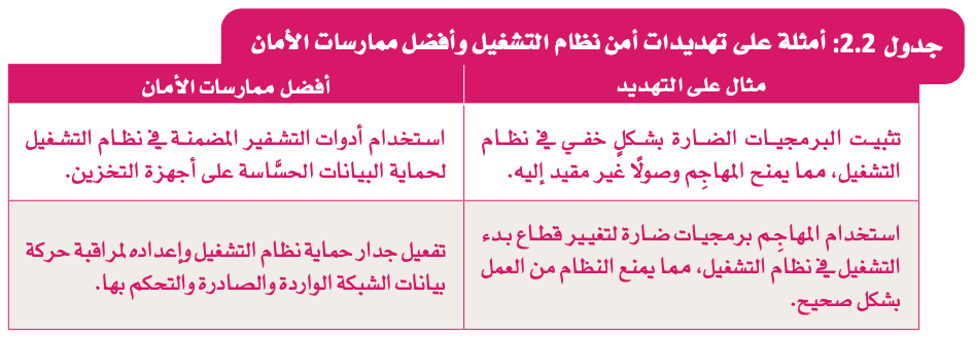

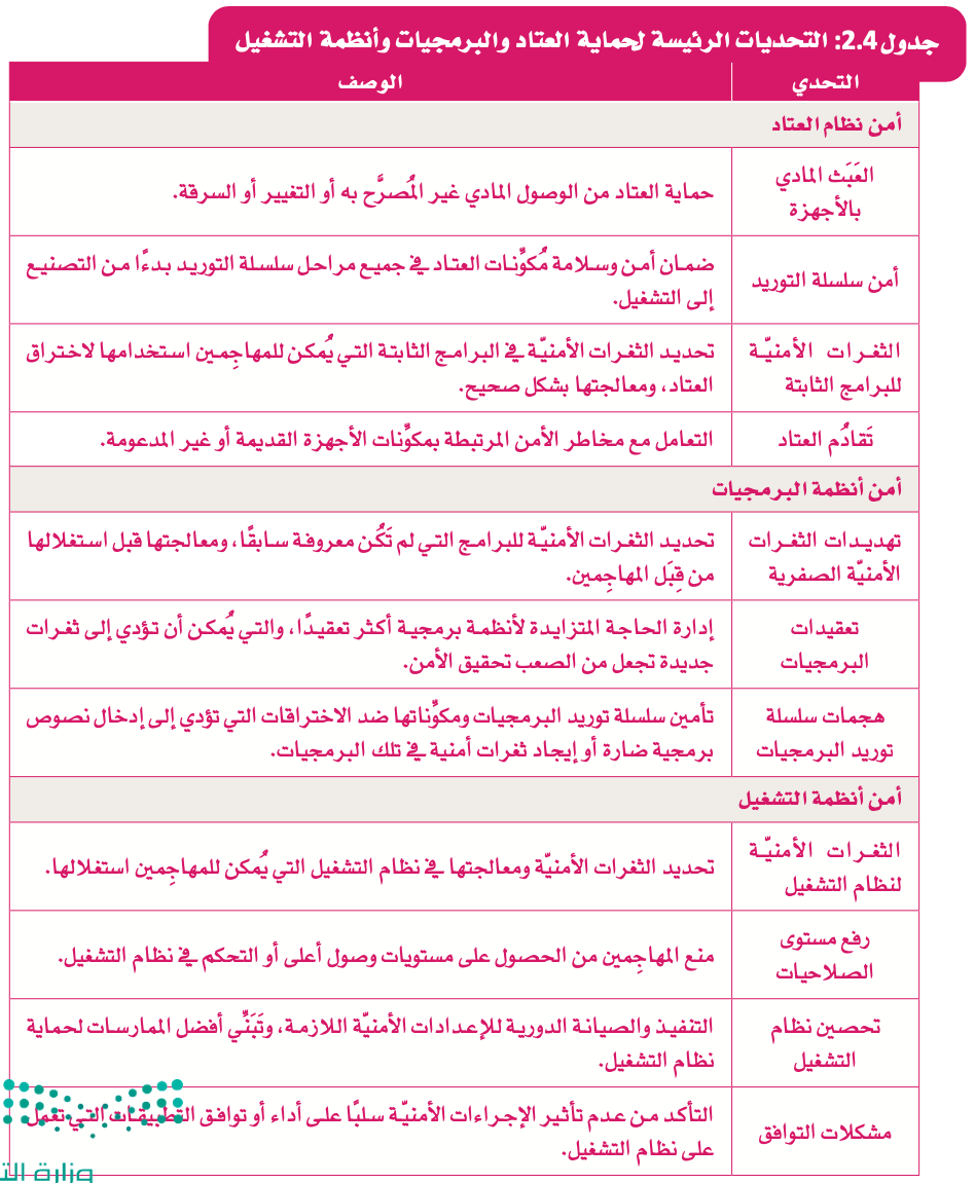

ترتبط التهديدات وأفضل الممارسات الموضحة سابقًا لأمن العتاد والبرمجيات وأنظمة التشغيل بالعديد من التحديات التي تجب مواجهتها عند حماية أنظمة تقنية المعلومات، ويوضح الجدول التالي أهم هذه التحديات.

بإمكانك مراجعة محتوى موضوع “أمن العتاد والبرمجيات ونظام التشغيل” بدايةً من عنوان “أمن البرمجيات” وحتى نهاية هذا القسم، من خلال الرابط التالي:

تقنيات تصميم النظام الآمن (Secure System Design Techniques)

يُعدّ التصميم الآمن للنظام نهجًا أساسيًا، إذ يأخذ الأمن السيبراني لضمان أمان الأنظمة بجميع مكوناتها، ويتضمن أخذ التهديدات المحتملة والثغرات الأمنية أثناء عملية التطوير في الاعتبار، وتنفيذ تدابير الحد من المخاطر بشكل استباقي. وفيما يلي بعض الممارسات الأكثر شيوعًا لتصميم نظام آمن:

الأمن من خلال التصميم (Security by Design)

يتم دمج مبادئ الأمن من خلال التصميم، أي التكامل بين التدابير الأمنية والاعتبارات الأخرى المتعلقة بتطوير النظام أو البرامج، بدلاً من إضافتها تلك التدابير في وقت لاحق. يتم تضمين بروتوكولات الأمان والإجراءات الأمنية الأخرى، فينتج نظام آمن يكون الخيار الافتراضي. من الأمثلة على ذلك إنشاء التطبيقات بطريقة تكون آمنة بطبيعتها، وسهلة على المطورين تنفيذها. كما يهدف الأمن من خلال التصميم إلى تقليل الثغرات الأمنية وتخفيف تأثير الحوادث الأمنية المحتملة.

الدفاع متعدِّد الطبقات (Defense in Depth)

الدفاع متعدد الطبقات هو نهج شامل في الأمن السيبراني، يتم من خلاله إضافة طبقات متعددة من الضوابط والتدابير الأمنية بحيث إذا تم اختراق طبقة، فإن الطبقة التالية تعمل كحاجز إضافي للحماية. أحد أهم العناصر الرئيسة لهذا النهج هو إنشاء آليات مختلفة تعمل كحواجز متتابعة.

على سبيل المثال، في الشبكات، يتم تطبيق جدران حماية، ثم يتم فحص الترافيك المار بها، ثم حماية سلامة البيانات من خلال تشفيرها، والتحقق من الهوية، مما يقلل من فرص المهاجم في الوصول إلى البيانات. يهدف هذا النهج إلى جعل اختراق الأنظمة أكثر صعوبة، حيث يكون هناك أكثر من طبقة أمنية قادرة على منع الهجوم، مما يمنح المؤسسة فرصة أكبر للاستجابة للحوادث المحتملة.

هناك بعض أوجه التشابه بين نهج الأمن من خلال التصميم ونهج الدفاع متعدِّد الطبقات، ولكن هناك اختلافات في تطبيقهما، وتوضِّح الأمثلة التالية أوجه الاختلاف في سيناريوهات مختلفة:

- تطوير موقع الويب مع الأمن من خلال التصميم (Website Development with Security by Design)

عند تطوير موقع ويب أو تطبيق إلكتروني، ينبغي الأمن من خلال التصميم استخدام ممارسات التوثيق الأمني، والتحقق من المدخلات لتجنب الثغرات الأمنية مثل SQL أو هجمات البرمجة العابرة للمواقع، وتنفيذ مصادقة قوية للمستخدمين وضوابط للوصول من البداية.

- إعداد البنية التحتية مع دفاع متعدِّد الطبقات (Network Infrastructure Setup with Defense in-Depth)

يتم نشر جدران الحماية في الشبكة، وتنفيذ أنظمة كَشف أو منع التسلُّل (Intrusion Detection/Prevention Systems-IDS/IPS)، واستخدام برامج حماية قوية للنقاط الطرفية، ووضع خطة استجابة متينة للحوادث، كما تُشكِّل عمليات التدقيق المنتظمة واختبار الاختراق جزءًا أساسيًا من هذه الاستراتيجية.

- تطوير الخدمات السحابية مع الأمن من خلال التصميم (Cloud-Based Service Development with Security by Design)

عند تطوير الخدمات السحابية، يتم اعتماد أفضل الممارسات الأمنية واستخدام برمجيات التطبيقات الآمنة، وآليات تشفير البيانات، والتحكم وإدارة البيانات لمنع تسريب البيانات المهمة.

- أمن مركز البيانات مع دفاع متعدد الطبقات (Physical Data Center Security with Defense in-Depth)

لحماية الأمن المادي لمراكز البيانات، يتم استخدام نهج الدفاع متعدد الطبقات، حيث يتم دمج مستويات متعددة من الأمن بدءًا من الوصول المادي، والمراقبة، وتأمين الشبكة على مستويات متعددة عادةً بواسطة جدران الحماية، والشبكات المقسمة (Virtual LANs – VLANs) بحيث يتم تقييد كل جزء وفقًا لضوابط أمنية خاصة تمنع الانتشار، وفحص حركة المرور، وبروتوكولات المراقبة، وذلك لتقليل مخاطر الهجمات.

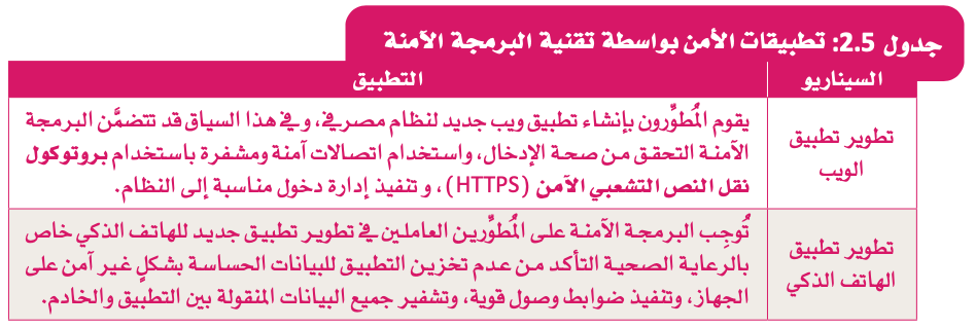

البرمجة الآمنة (Secure Programming)

تتضمن البرمجة الآمنة كتابة تعليمات برمجية خالية من الثغرات الأمنية وغير قابلة للاستغلال، وتتضمن استخدام تقنيات الترميز الآمن وأفضل الممارسات ومنهجيات التطوير لتقليل مخاطر وجود عيوب أمنية في البرمجيات، ويوضح الجدول التالي سيناريوهات التي يتم فيها تطبيق تقنيات البرمجة الآمنة.

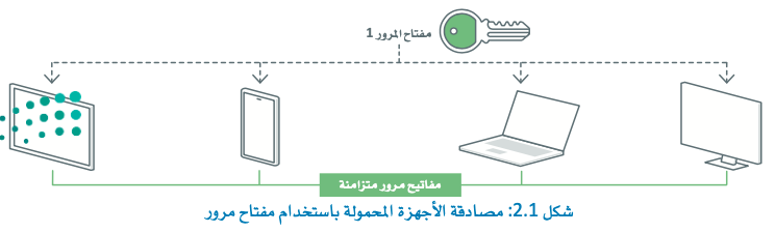

مفاتيح المرور وأمن الأجهزة (Passkeys and Device Security)

هناك العديد من الخيارات والتقنيات المستخدمة لحماية الأجهزة وبياناتها. وقد تم تحسين تدابير الأمن لمواجهة الثغرات الأمنية، ومن بين هذه التقنيات:

1. مفاتيح المرور (Passkeys)

- تعتبر بديلًا أكثر أمانًا لكلمات المرور التقليدية.

- تعتمد على بيانات اعتماد قوية لكل موقع أو تطبيق.

- تسمح للمستخدم بتسجيل الدخول إلى التطبيقات ومواقع الويب باستخدام مستشعرات البيانات الحيوية أو تقنيات أخرى.

2. أنظمة المصادقة التقليدية

- رقم التعريف الشخصي (PIN – Personal Identification Number): يستخدم في الأجهزة الذكية والتطبيقات البنكية.

- أنماط القفل (Patterns): تُستخدم بشكل شائع في الأجهزة المحمولة.

3. أنظمة المصادقة الحديثة

- مفاتيح المرور المرتبطة بالجهاز: يتم تسجيل مفتاح المرور عند تسجيل الدخول لأول مرة، مما يسهل على المستخدم الدخول لاحقًا دون الحاجة إلى إدخال كلمة مرور.

- تقنية التشفير بالمفتاح العام (Public Key Cryptography): تعتمد على إنشاء مفتاح خاص لكل مستخدم؛ مما يعزز من أمان المصادقة.

4. المصادقة بدون كلمة مرور

- تساعد هذه الطريقة في تقليل سرقة بيانات الدخول، حيث يتم استخدام مفاتيح المرور أو البيانات الحيوية دون الحاجة إلى كلمات مرور تقليدية.

- من أبرز هذه التقنيات: هوية التحفيز السريع عبر الإنترنت (Fast Identity Online – FIDO2)، وهي طريقة تتيح للمستخدم المصادقة باستخدام البيانات الحيوية أو الأجهزة الخارجية.

بإمكانك مراجعة محتوى موضوع “أمن العتاد والبرمجيات ونظام التشغيل”، بدايةً من عنوان “تقنيات تصميم النظام الآمن” وحتى نهاية هذا القسم، من خلال الرابط التالي:

جدار حماية ويندوز (Windows Firewall)

جدار حماية ويندوز المُضمَّن هو تطبيق برمجي يساعد في حماية نظام تشغيل حاسوبك بمراقبة حركة بيانات الشبكة الواردة والصادرة، فيسمح لها أو يحظرها بناءً على مجموعة من القواعد. حيث يُمكن لجدار الحماية حظر الاتصال بين حاسوبك وشبكة الإنترنت أو الشبكات الأخرى، مما يمنع الوصول غير المصرح به إلى نظامك.

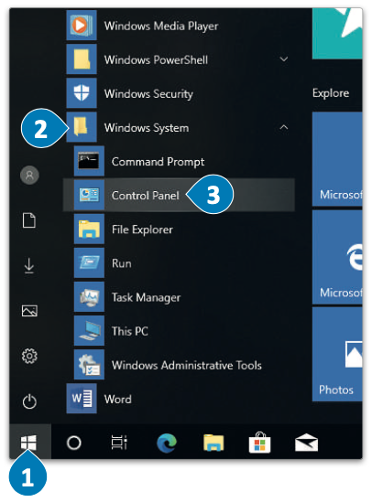

لتمكين جدار حماية ويندوز على حاسوبك، اتبع الخطوات التالية، مع ملاحظة أن هذه الخطوات قد تختلف بصورة طفيفة اعتمادًا على إصدار نظام تشغيل ويندوز المستخدم. في هذا المثال سيتم استخدام ويندوز 10 (Windows 10):

لتنشيط جدار حماية ويندوز:

- اضغط على زرّ Start (بدء) في نظام تشغيل ويندوز.

- اضغط على Windows System (نظام ويندوز).

- ثم اضغط على تطبيق Control Panel (لوحة التحكم).

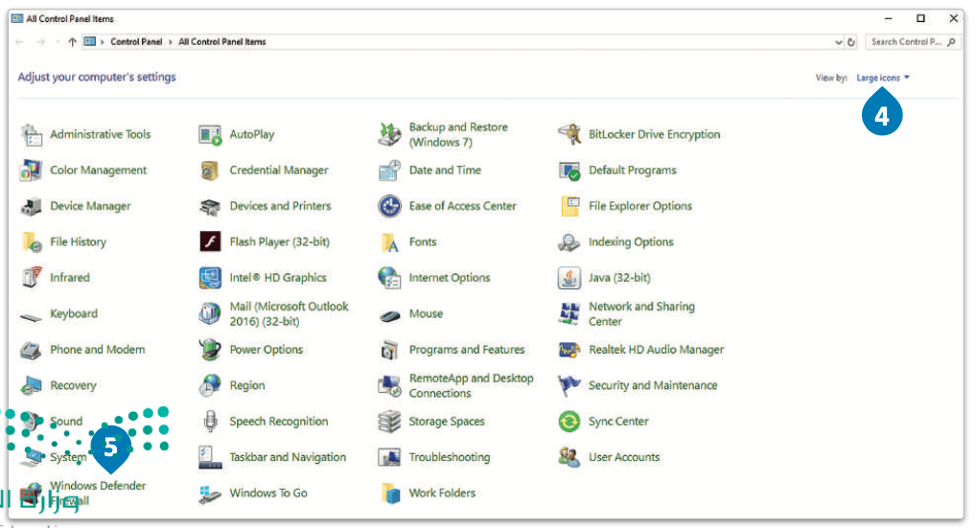

- غيِّر إعدادات العرض إلى Large icons (أيقونات كبيرة).

- اضغط على خيار Windows Defender Firewall (جدار حماية ويندوز).

- تحقَّق من لون الدرع الأخضر الذي يشير إلى تمكين جدار الحماية.

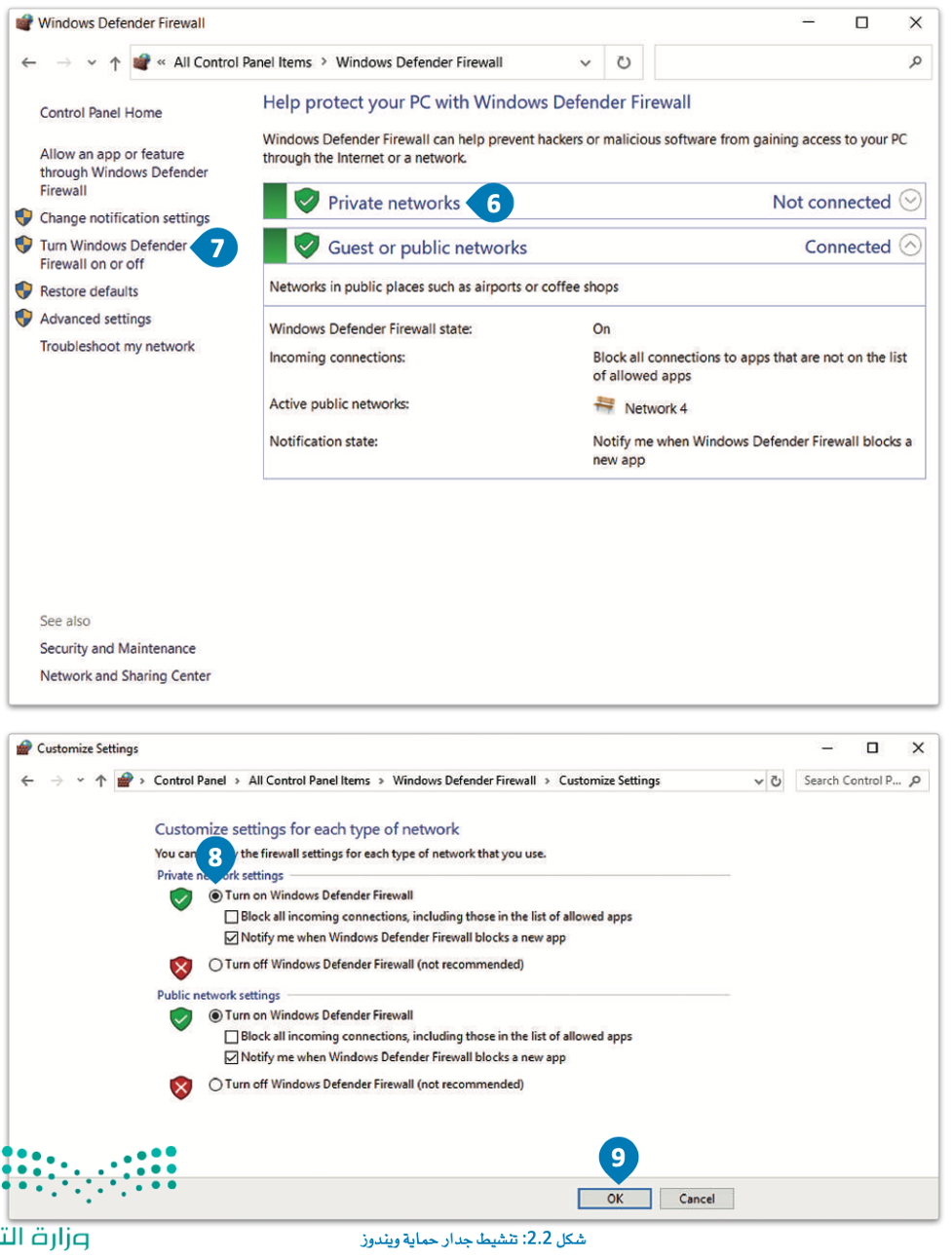

- اضغط على خيار Turn Windows Defender Firewall on or off (تشغيل جدار حماية ويندوز ديفندر أو إيقاف تشغيله).

- اضغط على أزرار الاختيار لتنشيط جدار الحماية أو إلغاء تنشيطه.

- اضغط على OK (موافق).

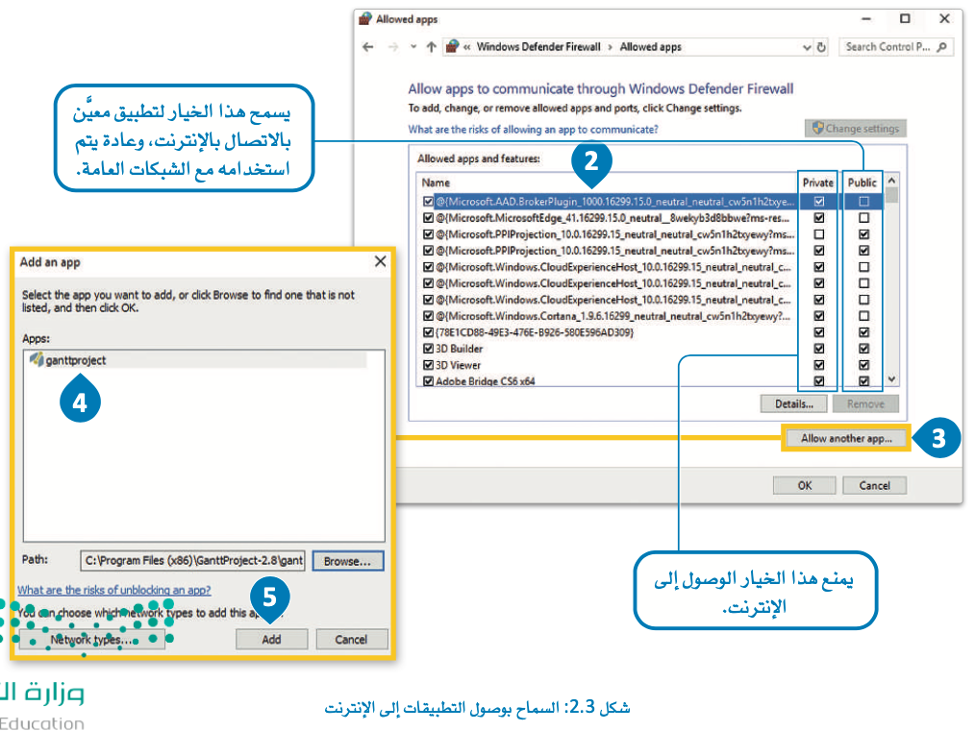

السماح للتطبيقات الموجودة على حاسبك بالوصول إلى الإنترنت (Allowing Internet Access to Applications on your PC)

يوفر ويندوز العديد من ميزات الأمان لحماية حاسوبك وبياناتك من الوصول غير المصرح به، ومن البرمجيات الضارة والهجمات الأخرى. على الرغم من أن جدار الحماية يعمل بصورة جيدة في إدارة التطبيقات وتقييد اتصالات الشبكة، إلا أنه قد يتطلب منك عمل بعض الإجراءات الأمنية يدويًا للسماح للتطبيقات أو حظرها.

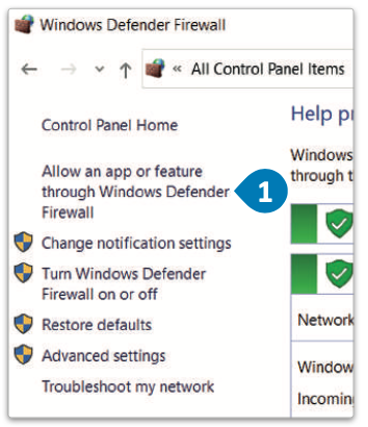

للسماح بوصول التطبيقات إلى الإنترنت:

- من نافذة Windows Defender Firewall (جدار حماية ويندوز)، اضغط على Allow an app or feature through Windows Defender Firewall (السماح لتطبيق أو ميزة عبر جدار حماية ويندوز ديفندر).

- ستظهر قائمة بالتطبيقات المثبتة التي تطلب الوصول إلى الإنترنت.

- للسماح لتطبيق ما بالاتصال بالإنترنت، اضغط على Allow another application (السماح لتطبيق آخر).

- حدِّد أيّ تطبيق آخر تريد السماح له بالوصول إلى الإنترنت.

- اضغط على Add (إضافة).

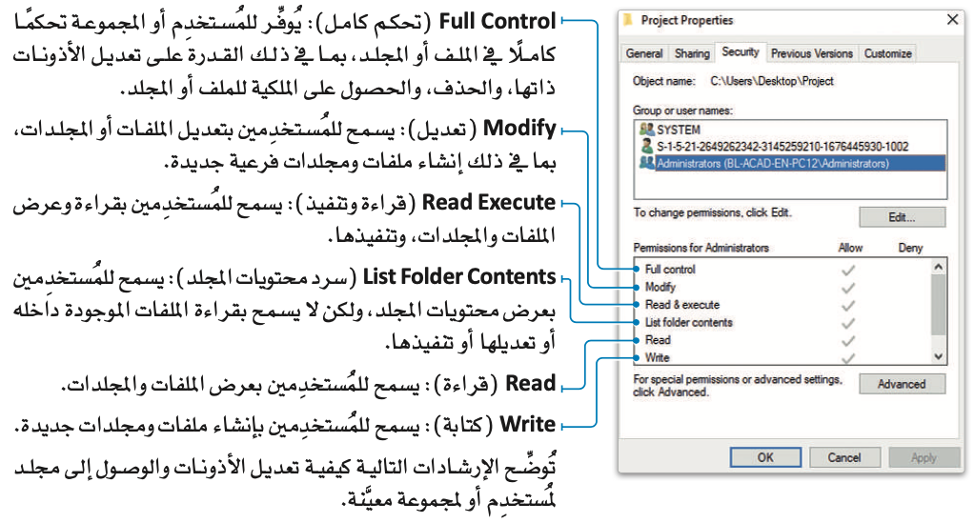

تعديل أذونات الملفات والمجلدات على حاسبك (Modifying File and Folder Permissions on your PC)

يُعد التحكم في الوصول إلى الملفات والمجلدات أحد الإجراءات الأساسية لتأمين أنظمة المعلومات. يُوفر ويندوز واجهة لتعيين الأذونات والوصول إلى الملفات والمجلدات المختلفة الموجودة على النظام، وسيسمح هذا الإجراء بمنع المستخدمين غير المصرح لهم من الوصول إلى البيانات الحساسة. تستخدم أنظمة ويندوز أذونات نظام ملفات التقنية الجديدة (New Technology File System – NTFS)، وهي مجموعة عناصر تحكم في الوصول تُستخدم لتعيين أو منح أذونات وصول المستخدمين والمجموعات إلى الملفات والمجلدات. تعد أذونات نظام الملفات التقنية الجديدة (NTFS) الحلول الأمثل لتعيين أذونات دقيقة للمستخدمين والمجموعات على مستوى الملفات والمجلدات، مما يسمح بالتحكم الدقيق فيمن يمكنه الوصول إلى ملفات ومجلدات معينة أو تعديلها أو حذفها. من أكثر أذونات نظام الملفات التقنية الجديدة (NTFS5) شيوعًا ما يلي:

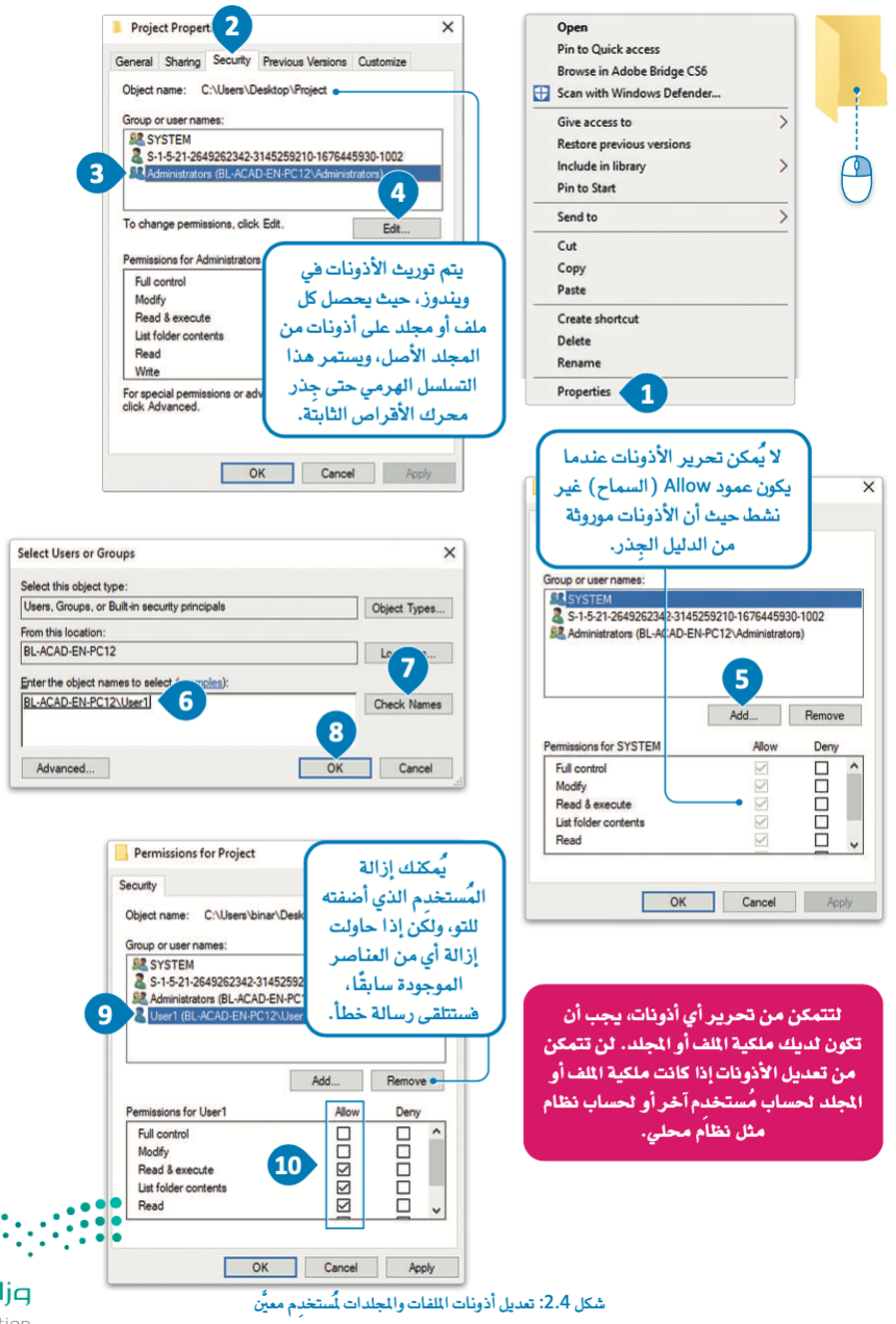

لتعديل أذونات الملفات والمجلدات لمُستخدِم معيَّن:

- اضغط بزرّ الفأرة الأيمن على الملف أو المجلد المطلوب، ثم اضغط على Properties (خصائص).

- اضغط على علامة تبويب Security (الأمان).

- يمكِنك عرض قائمة جميع المُستخدِمين ممن لديهم أذونات.

- اضغط على زرّ Edit (تحرير) لتعديل أذونات مُستخدِم أو مجموعة.

- اضغط على زرّ Add (إضافة) لإضافة مُستخدِم أو مجموعة جديدة.

- إذا كنت بحاجة إلى تغيير أذونات مُستخدِم أو مجموعة، فاكتب اسمها.

- اضغط على زرّ Check Names (التحقُّق من الأسماء) للتحقُّق من صحة النص المُدخَل.

- اضغط على OK (موافق).

- يمكِنك عرض المُستخدِم الجديد أو المجموعة الجديدة في القائمة المُحدَّثة.

- استخدِم صناديق التحديد لتعيين الأذونات التي تريدها.

بإمكانك مراجعة محتوى موضوع “أمن العتاد والبرمجيات ونظام التشغيل” بدايةً من عنوان “جدار حماية ويندوز” وحتى نهاية الموضوع، من خلال الرابط التالي:

اختبر تحصيلك لمحتوى الموضوع من خلال الرابط التالي:

الواجب الإلكتروني

إلى هنا يكون قد انتهى موضوع ” الحماية والاستجابة في الأمن السيبراني”، لا تنسوا مراجعة نواتج التعلُّم أعلى المقال، وانتظرونا في الموضوع القادم.