الأمن السيبراني والتقنيات الناشئة | الوحدة الثالثة | الدرس الثالث

الأمن السيبراني والتقنيات الناشئة هو عنوان الدرس الثالث من الوحدة الثالثة بعنوان “مواضيع متقدمة في الأمن السيبراني” في الفصل الدراسي الأول من مقرر “الأمن السيبراني”.

ستتعرف في هذا الموضوع على أنظمة الأمن السيبراني في التقنيات الناشئة بما في ذلك إنترنت الأشياء، والمُدن الذكية، والمركبات ذاتية القيادة، وشبكات الجيل الخامس، والحوسبة السحابية، والحوسبة الكَميَّة، وأنظمة الذكاء الاصطناعي وتعلُّم الآلة، والروبوتات والأنظمة المستقلة ذاتيًا، وتقنيات الواقع المعزز والافتراضي والميتافيرس، بالإضافة للتوائم الرقمية.

لذا قم بقراءة نواتج التعلُّم بعناية، ثم أعد قراءتها وتأكَّد من تحصيل كافة محتوياتها بعد انتهائك من دراسة الموضوع.

نواتج التعلُّم

- معرفة أنظمة الأمن السيبراني في التقنيات الناشئة وتطبيقاتها.

هيا لنبدأ!

أنظمة الأمن السيبراني في التقنيات الناشئة (Cybersecurity Systems in Emerging Technologies)

تُسهِم التقنيات الناشئة في التحول والتطور الكبير والسريع لكثير من مناحي الحياة حول العالم، كما تشكل هذه التقنيات أيضًا تحديات ومخاطر كبيرة على أمن وخصوصية الأفراد والمؤسسات والدول.

تعد أنظمة الأمن السيبراني ضرورية لحماية البيانات والأنظمة والشبكات التي تستعين بهذه الأنظمة من الهجمات الضارة والحد من إمكانيات الوصول غير المصرح به.

فيما يلي مقدمة لبعض الثغرات الأمنية المعروفة في التقنيات الناشئة المستخدمة على نطاق واسع، وسبب أهمية أنظمة الأمن السيبراني في حمايتها:

أجهزة إنترنت الأشياء (IoT Devices)

إنترنت الأشياء (Internet of Things – IoT) هو شبكة من الأجهزة المترابطة والمستشعرات التي تجمع البيانات وتنقلها وتتبادلها مع بعضها.

تشمل هذه الأجهزة أنواعًا مختلفة تمتد من الأجهزة المنزلية الذكية مثل:

- منظمات الحرارة وأنظمة الحماية.

- الآلات الصناعية وأجهزة المراقبة الصحية.

- الأجهزة القابلة للارتداء.

تزداد مساحة الهجمات المحتملة لمرتكبي الجرائم السيبرانية مع تزايد عدد أجهزة إنترنت الأشياء. على سبيل المثال، تمتلك الكثير من هذه الأجهزة في بيئات الحوسبة المتطورة موارد محدودة، مما يحد من قدرتها على تنفيذ إجراءات أمن قوية، ويجعلها أكثر عرضة للهجمات. لذلك، يجب أن تتبنى المؤسسات التي تستخدم الحوسبة المتطورة ممارسات أمن سيبراني قوية مثل:

- التشفير.

- الإدارة الآمنة للأجهزة.

- تجزئة الشبكة.

لمعرفة المزيد من المعلومات عن إنترنت الأشياء، قم بالاطّلاع على الرابط التالي:

أبرز المخاطر المرتبطة بأجهزة إنترنت الأشياء:

- ضعف المصادقة والتفويض (Weak Authentication and Authorization):

غالبًا ما تفتقر أجهزة إنترنت الأشياء إلى آليات مصادقة وتفويض قوية، مما يجعلها أهدافًا سهلة للمهاجمين.

الحل: استخدام كلمات مرور قوية وتفعيل المصادقة متعددة العوامل (MFA) لحماية الأجهزة من الوصول غير المصرح به.

- ضعف التشفير (Lack of Encryption):

تفتقر العديد من أجهزة إنترنت الأشياء إلى إمكانات التشفير القوية، مما قد يتيح اعتراض البيانات من قبل المهاجمين.

الحل: تنفيذ إجراءات تشفير متقدمة لحماية البيانات.

- ثغرات البرامج الثابتة (Firmware Vulnerabilities):

البرامج الثابتة (Firmware) هي شكل من أشكال البرامج المضمنة في الأجهزة لتعمل بفعالية، وغالبًا ما تحتوي أجهزة إنترنت الأشياء على برامج ثابتة يمكن اختراقها بسهولة، مما يسمح للمهاجمين بالتحكم في الجهاز.

الحل: تحديث البرامج الثابتة بانتظام وسد الثغرات الأمنية للحماية من الاختراقات.

- البرمجيات غير المحدَّثة (Outdated Software):

لم يكن من الشائع وضع عوامل الأمن بالاعتبار عند تصميم أجهزة إنترنت الأشياء، وما زالت الكثير منها تعمل ببرمجيات تشغيل قديمة غير محدثة تحتوي على ثغرات أمنية معروفة. ولذلك، ينبغي للمنظمات التطبيق المستمر للتحديثات والبرمجيات الخاصة بأجهزة إنترنت الأشياء، لتصحيح الثغرات الأمنية المعروفة.

- مخاوف الخصوصية (Privacy Concerns):

غالبًا ما تجمع أجهزة إنترنت الأشياء بيانات شخصية حساسة مثل معلومات الموقع والبيانات الصحية التي يمكن استغلالها لأغراض ضارة، وذلك بهدف تقديم أداء أكثر ذكاءً. ولذلك، يجب على المؤسسات الحد من كمية البيانات الشخصية التي يتم جمعها وتخزينها بواسطة أجهزة إنترنت الأشياء لتقليل المخاطر المتعلقة بالخصوصية.

المُدُن الذكية (Smart Cities)

تستخدم المُدُن الذكية التقنيات المتطورة وإنترنت الأشياء (IoT) لتعزيز جودة الحياة الحضرية وتحسين استهلاك الموارد والخدمات العامة، مثل شبكات المواصلات، والإضاءة الذكية، وإدارة النفايات، والمراقبة البيئية والأنظمة التكنولوجية المختلفة. ومع ذلك، فإن هذا التكامل الرقمي يزيد من نقاط الاتصال بين الأجهزة المختلفة، وبالتالي يزيد من المساحة المتاحة للهجمات الإلكترونية.

يجب أن تعتمد المدن الذكية على أنظمة أمن سيبراني قوية لحماية البيانات والشبكات، والتأكد من أن الأجهزة والأنظمة المستعملة مقاومة للهجمات. وتعد الهجمات الإلكترونية من المخاطر الرئيسية التي تواجه المدن الذكية، مما قد يؤدي إلى تعطيل البنية التحتية الحضرية وإحداث اضطرابات كبيرة في الحياة اليومية للمواطنين. لذا، يتطلب إنشاء مدينة ذكية آمنة تنفيذ استراتيجيات أمان قوية تشمل التشفير، وتحديث الأنظمة بشكل مستمر، وتوعية المستخدمين بأهمية الأمن السيبراني.

- قابلية أجهزة للاختراق (Vulnerable Devices):

غالبًا ما تفتقر أجهزة إنترنت الأشياء إلى متطلبات الأمن السيبراني، وبالتالي يمكن اختراقها بسهولة. ولذا، يمكن استخدام هذه الأجهزة كمنصات لهجمات أخرى أو الوصول إلى البيانات الحساسة.

- خصوصية البيانات (Data Privacy):

تجمع المدن الذكية كميات كبيرة من البيانات عن الأفراد، مثل بيانات الموقع والمعلومات السلوكية الأخرى، وقد يتم استغلال هذه المعلومات للإعلانات أو الأغراض الأخرى، لكنها تثير أيضًا مخاوف تتعلق بالخصوصية وأمن المعلومات.

- الهجمات السيبرانية (Cyber Attacks):

قد تستهدف الهجمات السيبرانية المدن الذكية لتعطيل البنية التحتية، أو سرقة البيانات، أو حتى التلاعب بالخدمات الذكية. لذلك، من الضروري تطبيق إجراءات أمان متقدمة، مثل التشفير وجدران الحماية، لحماية المدن الذكية من هذه التهديدات.

- عدم وجود المعايير القياسية (Lack of Standardization):

على الرغم من تطور المدن الذكية، إلا أنه لا توجد معايير موحدة لأمن هذه التكنولوجيا، مما يجعل تنفيذ تدابير الأمان أمرًا صعبًا ويؤثر على مدى موثوقية هذه الأنظمة.

للتخفيف من هذه المخاطر، من المهم تنفيذ أفضل الممارسات لدعم أمن المدن الذكية، منها على سبيل المثال:

- تحديث جميع الأجهزة والأنظمة وتصحيحها بالنظام لضمان أمنها وعملها بشكل صحيح.

- تنفيذ مصادقة قوية والتحكم بالوصول لمنع الوصول غير المصرح به إلى الأجهزة والأنظمة.

- إجراء تقييمات أمن سيبراني منتظمة لتحديد ثغرات الأمن السيبراني ومعالجتها.

- وضع خطط شاملة للاستجابة للحوادث والتعافي منها بسرعة.

- التأكُّد من تطبيق السياسة المناسبة للحفاظ على خصوصية البيانات، وأن البيانات يتم جمعها وتخزينها واستخدامها وفقًا للضوابط القانونية والأخلاقية.

- تطوير المعايير القياسية الموحدة لضمان توافق الأنظمة المختلفة وأمانها.

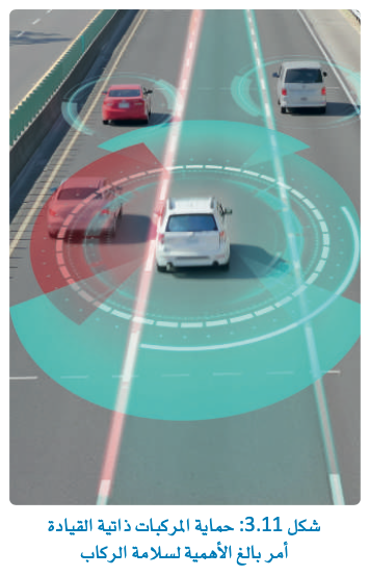

المركبات ذاتية القيادة (Autonomous Vehicles)

تعتمد المركبات أو السيارات ذاتية القيادة على تقنيات ومستشعرات متقدمة للعمل دون التحكم البشري في قيادتها. نظرًا لأن المركبات أصبحت أكثر اتصالًا وأنظمة التحكم فيها أصبحت أكثر عرضة للهجمات، فإنها تثير العديد من التحديات فيما يخص الأمن الرقمي والخصوصية. إذ يمكن للمتسللين استغلال الثغرات في الأنظمة للسيطرة على المركبة أو التلاعب ببياناتها، مما يشكل خطرًا على السلامة العامة.

المخاطر المحتملة:

- القرصنة السيبرانية: يمكن للقراصنة اختراق أنظمة التحكم الذاتي وتعطيل وظائف المركبات أو التلاعب بمساراتها، مما قد يؤدي إلى حوادث خطيرة.

- التجسس على البيانات: تعتمد السيارات ذاتية القيادة على أنظمة متصلة بشبكة الإنترنت، مما يجعلها عرضة للتجسس وجمع البيانات الشخصية دون إذن المستخدمين.

- الهجمات السيبرانية على البنية التحتية: قد تؤدي الهجمات الإلكترونية على أنظمة النقل الذكية إلى تعطل حركة المرور أو شل شبكات الطرق الذكية.

للتخفيف من المخاطر المحتملة على أمن المركبات ذاتية القيادة، من المهم تنفيذ أفضل الممارسات التالية:

- تشفير كافة البيانات المتبادلة بين المركبة والأنظمة الخارجية.

- تحديث برمجيات المركبة وأجهزتها بانتظام للتأكد من أنها آمنة وتعمل بشكل صحيح.

- إجراء تقييمات أمن سيبراني منتظمة لتحديد ثغرات الأمن السيبراني ومعالجتها.

- إجراء اختبارات صارمة والتحقق من صحة جميع المكونات لتحديد ثغرات الأمن السيبراني وإصلاحها.

- تنفيذ مصادقة قوية والتحكم في الوصول لمنع الوصول غير المصرّح به إلى أنظمة المركبة.

- وضع خطط فعالة للاستجابة للحوادث والتعامل معها بسرعة.

- التأكُّد من تطبيق السياسات المناسبة للحفاظ على خصوصية البيانات، وأن البيانات يتم جمعها وتخزينها واستخدامها وفقًا للمعايير المعتمدة لذلك.

بإمكانك مراجعة محتوى موضوع “الأمن السيبراني والتقنيات الناشئة” من بدايته وحتى نهاية هذا القسم، من خلال الرابط التالي:

شبكات الجيل الخامس (5G Networks)

تتميز شبكات الجيل الخامس بتوفير خدمات الاتصالات والإنترنت بسرعات عالية، وزمن وصول أقل، وسعة أكبر لتحميل ونقل البيانات، مما يفتح ظهور خدمات جديدة مثل إنترنت الأشياء، والذكاء الاصطناعي، والمركبات الذاتية القيادة. وتدعم هذه الشبكات تطورات هائلة في مجالات عديدة، مثل الرعاية الصحية، والمدن الذكية، والتطبيقات التفاعلية، وتتطلب هذه التقنيات بنية تحتية قوية ومؤمنة لضمان الأمان والخصوصية.

لكن في المقابل، هناك تحديات أمنية جديدة تظهر مع استخدام شبكات الجيل الخامس، مثل زيادة التعرض للهجمات السيبرانية، وصعوبة تتبع البيانات وتأمينها بسبب تعدد الأجهزة المتصلة بالشبكة. لذلك، يجب اتخاذ تدابير قوية لحماية البنية التحتية للشبكة، وتقليل المخاطر الأمنية المحتملة.

بالإضافة إلى ذلك، فإن توظيف شبكات الجيل الخامس وزيادة الأجهزة والمعدات المتصلة بها قد يرفع من استهلاك الطاقة ويسبب تحديات في استغلال نطاقات التردد، مما قد يؤدي إلى تعطيل الخدمات المهمة في حالة استهداف البنية التحتية للشبكة.

الحوسبة السحابية (Cloud Computing)

تعدُّ الحوسبة السحابية الحل الأمثل للكثير من الشركات والأفراد نظرًا لتوفيرها موارد معالجة البيانات الضخمة، مما يقلل الحاجة إلى وجود بنية تحتية محلية متطورة. وهي تتيح مرونة عالية في تخزين البيانات والوصول إليها، مما يساهم في تحسين كفاءة الأعمال وتقليل التكاليف التشغيلية.

إلا أن الحوسبة السحابية تأتي مع تحديات أمنية متزايدة، إذ تعتمد على تخزين البيانات في خوادم خارجية مما يجعلها أكثر عرضة للاختراقات والهجمات السيبرانية. كما أن استخدام الحوسبة السحابية يتطلب التأكد من التوافق مع معايير الأمن السيبراني، وضمان حماية البيانات الشخصية للشركات والأفراد.

لتعزيز أمان الحوسبة السحابية، من الضروري تطبيق تدابير أمنية قوية مثل تشفير البيانات، واستخدام تقنيات المصادقة المتقدمة، ووضع خطط لاستعادة البيانات في حالة حدوث أي هجمات إلكترونية أو أعطال تقنية. ويجب على المؤسسات اختيار مزودي خدمات سحابية موثوقين يمتثلون لمعايير الأمان العالمية، وذلك للحفاظ على سرية المعلومات وضمان استمرارية الأعمال بسلاسة.

لمعرفة المزيد من المعلومات عن الحوسبة السحابية، قم بالاطّلاع على الرابط التالي:

الحوسبة الكمية (Quantum Computing)

تمثل الحوسبة الكمية طفرة تكنولوجية تمكننا من تنفيذ العمليات الحسابية بشكل أسرع من أجهزة الحواسيب التقليدية. تستخدم الحوسبة الكمية مبدأ “التراكب الكمي” و”التشابك الكمي” لمعالجة البيانات بطريقة أكثر تعقيدًا وسرعة، مما يمكنها من حل مشكلات معقدة خلال وقت قصير جدًا مقارنةً بالحواسيب التقليدية.

إلا أن هذه التقنية تأتي مع تحديات كبيرة، خاصة فيما يتعلق بالأمان السيبراني. إذ يمكن أن تؤدي الحوسبة الكمية إلى كسر تقنيات التشفير الحالية بسهولة، مما يهدد أمن البيانات والمعلومات الحساسة. ولذلك، يعمل الباحثون حاليًا على تطوير أنظمة تشفير مقاومة للحوسبة الكمية للحفاظ على أمان الاتصالات والمعلومات.

علاوة على ذلك، فإن تطوير الحواسيب الكمية يتطلب استثمارات ضخمة، ولا تزال التطبيقات العملية لها في مراحلها الأولى. ورغم هذه التحديات، فإن مستقبل الحوسبة الكمية يُبشّر بثورة تكنولوجية قد تغير مفاهيم الأمان السيبراني، وتحسن من أداء الخوارزميات مستقبلًا مع ضمان سير العمليات الحسابية بسلاسة وأمان.

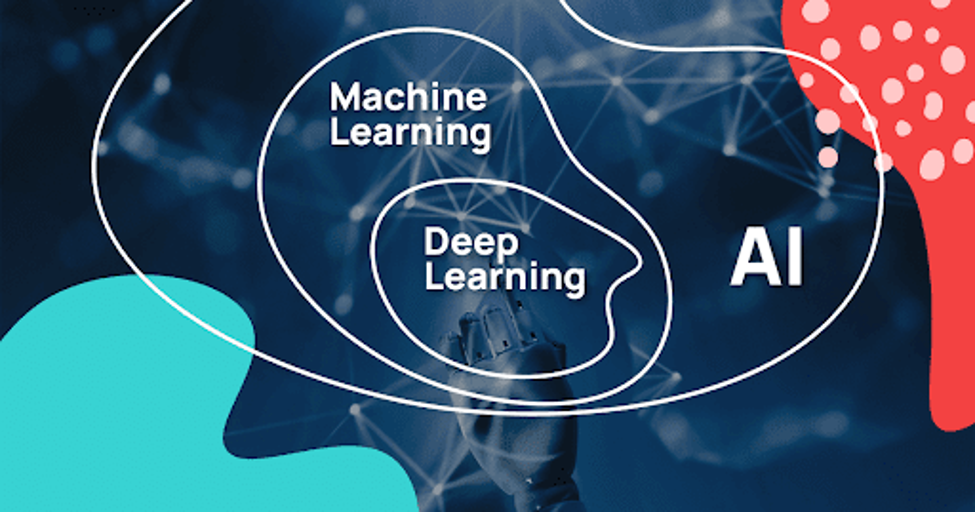

أنظمة الذكاء الاصطناعي وتعلُّم الآلة (Artificial Intelligence (AI) and Machine Learning (ML) Systems)

تعدُّ أنظمة الذكاء الاصطناعي وتعلم الآلة تقنيات ثورية في الصناعات المختلفة من خلال تمكين الآلات من التعلُّم من البيانات، وتحليلها، والتنبؤ بالنتائج، الأمر الذي يجعلها ضرورية للعديد من التطبيقات في قطاعات متعددة، بما فيها المجالات الأمنية.

إلا أن هذه التقنيات تحمل معها تحديات كبيرة من الناحية الأمنية. فعلى الرغم من أن الذكاء الاصطناعي يساعد متخصصي الأمن السيبراني في تحليل كميات كبيرة من البيانات، وتحديد التهديدات الأمنية بقدرة تفوق فيها دقة البشر، إلا أنه يمكن أن يُستغل أيضًا لتنفيذ هجمات إلكترونية أكثر تعقيدًا وذكاءً.

على سبيل المثال، تعدُّ أحد أهم طرق استخدام الذكاء الاصطناعي في الأمن السيبراني، جمع كميات ضخمة من البيانات وتحليلها لاكتشاف التهديدات السيبرانية في وقت مبكر، مثل بيانات الدخول غير المألوفة للمستخدمين، وسلوك الاحتيال المحتمل الذي قد يهدد الشبكات الرقمية. ولكن من ناحية أخرى، يمكن للمهاجمين أيضًا استغلال الذكاء الاصطناعي في تطوير البرمجيات الخبيثة والهجمات الموجهة بشكل أكثر كفاءة.

ولتجنب هذه المخاطر، من الضروري تطوير استراتيجيات قوية في الأمن السيبراني من خلال تقنيات الاستجابة الفورية، حيث يمكن للذكاء الاصطناعي مساعدة هذه الأنظمة على التكيُّف مع التهديدات المتطورة. إلى جانب ذلك، يجب أن يتم استخدام تقنيات الذكاء الاصطناعي بشكل مسؤول، وتتبّع تأثيره في المجتمعات ومنع إساءة استخدامه من قبل الجهات الضارة.

بإمكانك مراجعة محتوى موضوع “الأمن السيبراني والتقنيات الناشئة” بدايةً من عنوان “شبكات الجيل الخامس” وحتى هذه النقطة، من خلال الرابط التالي:

الأمثلة العملية لتطبيقات الذكاء الاصطناعي وتعلم الآلة في الأمن السيبراني

فيما يلي بعض الأمثلة العملية لتطبيقات الذكاء الاصطناعي وتعلم الآلة في الأمن السيبراني:

- الكشف عن البرمجيات الضارة (Malware Detection):

يمكن للذكاء الاصطناعي اكتشاف البرمجيات الضارة من خلال تحليل أنماط البيانات وتحديد النشاط المشبوه في الأنظمة والشبكات. على سبيل المثال، تقوم أنظمة الكشف المبنية على الذكاء الاصطناعي بتمييز البرامج الضارة الجديدة من الملفات، أو رسائل البريد الإلكتروني، أو الروابط المشبوهة بدقة وسرعة متناهية.

- كشف اختراق الشبكة (Network Intrusion Detection):

تساعد تقنيات الذكاء الاصطناعي في اكتشاف محاولات الاختراق من خلال تحليل حركة البيانات، وتحديد الأنشطة التي قد تشير إلى وقوع هجوم. على سبيل المثال، يتم استخدام التعلُّم العميق على الذكاء الاصطناعي في محاولات اختراق الشبكة، كما يمكنه التنبؤ بالهجمات قبل أن تتسبب في أضرار كارثية.

- تحليل سلوك المُستخدِم (User Behavior Analysis):

يمكن استخدام الذكاء الاصطناعي لتحليل سلوك المستخدمين، مما يساعد في تقليل مخاطر الأمن السيبراني المحتملة. على سبيل المثال، يمكن لأنظمة الذكاء الاصطناعي التعرف على الأنشطة المشبوهة مثل محاولات الوصول إلى البيانات الحساسة خلال ساعات عمل غير اعتيادية أو من مواقع غير معتادة.

- تحليل المعلومات الاستباقية (Threat Intelligence Analysis):

يستخدم الذكاء الاصطناعي لتحليل المعلومات الأمنية واستخراج البيانات وتحديد التهديدات الناشئة. على سبيل المثال، يمكن للذكاء الاصطناعي التعرف على وجود برمجيات ضارة تنشر بسرعة عبر الإنترنت وتوفير الإنذارات اللازمة قبل انتشارها بشكل أوسع.

- كشف الاحتيال (Fraud Detection):

يمكن للذكاء الاصطناعي اكتشاف الأنشطة الغير العادية التي تشير إلى الاحتيال، مثل اختراق حسابات الاتصالات أو انتحال الشخصية. على سبيل المثال، يتم تدريب النظام القائم على الذكاء الاصطناعي ليشمل علاقة التفاعل أثناء عمليات الدفع عبر الإنترنت، ويقارن أنماط الاستخدام الاعتيادية للمستخدم مع أي احتمالات احتيال ممكنة.

يثير الاعتماد المتزايد على أنظمة الذكاء الاصطناعي وتعلم الآلة مخاوف أمنية إضافية، حيث يمكن لمجرمي الجرائم السيبرانية استهداف هذه الأنظمة ومحاولة التلاعب عليها، أو اختراقها لأغراض ضارة. كما يكمن التحدي في استخدام تقنيات الذكاء الاصطناعي الأخرى القائمة على الذكاء الاصطناعي للكشف والتصدي للهجمات الإلكترونية بشكل أكثر تطورًا.

على سبيل المثال، يمكن للمهاجمين استغلال خوارزميات التعلم الآلي لنشر رسائل البريد الإلكتروني المخادعة ذات محتوى مقنع، أو اتّخاذ هويات مزيفة لتنفيذ هجمات تصيد احتيالي متقدمة.

إحدى المخاطر المحتملة الأخرى المرتبطة بتقنيات الذكاء الاصطناعي وتعلم الآلة هي الهجمات العدائية، حيث يتم زرع أو تدريب أنظمة الذكاء الاصطناعي على بيانات مزيفة لاستغلال الثغرات الأمنية فيها. على سبيل المثال، قد يتم خداع الذكاء الاصطناعي على مستوى البيانات، ليصنف أي تهديد أمني حقيقيًا ضئيلاً أو غير مهم، مما قد يتسبب في اختراق نظام مكافحة السلوك غير المألوف على الشبكات أو يتم التلاعب في الخوارزميات المستخدمة في أنظمة التواصل الاجتماعي، حيث يمكن للمهاجمين نشر معلومات زائفة، أو إنشاء أخبار مضللة، بهدف التأثير على سلوك المجتمعات على نطاق واسع.

للتصدي لهذه التهديدات، يجب تطوير قدرات الأمن السيبراني وتحديثها بشكل دوري لمواكبة التحديات المرتبطة بالهجمات التي تعمل بالذكاء الاصطناعي. كما ينبغي التأكد من تأمين بيانات الذكاء الاصطناعي من التلاعب، بالإضافة إلى اكتشاف التهديدات الجديدة والاستجابة لها، وتطبيق تدابير أمنية مثل أنظمة المصادقة متعددة العوامل (MFA)، وتطبيق ضوابط الوصول الأخرى لمنع الوصول غير المصرح به.

الروبوتات والأنظمة المستقلة ذاتيًا (Robotics and Autonomous Systems)

يتم دمج تقنيات الروبوتات والأنظمة المستقلة ذاتيًا بشكل متزايد في مختلف الصناعات كالزراعة والنقل والتصنيع، ولقد أصبحت هذه التقنيات أكثر تطورًا وأكثر ارتباطًا، مما جعلها أكثر عرضة للتهديدات السيبرانية. حيث مخاطر الأمن السيبراني المرتبطة بالروبوتات والأنظمة المستقلة ذاتيًا قد تتضمن الوصول غير المصرح به وسرقة البيانات، والتلاعب بالأنظمة، أو إحداث ضرر مادي أو تعطيل العمليات على سبيل المثال.

وتعدُّ هجمات التحكُّم عن بُعد إحدى أهم المخاطر، مما قد يتسبب في تعرض العمال للخطر أو إلحاق أضرار كبيرة. ولحماية أمن الروبوتات والأنظمة المستقلة ذاتيًا، من المهم تقوية التحكم والتواصل، وضمان وجود بروتوكولات اتصال آمنة، وبرمجيات منظمة وآليات مصادقة. كما تعدُّ معالجة تهديدات الأمن السيبراني أمرًا بالغ الأهمية لعمل الروبوتات والأنظمة المستقلة ذاتيًا بأمان ونجاح في مختلف الصناعات.

تقنيات الواقع المعزَّز والواقع الافتراضي والميتافيرس (Augmented Reality (AR), Virtual Reality (VR) and the Metaverse)

تطورت تقنيات الواقع المعزز (AR) والواقع الافتراضي (VR) والميتافيرس (Metaverse)، وتنامت تطبيقاتها إلى مختلف الصناعات مثل: الرعاية الصحية، والتعليم، والتصنيع، وكذلك الترفيه والألعاب، والتسويق، كما في المتاجر.

تتعامل هذه التقنيات مع كميات هائلة من البيانات الشخصية والحساسة، مما يجعلها أهدافًا رئيسية للهجمات السيبرانية. فقد يؤدي تعرض بيانات المستخدمين ضمن بيئات الواقع الافتراضي والواقع المعزز للخطر إلى انتهاك الخصوصية، والاحتيال، وسرقة الهوية. كما أن الاعتماد على شبكات الاتصال في تشغيل هذه التقنيات يجعلها عرضة للهجمات التي قد تؤثر على توافر الخدمة أو سرقة البيانات أثناء الاستخدام.

إضافةً إلى ذلك، هناك تحديات تتعلق بالتزييف العميق وسرقة البيانات الحيوية للمستخدمين، مثل: البيانات البيومترية، مما يستدعي اتخاذ تدابير أمنية قوية.

تشمل هذه التدابير تأمين قنوات الاتصال المشفرة، واستخدام تقنيات التحقق المتقدمة، وتعزيز الوعي الأمني لدى المستخدمين والشركات المطورة.

لتحقيق بيئة آمنة لهذه التقنيات، يجب على المؤسسات تبني استراتيجيات الأمن السيبراني الحديثة، والتي تشمل اختبارات الأمان الدورية، والمراقبة المستمرة للأنظمة، والتحديثات الأمنية الدورية. كما ينبغي تطوير سياسات خصوصية واضحة تحمي بيانات المستخدمين وتضمن مستوى عاليًا من سرية المعلومات.

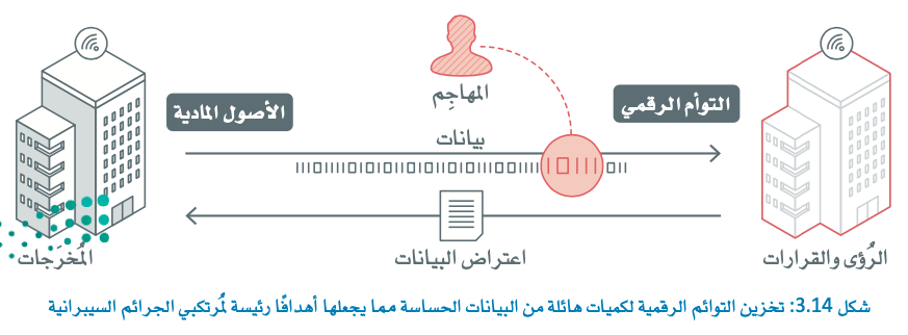

التوائم الرقمية (Digital Twins)

التوائم الرقمية هي نسخ افتراضية متطابقة للأصول المادية أو الأنظمة أو العمليات التي يمكن استخدامها للمحاكاة والتحليل والتحسين. وتوفر التوائم الرقمية فوائد متعدّدة، بما فيها الذكاء التصنيعي والرعاية الصحية. ونظرًا لأن التوائم الرقمية أصبحت أكثر تعقيدًا، وأكثر قدرة على تخزين كميات هائلة من البيانات الحساسة، فقد أصبحت أهدافًا رئيسة للهجمات السيبرانية.

تشمل مخاطر الأمن السيبراني التي تتعرض لها التوائم الرقمية عمليات الوصول غير المصرح به، والعبث بالبيانات، والهجمات على البيانات والبُنى التحتية الداعمة لها.

على سبيل المثال، يمكن أن يؤدي العبث ببيانات التوأم الرقمي إلى إحداث خلل في العمليات المرتبطة به، مما يسبب أضرارًا كبيرة.

ولحماية التوائم الرقمية من التهديدات السيبرانية، يجب على المؤسسات تنفيذ ضوابط وصول قوية، وتشفير البيانات، والمراقبة المستمرة لضمان أمن المعلومات الرقمية وسلامتها.

بإمكانك مراجعة محتوى موضوع “الأمن السيبراني والتقنيات الناشئة” بدايةً من عنوان “الأمثلة العملية لتطبيقات الذكاء الاصطناعي وتعلم الآلة” وحتى نهاية الموضوع، من خلال الرابط التالي:

اختبر تحصيلك لمحتوى الموضوع من خلال الرابط التالي:

الواجب الإلكتروني

إلى هنا يكون قد انتهى موضوع “الأمن السيبراني والتقنيات الناشئة“، لا تنسوا مراجعة نواتج التعلُّم أعلى المقال، وانتظرونا في الموضوع القادم.