التحليل الجنائي الرقمي والاستجابة للحوادث | الوحدة الثانية | الدرس الثالث

التحليل الجنائي الرقمي والاستجابة للحوادث هو عنوان الدرس الثالث من الوحدة الثانية التي تحمل اسم “الحماية والاستجابة في الأمن السيبراني” في الفصل الدراسي الأول من مقرر “الأمن السيبراني”.

ستتعرَّف في هذا الموضوع على ماهية التحليل الجنائي الرقمي (Digital Forensics – DF) والاستجابة للحوادث (Incident Response – IR)، بالإضافة لتحليل أنشطة الويب على الجهاز.

لذا قم بقراءة نواتج التعلُّم بعناية، ثم أعد قراءتها والتأكُّد من تحصيل محتواها بعد انتهائك من دراسة الموضوع.

نواتج التعلُّم

- معرفة التحليل الجنائي الرقمي والاستجابة للحوادث.

- تحليل أنشطة الويب على الجهاز.

هيا لنبدأ!

مقدمة في التحليل الجنائي الرقمي والاستجابة للحوادث (Introduction to Digital Forensics (DF) and Incident Response (IR))

يعدّ التحليل الجنائي الرقمي والاستجابة للحوادث (DFIR) أحد فروع الأمن السيبراني التي تركز على معالجة الحوادث الأمنية بعد وقوعها وتحليل الأدلة الرقمية، وتطوير استراتيجيات لحماية الأنظمة الرقمية والمؤسسات من الهجمات المستقبلية.

– التحليل الجنائي الرقمي (Digital Forensics)

يُعرف التحليل الجنائي الرقمي بأنه عملية جمع وتحليل الأدلة الرقمية من الأجهزة والشبكات بهدف كشف الأنشطة غير المشروعة. يستخدم المحللون الجنائيون الرقميون أدوات متخصصة لاستعادة البيانات وتحليلها، مثل فحص السجلات الرقمية والملفات المخفية.

– الاستجابة للحوادث (Incident Response)

تتضمن الاستجابة للحوادث مجموعة من الإجراءات المتبعة عند حدوث اختراق أمني، بهدف احتواء التهديد وتقليل الأضرار وإعادة الأنظمة للعمل بشكل آمن.

وتشمل مراحل الاستجابة للحوادث: التحضير، الاكتشاف، التحليل، الاحتواء، الاستئصال، واستعادة الأنظمة.

– سلسلة الهجوم السيبراني (Cyber Kill Chain)

يتبع المهاجمون السيبرانيون خطوات محددة أثناء تنفيذ الهجوم، ويمكن تصنيف هذه الخطوات ضمن دورة حياة الهجوم السيبراني.

يساعد فهم هذه الدورة الفرق الأمنية على الكشف عن الهجمات في مراحلها المبكرة واتخاذ الإجراءات المناسبة.

المرحلة الأولى: الاستطلاع (Reconnaissance)

يقوم المهاجم بجمع المعلومات عن الهدف باستخدام أساليب مثل تحليل الشبكات العامة والبحث عن الثغرات الأمنية.

المرحلة الثانية: التسليح (Weaponization)

في هذه المرحلة، يقوم المهاجم بإعداد الأدوات البرمجية الخبيثة التي سيتم استخدامها لاختراق الأنظمة المستهدفة.

المرحلة الثالثة: التسليم (Delivery)

يُنفِّذ المهاجمون عمليات نقل الأدوات أو الأكواد الضارة إلى الأنظمة، محاولين التغلب على مرحلة التسليم.

وقد يستخدمون تقنيات متعددة مثل رسائل البريد الإلكتروني المخادعة وهجمات التصيد الاحتيالي.

المرحلة الرابعة: الاستغلال (Exploitation)

في هذه المرحلة، يستغل المهاجم الثغرات الأمنية في النظام الهدف، مما يسمح له بالاستيلاء على النظام أو تنفيذ أكواد ضارة.

المرحلة الخامسة: التثبيت (Installation)

يقوم المهاجم بتثبيت برمجيات خبيثة على نظام الضحية، مما يسمح للجهة المهاجمة بالتحكم في النظام أو تشغيل برمجيات ضارة مستقبلاً.

المرحلة السادسة: التحكم والسيطرة (Command and Control)

ينشئ المهاجم قناة للتحكم عن بُعد بجهاز الضحية، مما يتيح له تنفيذ أوامر، أو نقل البيانات، أو التلاعب بالنظام المصاب.

المرحلة السابعة: تحقيق الأهداف (Actions on Objective)

في هذه المرحلة، يبدأ المهاجم في تنفيذ أهدافه، مثل سرقة البيانات، تعطيل الأنظمة، أو تدمير المعلومات المخزنة.

لمعرفة المزيد عن التخصص في مجال الأمن السيبراني من وجهة نظر طالب، قم بالاطّلاع على الرابط التالي:

عمليات التحليل الجنائي الرقمي والاستجابة للحوادث (DFIR Processes)

يتطلَّب التحليل الجنائي الرقمي والاستجابة للحوادث اتباع مجموعة من العمليات المنهجية لفهم الحادث والتعامل معه بطريقة احترافية.

تتضمن هذه العمليات ما يلي:

تعريفات هامة

- فرق الاستجابة لحوادث أمن الحاسب (Computer Security Incident Response Teams – CSIRTs)

تتكون فرق الاستجابة لحوادث أمن الحاسب من خبراء مختصين في تحليل الحوادث الأمنية والتعامل معها. تهدف هذه الفرق إلى احتواء التهديدات وتقليل آثارها، بالإضافة إلى تحسين أمان الأنظمة من خلال تحليل الحوادث واستخلاص الدروس المستفادة لمنع تكرارها.

تعمل فرق الاستجابة لحوادث أمن الحاسب (CSIRTs) على تنفيذ استراتيجيات شاملة، تشمل التعرف على الحوادث، تقييم المخاطر، احتواء الهجمات، وإجراءات الاستعادة.

- جمع الأدلة الجنائية الرقمية (Forensic Collection)

تتضمن هذه العملية جمع المعلومات والبيانات من مصادر متعددة، مثل الأجهزة، الشبكات، وسجلات النظام، باستخدام أدوات وتقنيات متخصصة لضمان دقة التحليل.

- سلسلة الحفظ (Chain of Custody)

تشير سلسلة الحفظ إلى توثيق كافة العمليات التي تتم على الأدلة الرقمية منذ جمعها وحتى تقديمها في التحقيقات؛ مما يضمن الحفاظ على مصداقيتها وسلامتها القانونية.

- التحقيق في السبب الجذري (Root Cause Investigation)

يتم خلال هذه المرحلة تحديد ما إذا كانت المؤسسة مُستهدفة أساسًا للهجوم، وتحديد السبب الجذري للحادث، وطرق انتشاره، والدخول الأولي للهجوم وأنواعه.

- الإخطار والإبلاغ (Notification and Reporting)

تقوم المؤسسات بإخطار الجهات المختصة بتحقيق الاتصالات أو التهديدات الأمنية، اتباعًا على القواعد المتعلقة بالامتثال واللوائح التنظيمية.

- مراجعة ما بعد الحادث (Post-Incident Review)

تُعد هذه الخطوة النهائية في التحقيق، حيث يتم تحليل جميع جوانب الحادث المتعلقة بالسلامة والأمان، وتحديد سبل التحسين المستقبلية لمنع تكرار الحوادث الأمنية المشابهة في المستقبل.

يمكنك التعرف على مزيد من المعلومات عن قوانين أمن الشبكات من خلال الرابط التالي:

عملية التحليل الجنائي الرقمي (Digital Forensics Process)

تمر عملية التحليل الجنائي الرقمي النموذجية بالمراحل التالية:

- التحديد (Identification): تتضمن هذه المرحلة تحديد الأدلة المحتملة المتعلقة بالحادث وتحديد موقعها، وذلك عبر تحديد الأجهزة، الوسائط القابلة للإزالة، السجلات، الأنظمة المخترقة، البريد الإلكتروني، أو سجلات الشبكة.

- الحفظ (Preservation): يتم خلال هذه المرحلة عزل الأدلة الرقمية للحفاظ على نزاهتها من أي تغيير أو تعديل قد يحدث أثناء التحقيق. تشمل هذه الخطوة أخذ نسخ احتياطية للأدلة الأصلية لاستخدامها في التحليل.

- التحليل (Analysis): تشمل هذه المرحلة دراسة البيانات التي تم جمعها بعناية لتحديد العلاقة بين الأحداث، واستخلاص الاستنتاجات، وتحديد الجهات الفاعلة في الحادث، بالإضافة إلى تحليل البرمجيات الضارة المستخدمة إن وُجدت.

- تحليل البيانات (Data Analysis): فحص الملفات والسجلات الرقمية لاستخراج معلومات حول الحادث الأمني.

- تحليل الشبكات (Network Analysis): تتبع حركة البيانات عبر الشبكة لكشف أي نشاط غير طبيعي أو محاولات اختراق.

- تحليل البرمجيات الخبيثة (Malware Analysis): فحص البرمجيات الضارة المستخدمة في الهجوم لمعرفة آلية عملها وتأثيرها.

- تحليل الذاكرة (Memory Analysis): استخراج وتحليل البيانات من الذاكرة العشوائية (RAM) للحصول على أدلة قد لا تكون محفوظة على القرص الصلب.

- تحليل الأجهزة (Device Analysis): تحليل الهواتف المحمولة، الأجهزة اللوحية، أو أي أجهزة رقمية أخرى متعلقة بالحادث.

- التوثيق (Documentation): يجب توثيق عملية التحليل الجنائي الرقمي بأكملها، بما في ذلك الخطوات المتخذة، والأدوات المستخدمة، والاستنتاجات الناتجة التي تم التوصل إليها. يتضمن التوثيق التفصيلي إمكانية مراجعة التحليل الجنائي وتكراره وتقييمه إذا لزم الأمر حسب التزام المحقق بأفضل الممارسات والمعايير الصناعية.

- الإبلاغ (Reporting): يعد عملية التحليل الجنائي الرقمي تتويجًا لتقديم الأدلة والنتائج التي تم التوصل إليها، وعادةً ما تُوضَّح هذه النتائج في تقرير نهائي موجه للمحققين أو الجهات الأمنية أثناء التحقيق، مما يساعد تقديم المعلومات بوضوح ودقة لتسهيل المراجعة أو الإجراءات القانونية المحتملة.

عملية الاستجابة للحوادث (Incident Response (IR) Process)

تُعرَّف عملية الاستجابة للحوادث النموذجية بالمعلومات التالية:

- تحديد النطاق (Scoping): يكون التحديد في هذه المرحلة شاملاً ودقيقاً، ويتطلب جمع مؤشرات الاختراق (Indicators of Compromise – IoC) وتحديد نطاق الهجوم وتقييم أولويات إجراءات الاستجابة وفقًا لذلك.

- التحقيق (Investigation): تتطلب هذه المرحلة استخدام أساليب متقدمة والمعلومات الاستخباراتية لتحديد الأنماط وجمع الأدلة وتحليلها، مما يتيح للمحققين فهم كيفية حدوث الحادثة ومنع تكرارها.

- التأمين (Securing): يتم في هذه المرحلة تأمين بيئة العمل الرقمية وحمايتها من أي تهديدات مستمرة حتى يتم استكمال التحقيقات. قد يشمل ذلك عزل الأنظمة المصابة وإزالة البرامج الضارة وتأمين الحسابات المتأثرة.

- الدعم والإبلاغ (Support and Reporting): يتطلب الدعم والإبلاغ عن الحادث تقديم تقارير شاملة تساعد على تحسين استجابة المستقبل. يتم أيضًا التنسيق مع فرق التحليل الجنائي الرقمي والاستجابة للحوادث (DFIR) لتقييم مدى تأثير الحادث وتعزيز آليات الأمن السيبراني لتجنب الحوادث المستقبلية.

- التحول (Transformation): يُعتبر التحول في هذه المرحلة جزءًا من نهج التحليل الجنائي الرقمي والاستجابة للحوادث (DFIR)، حيث يتم تحليل الدروس المستفادة ووضع خطط لتحسين استراتيجيات الأمن السيبراني في المستقبل، مما يساعد على الحد من المخاطر الأمنية وضمان استعداد المؤسسة لمواجهة التهديدات المستقبلية.

بإمكانك مراجعة محتوى موضوع “التحليل الجنائي الرقمي والاستجابة للحوادث” من بدايته وحتى نهاية هذا القسم، من خلال الرابط التالي:

تحديات التحليل الجنائي الرقمي والاستجابة للحوادث (Digital Forensics and Incident Response Challenges)

تزداد التحديات التي تواجهها التحليل الجنائي الرقمي والاستجابة للحوادث (DFIR) مع تقدم التقنيات؛ مما أصبح الخبراء في حاجة إلى التعامل بفعالية.

ويوضح الجدول 2.6 التحديات الرئيسية التي تواجه التحليل الجنائي الرقمي والاستجابة للحوادث (DFIR).

أفضل ممارسات التحليل الجنائي الرقمي والاستجابة للحوادث (Digital Forensics and Incident Response Best Practices)

- أفضل ممارسات التحليل الجنائي الرقمي (DF)

تتضمن أفضل ممارسات التحليل الجنائي الرقمي والاستجابة للحوادث (DFIR) على الاستجابة السريعة والفعالة، ومن ضمنها امتلاك المحققين الجنائيين الرقميين للخبرة، والأدوات المناسبة، والخطوات الصحيحة لتوفير بيئة عملية وحل أي مشكلة.

تشمل التحليل الجنائي الرقمي تحديد مدى الأثر، بما في ذلك تحديد البيانات المخترقة أو المسروقة، وتحليل الأدلة، وإنشاء سجل زمني للأحداث التي وقعت، مما يساعد على فهم طبيعة الهجوم الإلكتروني والتوصل إلى الجهة المهاجمة.

- أفضل ممارسات الاستجابة للحوادث (IR)

تتطلب تخصيص عمليات الاستجابة للحوادث وإدارة الأزمات لتقليل الضرر الذي يلحق بالأنظمة، والتعامل مع الهجمات السيبرانية بفاعلية، ويتضمن ذلك التوثيق الكامل للحادث، والتحليل المستمر، والتنسيق بين الفرق المختلفة.

تشمل أفضل ممارسات التحليل الجنائي الرقمي والاستجابة للحوادث التعرف على سبب الاختراق، وتوثيق جميع الأدلة، والبيانات، التي تعرضت للهجوم بشكل مناسب، وتقديمها إلى المختصين لتعزيز الأمن السيبراني في المستقبل.

الأمن بدرجة صفر من الثقة (Zero-Trust Security)

تهدف الاستجابة للحوادث (IR) أيضًا إلى منع الهجمات المتزايدة للنظام، ولقد طورت الشركات نماذج أمنية حديثة يُطلق عليها أمانًا إلكترونيًا بدرجة صفر من الثقة (Zero-Trust Security) لمواجهة المخاطر الأمنية المتزايدة.

يعتمد نموذج الأمن بدرجة صفر على التعامل مع جميع الأطراف الخارجية، بل وحتى المكونات من الداخل، على أنها غير موثوقة ما لم يتم التحقق من صلاحياتها وتأكيد هويتها بشكل كامل.

يعتمد هذا النموذج على مبدأ عدم الثقة الافتراضية حتى يتم التحقق الدقيق من جميع طلبات الوصول إلى النظام، سواء من حساب داخل وخارج المنظمة، ويعتمد على المصادقة المتعددة العوامل، وتقييم السلوكيات غير العادية، وتحديد الأذونات الدقيقة لكل جهاز أو مستخدم.

أصبح هذا النموذج أكثر شيوعًا نظرًا لعوامل أهمها الهجمات السيبرانية الكبيرة، وطبيعة الأعمال مثل العمل عن بعد، وتسبب في الهجمات السيبرانية التي تشمل جميع القطاعات بالنظام أقل مخاطرة.

لمعرفة المزيد من المعلومات عن التحليل الرقمي الجنائي، قم بالاطّلاع على الرابط التالي:

تحليل أنشطة الويب على الجهاز (Analyzing the Web Activity of a Device)

تتبع المجرمين الأنشطة السيبرانية التي تتم من خلال اختراق الأجهزة بسبب نشاط المستخدم عبر الويب، وتتم عملية التحليل الجنائي الرقمي للويب لفحص سجل الأنشطة في النظام، كما تعمل آلية التحليل على تتبع البيانات والتحقيق في الحوادث الأمنية لاستخلاص الآثار الرقمية وتحليلها.

تتضمن هذه العملية فحص ملفات السجل (Log Files) التي تحتوي على بيانات ومعلومات حول الأنشطة، ثم إجراء عمليات استقصائية يتم تنظيمها على عدة نقاط بداية للوصول إليها أو قراءتها بواسطة المحقق الجنائي الرقمي.

يمكن للمحققين الوصول إلى سجلات التصفح من خلال مجلدات في متصفح جوجل كروم (Chrome)، كما يمكن الاستعانة بمتصفح دي بي براوزر كيو لايت (DB Browser for SQLite) وهو أداة لنظام إدارة قواعد البيانات العلائقية SQLite، حيث يتيح الوصول إلى البيانات المخزنة داخل سجل أنشطة التصفح.

يمكن تحميل متصفح دي بي براوزر (DB Browser) من الرابط التالي:

https://download.sqlitebrowser.org/DB.Browser.for.SQLite-3.12.2-win64.msi

بدء العمل مع متصفح دي بي (Getting Started with DB Browser)

يمكن لمتصفح دي بي براوزر عرض البيانات بعد البحث عن قاعدة سجل المتصفح وفتحها، ثم تصفح ملفات السجل (Log Files)، بحيث تحتوي قاعدة البيانات على جدول فيه معلومات حول نشاطات سجل متصفح الويب التي قرأها والمواقع التي تمت زيارتها. تأكد دائمًا من اتباع أفضل ممارسات الأمان عند التصفح على الإنترنت.

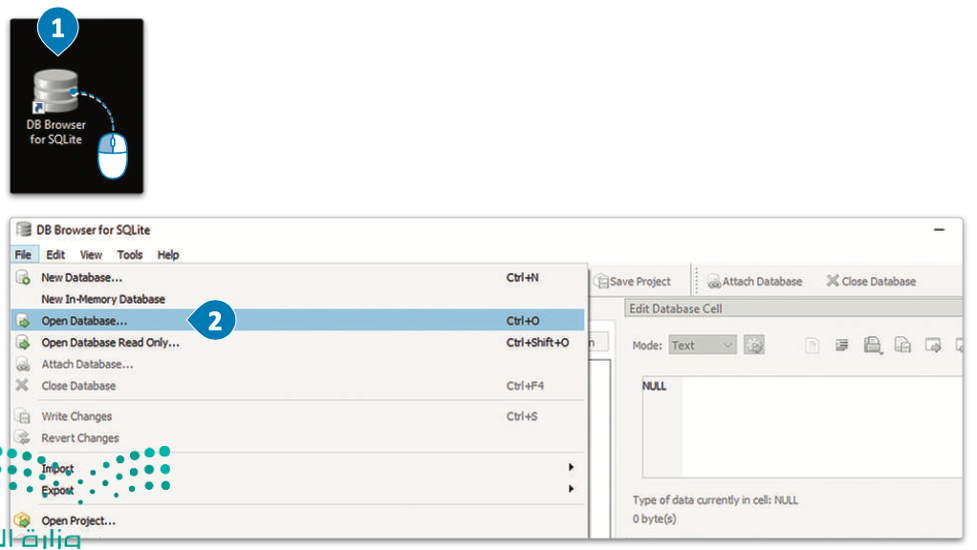

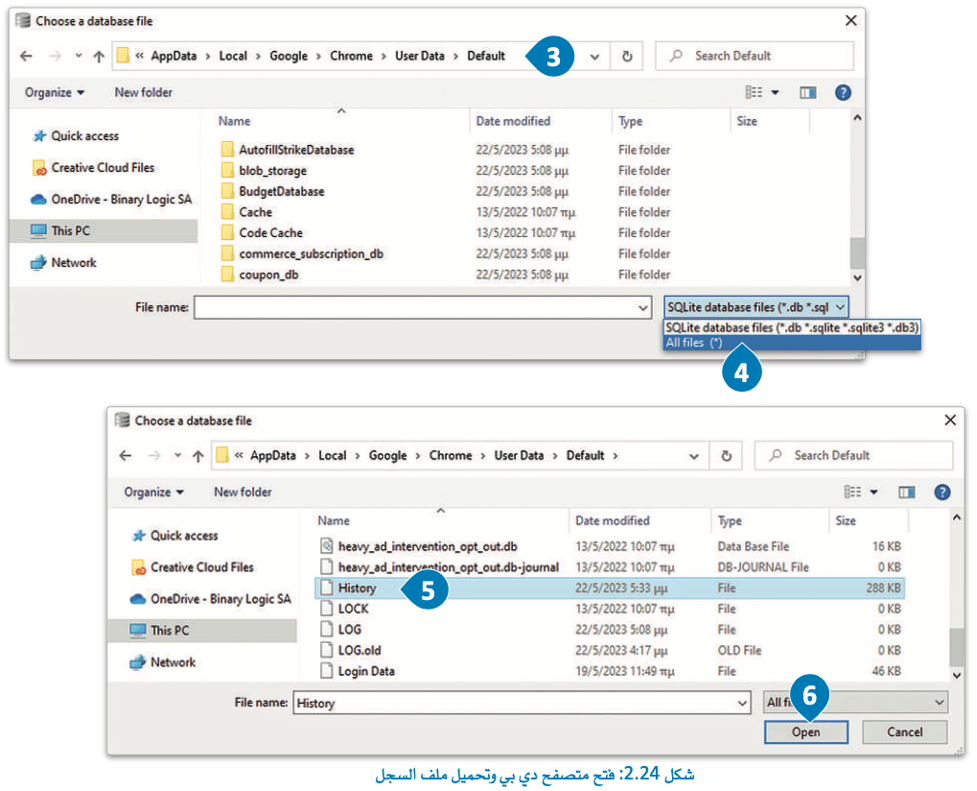

لفتح متصفح دي بي وتحميل ملف السجل:

- اضغط ضغطةً مزدوجةً على اختصار DB Browser (متصفح دي بي) من سطح المكتب.

- اضغط على File (ملف) < Open Database… (فتح قاعدة بيانات…).

- أدخل: “C: \ Users \ [Username] \ AppData \ Local \ Google \ Chrome \ User Data \ Default” في مسار الموقع، وفي حقل [username] (اسم المُستخدِم) أدخل اسم مُستخدِم الحاسب.

- اختر (*) All files (كافة الملفات) من القائمة المنسدِلة.

- اضغط على History (المحفوظات)؛ لاختيار ملف سجل المحفوظات.

- ثم اضغط على Open (فتح).

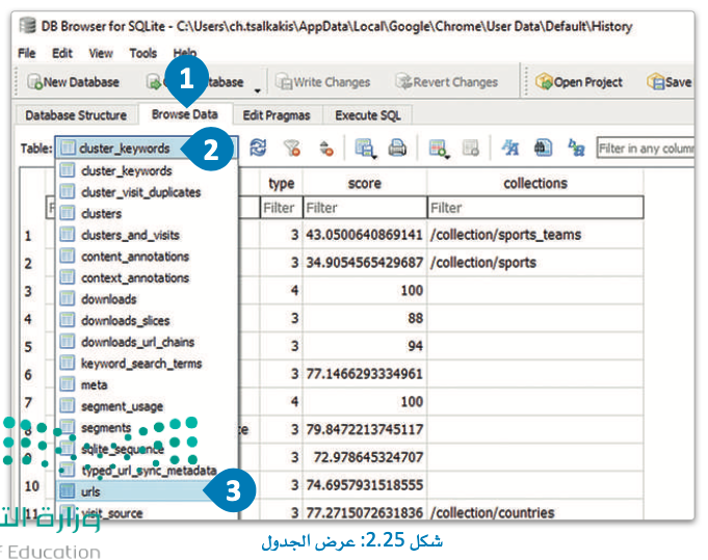

لعرض جدول:

- اضغط على علامة تبويب Browse Data (تَصفُح البيانات).

- اضغط على القائمة المنسدلة.

- ثم اختر urls (مُحدِّدات موقع الموارد المُوحَّد) لعرض جدول عناوين urls.

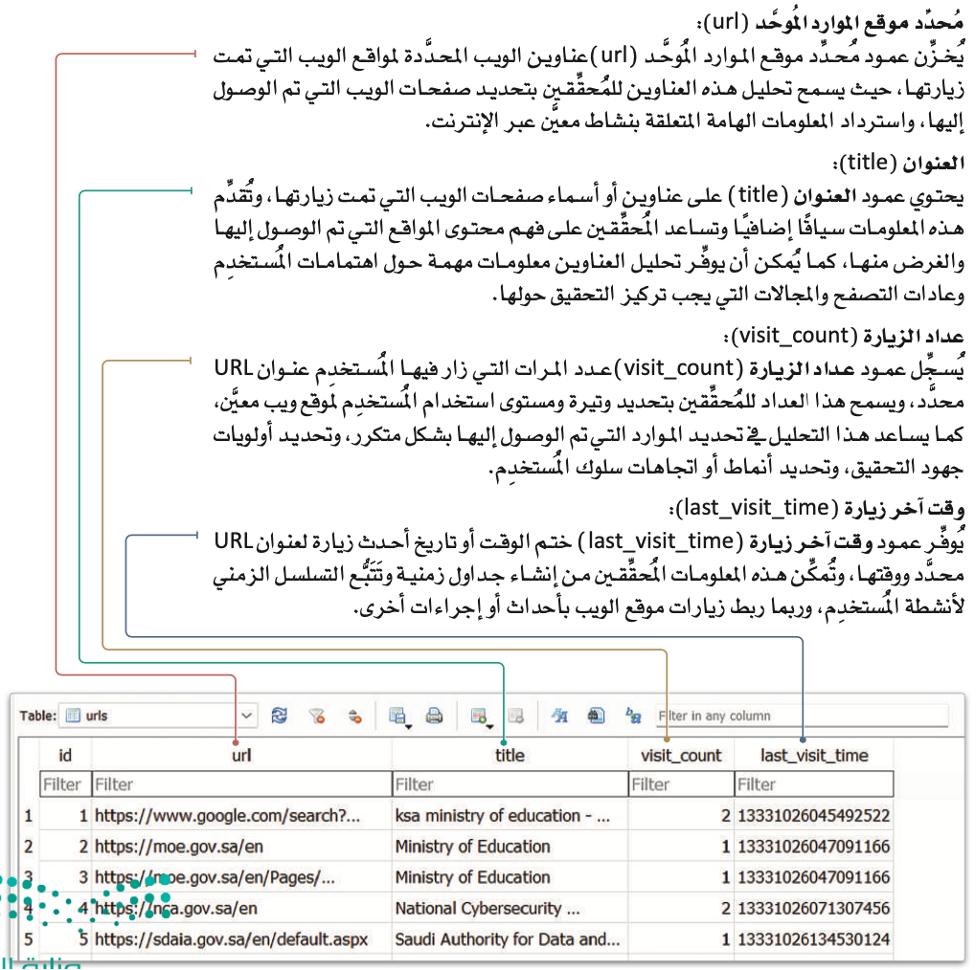

جدول مُحدِّدات موقع الموارد (The Uniform Resource Locators (URLs) Table)

يؤدي جدول عناوين محددات موقع الموارد الموحد (URLs) دورًا مهمًا في التحقيق بأنشطة تصفح المستخدم وتحليلها عند إجراء التحليل الجنائي الرقمي للأمن السيبراني.

يحتوي هذا الجدول الموجود في سجل متصفح كروم على معلومات قيّمة حول عناوين الويب التي تمت زيارتها، وتاريخ ووقت كل زيارة، ونوع المتصفح، بحيث يمكن للمحقق معرفة توقيت الوصول إليها، وكيفية استخدامها، والتأكد من الأداة المناسبة المتعلقة بالجرائم الإلكترونية من خلال فحص البيانات المسجلة في السجلات.

يتكون جدول عناوين محددات موقع الموارد الموحد (URLs) من عدة أعمدة رئيسية توفر تفاصيل معدة حول كل عنوان URL تمت زيارته، فيما يلي سنكتشف هذه الأعمدة ونتعرف على أهميتها في مجال التحليل الجنائي للأمن السيبراني:

قراءة ختم الوقت (Reading a Timestamp)

ختم الوقت (Timestamp) هو قيمة رقمية تمثل نقطة زمنية محددة، ويستخدم بشكل شائع في قواعد البيانات وأنظمة الحاسب لتسجيل توقيت الأحداث أو البيانات وتحليلها.

وغالبًا ما يتم تخزينه على هيئة قيمة رقمية تمثل الثواني أو الميللي ثانية التي انقضت منذ لحظة مرجعية محددة تعرف باسم القيمة (Epoch).

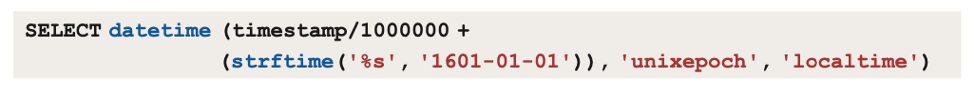

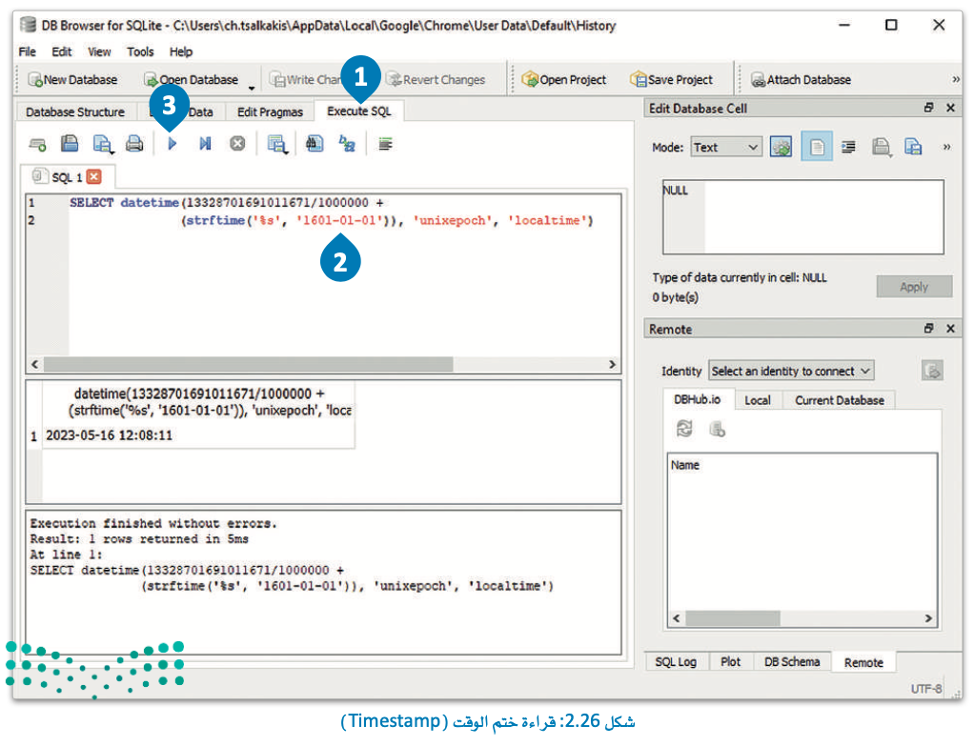

يمكنك استخدام البرنامج النصي التالي في علامة تبويب تنفيذ تعليمات SQL (Execute SQL) في متصفح دي بي (DB Browser) لعرض تاريخ الإدخال عن طريق استبدال ختم الوقت (Timestamp) بالقيمة التي تريد عرضها:

لقراءة ختم الوقت (Timestamp):

- اضغط على علامة تبويب Execute SQL (تنفيذ SQL).

- أدخل البرنامج النصي مع ختم الوقت الذي ترغب في عرضه في الحقل أدناه.

- اضغط على زرّ Run (تشغيل) لتشغيل البرنامج النصي.

جدول مصطلحات البحث عن الكلمات الرئيسة (The Keyword_search_terms Table)

يعد جدول مصطلحات البحث عن الكلمات الرئيسية (keyword_search_terms) مكونًا مهمًا في تحقيقات التحليل الجنائي الرقمي للأمن السيبراني، حيث إنه يحتوي على معلومات مفيدة حول مصطلحات البحث أو الكلمات الرئيسية التي أدخلها المستخدم في الجهاز.

كما يتضمن عمود المصطلح (Term)، في هذا العمود، يتم تسجيل استعلامات البحث التي أجراها المستخدم على الجهاز.

يحتوي عمود المصطلح (Term) على معلومات هامة حول استعلامات البحث وأهداف المستخدم وسلوكه عبر الإنترنت. يمكن تحليل هذه المعلومات لفهم الكلمات الرئيسية التي استخدمها للوصول إلى محتوى معين، مما يجعل هذا الجدول أداة قيمة في فهم نوايا المستخدمين ونوع المعلومات التي كانوا يبحثون عنها.

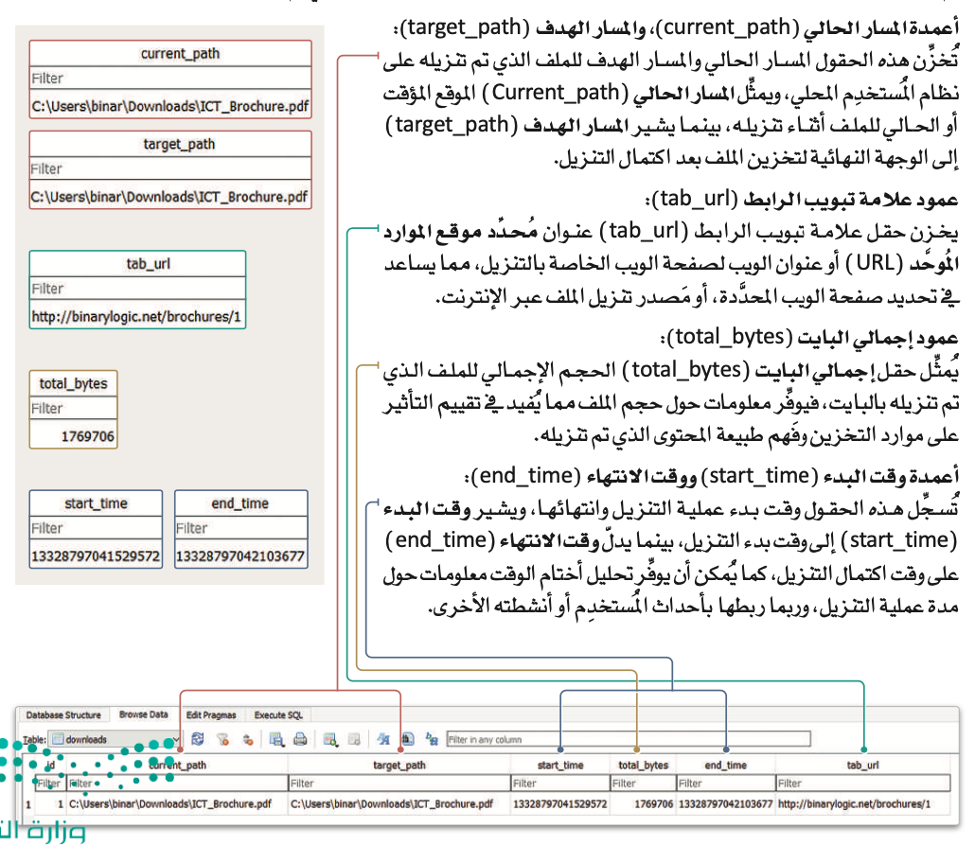

جدول التنزيلات (Downloads Table)

هناك جدول آخر مهم في معلومات التحليل الجنائي الرقمي للأمن السيبراني، وهو جدول التنزيلات (Downloads). يحتوي هذا الجدول على معلومات حول الملفات التي تم تنزيلها، حول البيانات المتعلقة باسم الملف، وكذلك وقت وتاريخ إجراء التنزيل الذي قام به المستخدم.

يعتبر جدول التنزيلات من جداول مهمة حيث يوفر معلومات حول الملفات التي تم تنزيلها والتفاصيل المتعلقة بها.

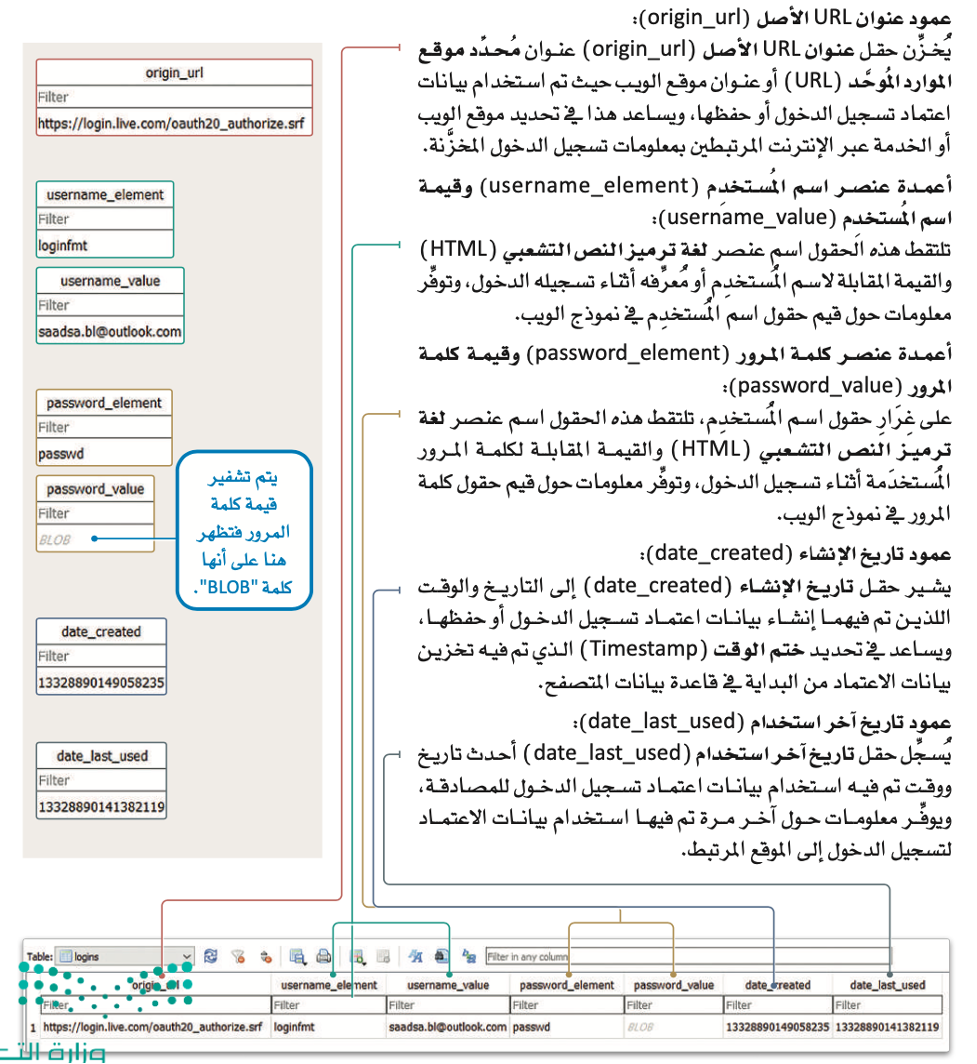

جدول تسجيلات الدخول (Logins Table)

يمكنك في ملف سجل بيانات تسجيل الدخول (Login) العثور على جدول تسجيلات الدخول الذي يحتوي على معلومات تتعلق ببيانات تسجيل دخول المستخدم وبيانات الاعتماد المخزنة. توجد هذه البيانات بشكل شائع في قواعد بيانات متصفحات الويب، ويؤدي دورًا مهمًا في إجراء تحليلات تسجيل الدخول وتتبعها أحيانًا.

كما يتضمن جدول تسجيلات الدخول العديد من الحقول المهمة التي توفر رؤى حول بيانات أعضاء المستخدم، والبيانات الوصفية المرتبطة بها:

بإمكانك مراجعة محتوى موضوع ” التحليل الجنائي الرقمي والاستجابة للحوادث” بدايةً من عنوان “تحليل أنشطة الويب على الجهاز” وحتى نهاية الموضوع، من خلال الرابط التالي:

اختبر تحصيلك لمحتوى الموضوع من خلال الرابط التالي:

الواجب الإلكتروني

إلى هنا يكون قد انتهى موضوع “التحليل الجنائي الرقمي والاستجابة للحوادث”، لا تنسوا مراجعة نواتج التعلُّم أعلى المقال، وانتظرونا في الموضوع القادم.