أمن الشبكات والويب | الوحدة الثانية | الدرس الثاني

أمن الشبكات والويب هو عنوان الدرس الثاني من الوحدة الثانية التي تحمل اسم “الحماية والاستجابة في الأمن السيبراني” في الفصل الدراسي الأول من مقرر “الأمن السيبراني”.

ستتعرَّف في هذا الموضوع على هياكل الشبكات وتقنيات الويب في الأمن السيبراني، وتمييز تقنيات أمن الشبكة والويب، ومراقبة الشبكة والتقاط حِزم البيانات، بالإضافة لتحليل مخرجات برنامج واير شارك، والاتّصال بخدمة الشبكة الافتراضية الخاصة من نظام تشغيل ويندوز.

لذا سنقوم بقراءة نواتج التعلُّم، ثم إعادة قراءتها والتأكد من تحصيلها بعد انتهائنا من دراسة الموضوع.

نواتج التعلُّم

- معرفة هياكل الشبكات وتقنيات الويب في الأمن السيبراني.

- تمييز تقنيات أمن الشبكة والويب.

- مراقبة الشبكة والتقاط حِزم البيانات.

- تحليل مخرجات برنامج واير شارك.

- الاتّصال بخدمة الشبكة الافتراضية الخاصة من نظام تشغيل ويندوز.

هيا لنبدأ!

هياكل الشبكات وتقنيات الويب في الأمن السيبراني (Network Structures and Web Technologies in Cybersecurity)

يعدُّ فهم هياكل الشبكات وتقنيات الويب أمرًا ذا أهمية في الأمن السيبراني، حيث تتطلب هذه العناصر بيئة آمنة لحماية البيانات والمعلومات من الهجمات السيبرانية.

تشمل مكونات الشبكات وسائل الاتصال بين الأجهزة والمستخدمين عبر الإنترنت، بينما تحدد تقنيات الويب كيفية تبادل البيانات والخدمات على الشبكة العنكبوتية.

مع زيادة الاعتماد على الإنترنت والخدمات الرقمية، تزداد الحاجة إلى تعزيز الأمن السيبراني لتقليل المخاطر المرتبطة بالثغرات الأمنية. توفر هياكل الشبكات وتقنيات الويب بيئة مثالية لأنواع متعددة من التهديدات، مثل:

- هجمات حجب الخدمة الموزع (DDoS): تستهدف تعطيل الخوادم والخدمات عبر إغراقها بطلبات وهمية.

- ثغرات تنفيذ الأكواد عبر المواقع (XSS): تسمح بحقن أكواد خبيثة في صفحات الويب واستغلالها لأغراض ضارة.

- هجمات حقن النصوص البرمجية بلغة SQL (SQL injection): تتيح للمهاجمين التلاعب بقاعدة البيانات عبر استعلامات ضارة.

للتصدي لهذه التهديدات، يتم استخدام تقنيات الحماية مثل جدران الحماية (Firewalls) وأنظمة كشف التسلل (IDS)، إلى جانب تطبيق أفضل الممارسات الأمنية لضمان بيئة شبكية أكثر أمانًا.

يساعد فهم المفاهيم الأساسية لهياكل الشبكات وتقنيات الويب في تطوير استراتيجيات فعالة لمواجهة تهديدات الأمن السيبراني وتعزيز الحماية.

مفاهيم الشبكات الأساسية (Fundamental Networking Concepts)

- مخططات الشبكة (Network Topologies)

هي البنية الهيكلية أو المنطقية للأجهزة في الشبكة، وتشمل الهياكل الشائعة للشبكات: الهيكل النجمي، الحلقي، والخطي، والشبكي.

- أجهزة الشبكة (Network Devices)

هي مكونات أساسية تتيح الاتصال داخل الشبكات، مثل: المحولات (Switches)، وأجهزة التوجيه (Routers)، وجدران الحماية (Firewalls)، ونقاط الوصول (Access Points).

- وسائط النقل (Transmission Media)

هي الوسائل السلكية أو اللاسلكية التي من خلالها يتم نقل البيانات بين الأجهزة في الشبكة، وتشمل كابلات الشبكة المادية مثل (Ethernet)، والشبكات اللاسلكية مثل (Wi-Fi)، وتقنيات الاتصال قصيرة المدى مثل (Bluetooth)، وشبكات الهاتف المحمول (Cellular Networks).

- بروتوكولات الشبكة (Network Protocols)

هي مجموعة قواعد تتحكم في تنظيم وتبادل المعلومات داخل الشبكة، وتشمل أشهرها نموذج الطبقات المتعددة (OSI – Open Systems Interconnection)، كما تتضمن بروتوكولات مثل: IP, TCP, UDP, FTP, HTTP/S.

مكونات الشبكات الأساسية (Fundamental Networking Components)

- المحولات (Switches)

هي أجهزة الشبكة المسؤولة عن توجيه حركة البيانات داخل شبكة محلية (LAN – Local Area Network)، وتوصيل الأجهزة، والتأكد من وصول حزم البيانات إلى وجهاتها المقصودة.

- الموجهات (Routers)

هي أجهزة تتيح توجيه حزم البيانات بين الشبكات المختلفة، وتُحدّد المسار الأكثر كفاءة لنقل البيانات.

- جدران الحماية (Firewalls)

هي أجهزة أو برامج تتحكم في حركة بيانات الشبكة الواردة والصادرة بناءً على قواعد أمان محددة مسبقًا، وتحمي الشبكة من الوصول غير المصرح به والتهديدات السيبرانية المختلفة.

- نقاط الوصول (Access Points)

هي أجهزة شبكية تتيح توفير اتصالًا لاسلكيًا بالأجهزة الأخرى، وتُستخدم في الاتصال بالشبكة والتواصل مع الأجهزة أو الأنظمة الأخرى.

لمعرفة المزيد من المعلومات عن الأمن السيبراني، قم بالاطّلاع على الرابط التالي:

بروتوكولات الشبكات الأساسية (Fundamental Networking Protocols)

- بروتوكول الإنترنت (Internet Protocol – IP)

مسؤول عن عنونة حزم البيانات وتوجيهها عبر الشبكات بما يضمن وصولها إلى الوجهات المقصودة.

- بروتوكول أمان الإنترنت (Internet Protocol Security – IPsec)

مجموعة من بروتوكولات الأمان تدعم اتصالات بروتوكول الإنترنت (IP) من خلال المصادقة وتشفير كل حزمة بيانات، مما يتيح تأمين بروتوكول الإنترنت (IP).

- بروتوكول التحكم في الإرسال (Transmission Control Protocol – TCP)

يُستخدم لضمان اتصال موثوق بين الأجهزة وتسلسل حزم البيانات وإدارة تدفق المعلومات.

- بروتوكول طبقة النقل الآمنة (Secure Sockets Layer / Transport Layer Security – SSL/TLS)

يُستخدم لتأمين الاتصالات عبر الإنترنت عن طريق تشفير البيانات بين مضيفي المرسل والمستقبل بشكل محكم، ويُستخدم في تأمين التصفح الإلكتروني والمعاملات الأخرى التي تتطلب سرية بيانات عالية.

- بروتوكول مخطط بيانات المستخدم (User Datagram Protocol – UDP)

يُستخدم لنقل البيانات بسرعة دون الحاجة إلى اتصال ثابت، مما يجعله مناسبًا للتطبيقات التي لا تتطلب تأخيرًا مثل بث الفيديو والصوت.

- بروتوكول نقل النص التشعبي (Hypertext Transfer Protocol – HTTP)

يُستخدم لنقل بيانات الويب عبر الإنترنت (على مستوى النصوص والصور والمحتوى).

- بروتوكول نقل النص التشعبي الآمن (Hypertext Transfer Protocol Secure – HTTPS)

نسخة آمنة من HTTP تعتمد على بروتوكول طبقة النقل الآمنة (TLS/SSL) لتشفير البيانات المنقولة وحمايتها من الاختراق.

- بروتوكول نقل الملفات (File Transfer Protocol – FTP)

يُستخدم لنقل الملفات بين المستخدمين والخادم عبر الشبكة، مما يسمح للمستخدمين بتحميل الملفات وتنزيلها وإدارتها.

- بروتوكول نقل الملفات الآمن (Secure File Transfer Protocol – SFTP)

إصدار آمن من بروتوكول نقل الملفات (FTP)، حيث يستخدم بروتوكول النقل الآمن (Secure Shell – SSH) لتشفير البيانات أثناء الإرسال، مما يوفر طبقة إضافية من الأمان لعمليات نقل الملفات.

- نظام أسماء النطاقات (Domain Name System – DNS)

بروتوكول يقوم بترجمة أسماء النطاقات التي يمكن قراءتها (مثل www.example.com) إلى عناوين بروتوكول الإنترنت (IP)، مما يسمح للمستخدمين بالوصول إلى مواقع الويب وموارد الشبكة الأخرى باستخدام أسماء يسهل تذكرها بدلاً من العناوين الرقمية الموحدة (Unified Resource Locator – URL).

- بروتوكول التهيئة الديناميكية للمضيفين (Dynamic Host Configuration Protocol – DHCP)

بروتوكول يُستخدم لإعداد العناوين الديناميكية لأجهزة الشبكة، حيث يقوم تلقائيًا بتوزيع عناوين بروتوكول الإنترنت (IP) ومعلمات التهيئة الأخرى للأجهزة المتصلة على الشبكة، مما يسهل على مديري الشبكة تقليل مخاطر التعارض بين عناوين بروتوكول الإنترنت (IP).

- بروتوكول إدارة الشبكة البسيط (Simple Network Management Protocol – SNMP)

بروتوكول يُستخدم لمراقبة أجهزة الشبكة مثل: الأجهزة، الموجهات، المحولات، والخوادم من خلال جمع وتنظيم المعلومات حول أدائها واستخدامها من قبل المديرين.

بإمكانك مراجعة محتوى موضوع “الحماية والاستجابة في الأمن السيبراني” من بدايته وحتى نهاية هذا القسم، من خلال الرابط التالي:

تقنيات أمن الشبكات والويب (Network and Web Security Technologies)

من المهم في الأمن السيبراني فهم واستخدام بروتوكولات وتقنيات أمن الشبكة المختلفة لحماية سلامة البيانات والأنظمة وضمان سريتها وتوافرها، وهي من أكثر إدارات أمن الشبكة شيوعًا وضرورًة.

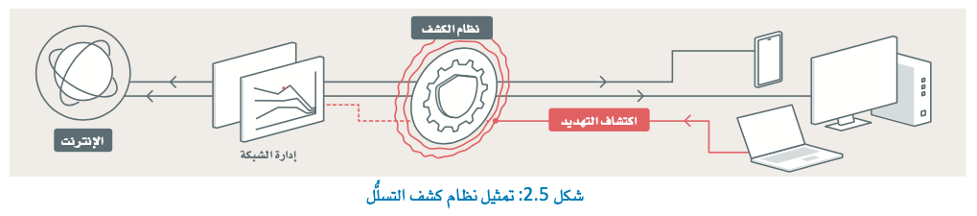

أنظمة كشف التسلُّل (Intrusion Detection Systems (IDSs))

نظام كشف التسلل (IDS) هو تقنية أمنية تراقب حركة البيانات في الشبكة بحثًا عن أي مؤشرات أو دلائل على وجود هجمات أو اختراق أمني للنظام أو الشبكة، إذ تعمل هذه الأنظمة على إصدار تنبيهات عند اكتشاف أنشطة غير اعتيادية قد تشير إلى محاولات اختراق أو تسلل. يتم ذلك بشكل سريع، والعمل على إيقاف التهديد أو الحد من تأثيره. وهناك نوعان من أنظمة كشف التسلل (IDS):

- أنظمة كشف التسلل المعتمدة على الشبكة (Network-based IDS – NIDS)

يراقب هذا النظام حركة البيانات بالشبكة، ويبحث عن الأنشطة المشبوهة أو المؤشرات للوصول غير المصرح به.

- أنظمة كشف التسلل المعتمدة على المضيف (Host-based IDS – HIDS)

يعمل هذا النظام على أجهزة مستقلة مثل الخوادم أو الحواسيب أو محطات العمل، ويراقب النظام المحلي لمعرفة ما إذا كان هناك أي محاولة اختراق أو وصول غير مصرح به.

المناطق العازلة (Demilitarized Zones (DMZs))

تُطلق تسمية منطقة معزولة (DMZ) على جزء من الشبكة يقع بين شبكة المؤسسة الداخلية والشبكة غير الموثوق بها، مثل الإنترنت. يتم تصميم هذه المنطقة لتوفير طبقة إضافية من الحماية، وذلك بعزل الخدمات التي يلزم الوصول إليها عبر الإنترنت مثل: خوادم الويب أو خوادم البريد الإلكتروني عن الشبكة الداخلية للمؤسسة، ومن خلال وضع إجراءات أمان لحمايتها.

التوجيه للوصول إليها عبر الإنترنت يتم عبر الإنترنت في منطقة معزولة (DMZ)، يتم احتواء نطاق أي هجمات أو ثغرات محتملة داخل تلك المنطقة والحد من احتمالات تأثيرها على الشبكة الداخلية. ويسمح هذا التكوين للمؤسسات بالحفاظ على مستوى أعلى من الأمان لحماية بياناتها الهامة.

الشبكات الافتراضية الخاصة (Virtual Private Networks (VPNs))

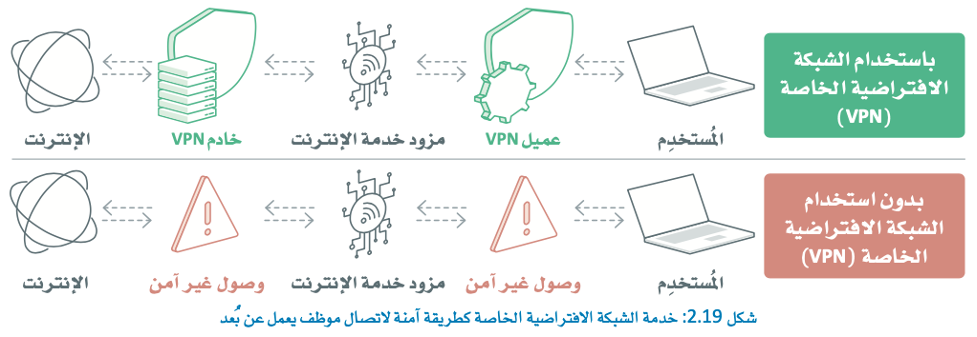

الشبكة الافتراضية الخاصة (VPN) هي تقنية تُنشئ اتصالاً آمنًا ومُشفّرًا بين جهاز المستخدم وشبكة أخرى بعيدة غالبًا عبر الإنترنت، وتضمن الشبكات الافتراضية الخاصة سرية البيانات المتنقلة وحمايتها بين جهاز المستخدم والشبكة البعيدة، مما يضمن بقاء المعلومات الحساسة مؤمنة حتى عند إرسالها عبر شبكات غير آمنة.

توفر الشبكات الافتراضية الخاصة (VPNs) ميزات إضافية مثل: تجاوز القيود الجغرافية، وحماية خصوصية المستخدم، والسماح بالوصول عن بعد إلى الشبكات الآمنة. يتم استخدام هذه التقنيات بشكل شائع من قبل الشركات والأفراد على حد سواء للحفاظ على الأمن والخصوصية أثناء استخدام الإنترنت.

حماية أجهزتك على شبكة الوايف اي اللاسلكية العامة (Protecting your Devices on a Public Wi-Fi Network)

يعدّ استخدام شبكات الواي فاي (WiFi) اللاسلكية العامة أمرًا شائعًا للوصول إلى الخدمات المختلفة عبر الإنترنت، ولكن استخدامها دون الاحتياطات المناسبة قد ينتج عنه مخاطر أمنية متنوعة تهدد أجهزتك وبياناتك. فيما يلي أفضل الممارسات لحماية أجهزتك عند استخدام شبكة الواي فاي اللاسلكية العامة:

- استخدم بيانات هاتفك المحمول كنقطة اتصال محمولة (Mobile Hotspot).

- أوقِف تشغيل الاتّصال بشبكات الواي فاي (WiFi) اللاسلكية عند عدم رغبتك في الاتّصال بها.

- لا تُدخل بيانات حساسة كالبيانات البنكية أو العلمية عبر شبكة الواي فاي العامة.

- لا تَقُم بإعادة تعيين كلمات المرور لحساباتك عبر شبكة الواي فاي العامة.

- استخدم خدمة الشبكة افتراضية خاصة (VPN).

- تجنَّب صفحات الويب الي تستخدِم بروتوكول HTTP عوضًا عن بروتوكول HTTPS الأكثر أمنًا.

- أوقِف خدمة مشاركة الموارد على أجهزتك.

لمعرفة المزيد من المعلومات عن قوانين الأمن الإلكتروني، قم بالاطّلاع على الرابط التالي:

مراقبة الشبكة والتقاط حِزم البيانات (Network Monitoring and Packet Sniffing)

توجد العديد من الأدوات تُستخدم لمراقبة حركة بيانات الشبكة، والتقاط، وتحليل الحزم التي يتم إرسالها عبرها، حيث يتم تنفيذ هذه الإجراءات بواسطة أنظمة متخصصة تُعرف بمحَلّلات حزم البيانات (Packet Analyzers).

ويُعد برنامج واير شارك (Wireshark) أحد أكثر الأدوات استخدامًا في هذا المجال.

واير شارك (Wireshark) هو مُحلّل حزم بيانات مفتوح المصدر يسمح للمستخدم بفحص تفاصيل حركة البيانات التي تنتقل عبر الشبكة، والحصول على معلومات تفصيلية حول الحزم المُرسَلة والمُستقبَلة، بما في ذلك إرسال، واستقبال، وبروتوكولات، وعناوين المصدر والوجهة. ويُستخدم هذا البرنامج في مجالات مهمة مثل اكتشاف مشكلات الأمن السيبراني واستكشاف أخطاء الشبكة وإصلاحها.

لتحميل البرنامج، يمكن زيارة الرابط التالي:

https://www.wireshark.org/download.html

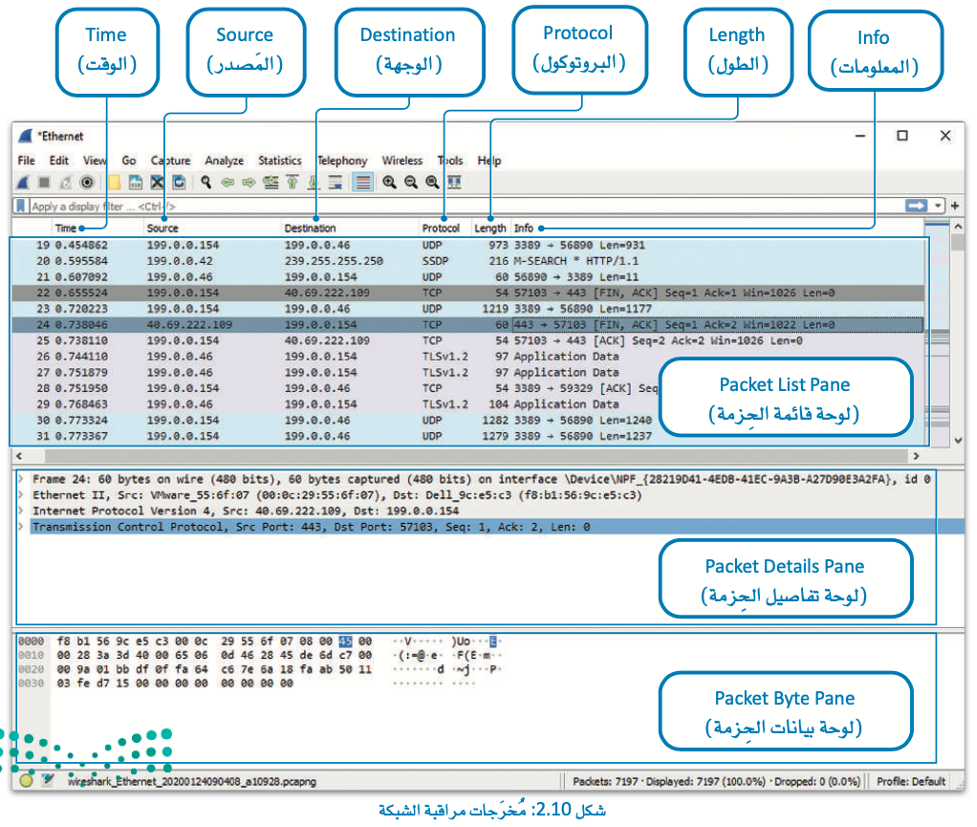

مراقبة الشبكة باستخدام واير شارك (Monitoring a Network with Wireshark)

ستتعرف الآن على واجهة مُحلّل الشبكة واير شارك (Wireshark).

لمراقبة الشبكة باستخدام واير شارك:

- افتح تطبيق واير شارك Wireshark، واعرض قائمة Available Networks (الشبكات المتاحة).

- اضغط على أمر Capture (الالتقاط).

- من نافذة Capture (الالتقاط)، اضغط على الشبكة التي تريد مراقبتها.

- اضغط على زر Start (بدء).

- ابدأ تدقيق حزم البيانات في الشبكة.

- عند الانتهاء، اضغط على زر Stop (إيقاف) لإنهاء مراقبة الشبكة.

تحليل مُخرَجات واير شارك (Analyzing the Wireshark Output)

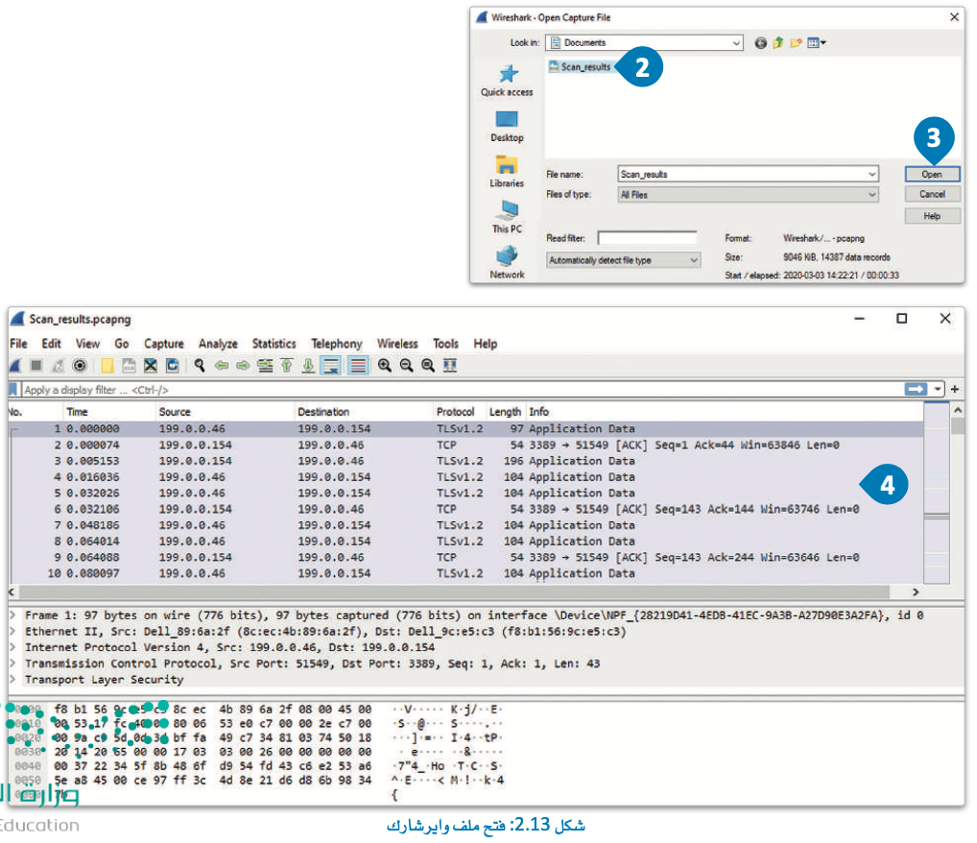

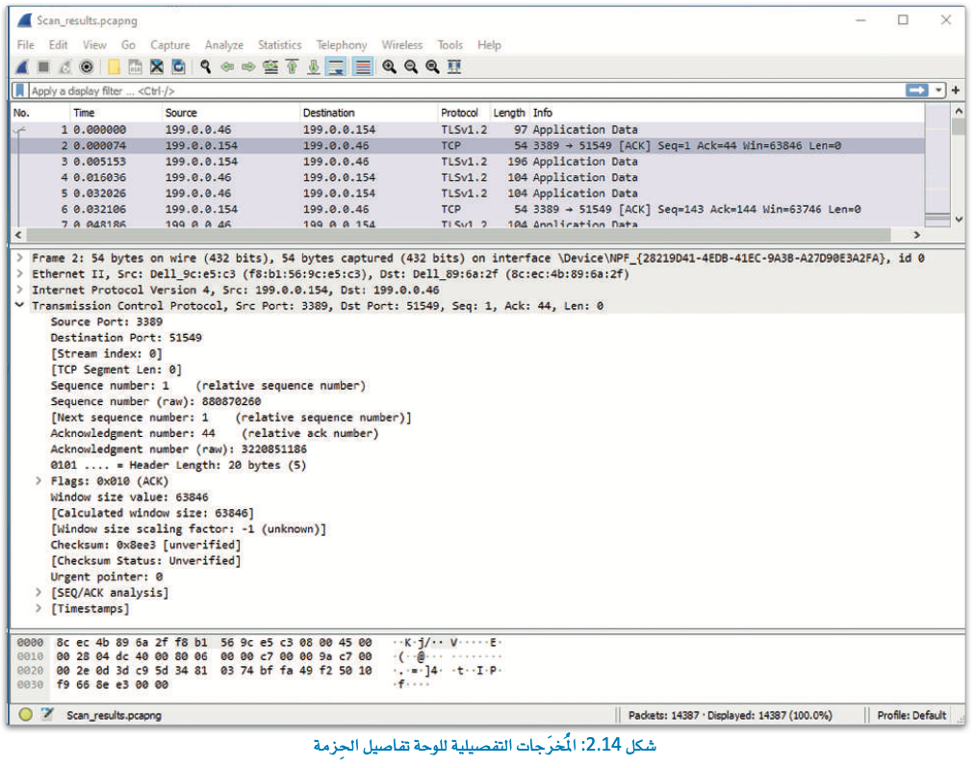

يعرض مُحلّل الشبكة واير شارك الكثير من البيانات حول تدفق حزم البيانات عبر الشبكة، في ثلاث لوحات مختلفة، وهي: لوحة قائمة الحُزمة (Packet List Pane)، ولوحة تفاصيل الحِزمة (Packet Details Pane)، ولوحة بيانات الحِزمة (Packet Byte Pane).

لوحة قائمة الحِزمة (The Packet List Pane)

- الوقت (Time): يُشير عمود الوقت إلى وقت استلام الحُزمة أو إرسالها، ويُقاس بالثواني منذ بداية الالتقاط.

- المصدر (Source): يُشير عمود المصدر إلى عنوان IP الخاص بالمُصدر.

- الوجهة (Destination): يُشير عمود الوجهة إلى عنوان IP الوجهة.

- البروتوكول (Protocol): يُشير عمود البروتوكول إلى بروتوكول الاتصال المُستخدم.

- الطول (Length): يُشير عمود الطول إلى طول الحُزمة.

- المعلومات (Info): يتضمن العمود المُختص معلومات إضافية حول الحُزمة.

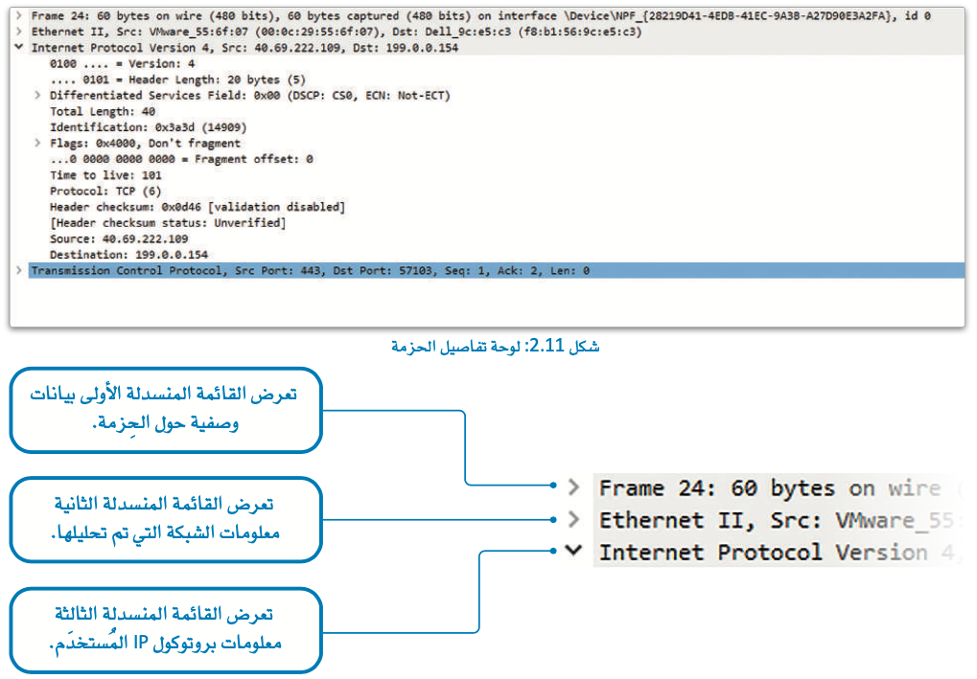

لوحة تفاصيل الحِزمة (The Packet Details Pane)

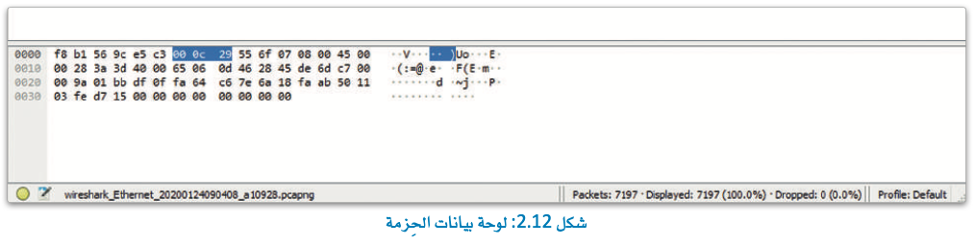

لوحة بيانات الحِزمة (The Packet Byte Pane)

تعرض صندوق لوحة بيانات الحزمة (Packet Byte) بيانات الحزمة المُحدَّدة بالتنسيق السداسي العشري (Hexadecimal).

معلومة

يعرِض واير شارك (Wireshark) لوحة بيانات الحِزمة بالتنسيق السداسي العشري؛ لأنه يوفِّر تمثيلًا أكثر وصفًا وقابلية للقراءة للبيانات المنقولة على الشبكة، حيث يتم في هذا النظام تمثيل كل بايت من البيانات بخانتين من مجموعتي الأرقام والحروف (A-F, 0-9)؛ مما يوفِّر طريقة مختصرة لعرض وتحليل محتويات الحِزم. يشيع استخدام التنسيق السداسي العشري في بروتوكولات ومعايير الشبكات؛ مما يسمح بمقارنة البيانات وتحليلها بسهولة عبر الأنظمة والمنصات الأساسية المختلفة.

بإمكانك مراجعة محتوى موضوع “أمن الشبكات والويب” بدايةً من عنوان “تقنيات أمن الشبكات والويب” وحتى هذه النقطة، من خلال الرابط التالي:

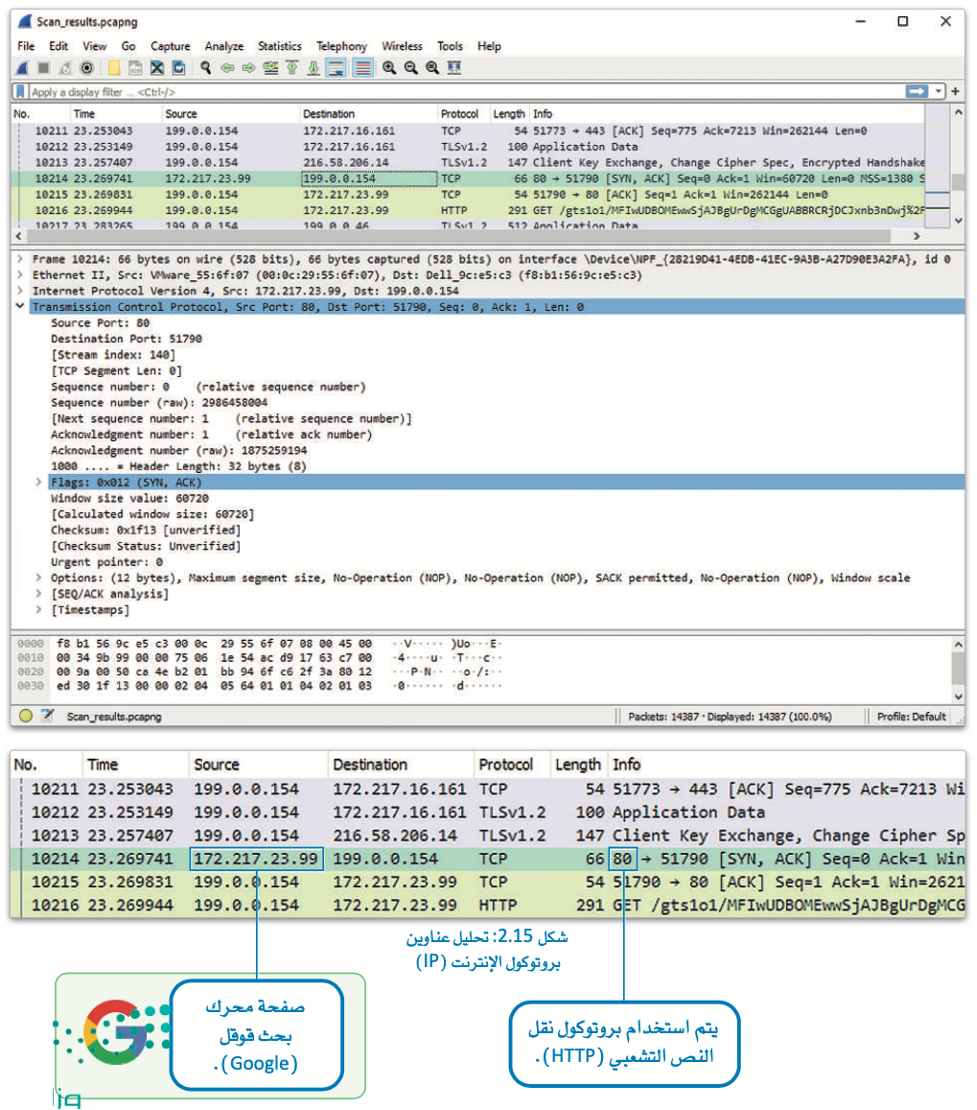

تحليل فحص واير شارك (Analyzing a Wireshark Scan)

يمكن استخدام واير شارك لتحليل دقيق لبيانات الشبكة من عمليات فحص تم إجراؤها سابقًا ثم حفظها، حيث يستخدم ملف فحص محفوظ للكشف عن نشاط مشبوه على الشبكة. ويمكنك تنزيل هذا الملف من الرابط التالي:

https://bl-xfransfers3.amazonaws.com/KSA/G12/CYB/U2/L2/Scan_results.pcapng

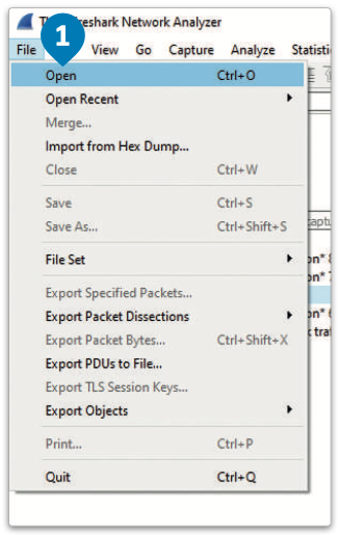

لفتح ملف واير شارك:

- اضغط على خيار File (ملف) من قائمة التبويب، ثم اختر Open (فتح).

- من نافذة Open Capture File (نافذة فتح ملف الالتقاط)، اختر ملف pcapng (فحص النتائج).

- اضغط على Open (فتح).

- سيقوم ملف الفحص بإخراج كافة حركة البيانات المُسجلة للشبكة.

تعرض لوحة قائمة الحزم التي تعرض نتائج الفحص، ويمكنك ملاحظة أن ملف الفحص يحتوي على حزم تتضمن مراسلات بين أجهزة المستخدمين (العملاء) والخوادم المركزية.

في الحزمة رقم 2، تحتوي عنوان بروتوكول الإنترنت للمصدر (Source IP) 199.0.0.138، وعنوان بروتوكول الإنترنت للوجهة (Destination IP) 199.0.0.46، ويرسل جهاز الاستقبال حزمة باستخدام بروتوكول التحكم والنقل (TCP) الخاص بالإرسال عبر المنفذ 3389 كمنفذ المصدر (منفذ المرسل)، والمنفذ 51549 كمنفذ الوجهة (منفذ المُتلقي).

في مثال آخر للحزمة رقم 10214، يمكنك ملاحظة أن عنوان بروتوكول الإنترنت للمصدر (Source IP) هو 172.217.23.99، وعنوان بروتوكول الإنترنت للوجهة (Destination IP) هو 199.0.0.154، وتوضح معلومات الحزمة أيضًا أن بروتوكول الإرسال المستخدم هو بروتوكول التحكم بالنقل (TCP) ورقم المنفذ هو 80، مما يشير إلى استخدام بروتوكول نقل النص التشعبي (HTTP)، وهذا يعني أن المستخدم يزور صفحة ويب مرسلة من محرك بحث جوجل (Google)، مما يعني تلقي حزمة بيانات من عنوان بروتوكول الإنترنت 172.217.23.99.

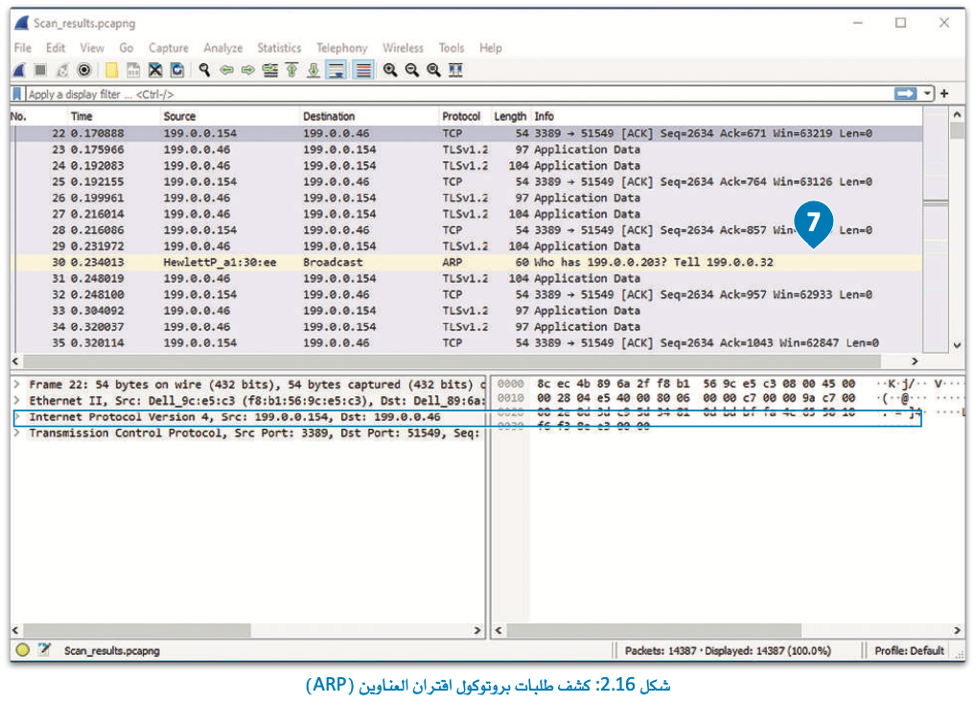

كشف نشاط مريب على الشبكة (Detecting Suspicious Activity on a Network)

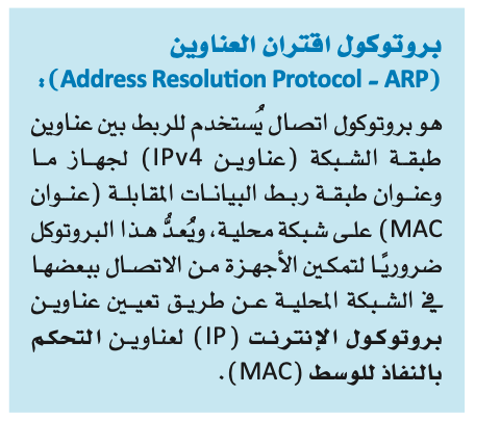

يستخدم واير شارك للكشف عن الأنشطة المريبة على الشبكة، وعليك التحقق من رسائل وحزم بروتوكول اقتناء العناوين (Address Resolution Protocol – ARP) التي تستخدم هذا البروتوكول لاكتشاف الأجهزة التي تحاول إجراء عمليات مريبة.

لكشف طلبات بروتوكول اقتران العناوين (ARP):

- من علامة تبويب Edit (تحرير).

- اضغط على Preferences (التفضيلات).

- في نافذة التفضيلات (Preferences)، اختر خيار Protocols (البروتوكولات).

- اختر بروتوكول ARP/RARP (بروتوكول اقتران العناوين/ بروتوكول اقتران العناوين العكسي).

- حدِّد صندوق Detect ARP request storms (اكتشاف طلبات بروتوكول اقتران العناوين).

- اضغط على OK (موافق).

- يمكنك من لوحة Packet List (قائمة الحِزمة) التَحقُّق من وجود نشاط مريب.

في لوحة قائمة الحزمة، تظهر نتائج الالتقاط أنه تم اكتشاف نشاط مريب في الشبكة، وبشكل أكثر تحديدًا، هناك جهاز يرسل البيانات دون عرض الوجهة التي يتم الإرسال إليها، وأنه تصنع على الأجهزة الأخرى على الشبكة. فيقوم هذا الجهاز بالتحقق مما إذا كان عنوان بروتوكول الإنترنت 199.0.0.203 قيد الاستخدام، ويتم إرجاع استجابة إلى عنوان بروتوكول الإنترنت 199.0.0.32. كما يمكننا أن نستنتج من هذه المعلومات أن شخصًا ما قد يحاول اكتشاف ما إذا كان عنوان بروتوكول الإنترنت 199.0.0.203 قيد الاستخدام أم لا، وقد الاستخدام لما يظهر لنا الشكل 2.17، وإذا لم يتم اكتشاف الأمر، فهناك احتمال استخدام عنوان بروتوكول الإنترنت هذا للاتصال بالشبكة.

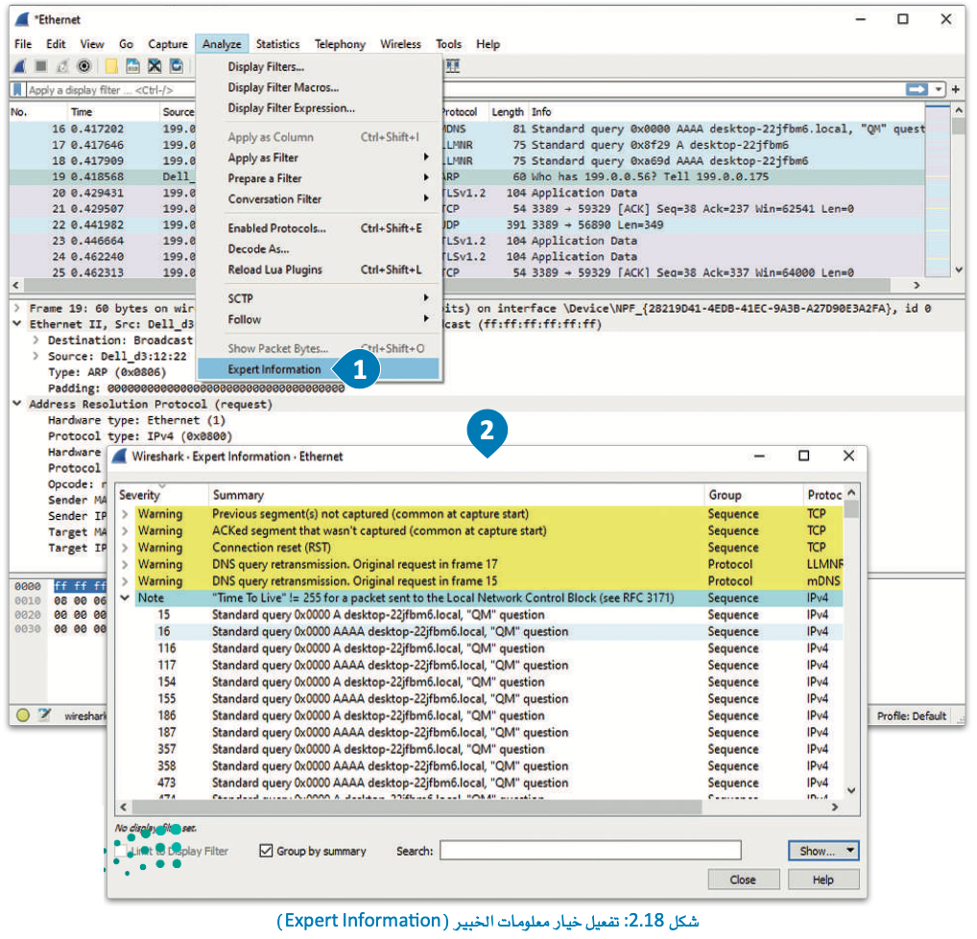

تحليل تَدفُق البيانات بخيار معلومات الخبير (Analyzing Data Flow with Expert Information)

يُقدِّم واير شارك خيار معلومات الخبير (Expert Information) لتحديد مشكلات الشبكة، وأي سلوك أو نشاط مشبوه، بما يساعد غير المتخصصين في تحديد هذه الأنشطة.

لتفعيل خيار معلومات الخبير (Expert Information):

- من علامة تبويب Analyze (تحليل)، اضغط على خيار معلومات الخبير (Expert Information).

- سيتم التعرف على النشاط المشبوه بواسطة نظام معلومات الخبير.

بإمكانك مراجعة محتوى موضوع “أمن الشبكات والويب” بدايةً من عنوان “تحليل فحص واير شارك” وحتى نهاية هذا القسم، من خلال الرابط التالي:

الاتصال بخدمة الشبكة الافتراضية الخاصة من نظام تشغيل ويندوز الخاص بك (Connecting to a VPN Service on your Windows Machine)

يحتوي نظام تشغيل ويندوز على أداة مدمجة للاتصال بالشبكة الافتراضية الخاصة (VPN)، ويمكنك استخدامها لحماية جهازك. تتيح هذه الطريقة نطاقًا واسعًا من الاستخدامات، للوصول الآمن إلى الأجهزة والخوادم، مثل حاجات الشركات والمؤسسات إلى توفير الوصول إلى أنظمتها بسبب الحاجة إلى العمل عن بُعد، أو عن ضرورات الأمان.

يمكن للموظفين الاتصال بشكل آمن بخوادم المؤسسة من خلال خدمة الشبكة الافتراضية الخاصة (VPN) دون القلق بشأن اعتراض البيانات، مما يسمح لهم بالدخول إلى الملفات الحساسة عند الاتصال من المنزل أو أي مكان خارج المؤسسة.

يُمكن للحاسب الذي يعمل بنظام ويندوز الاتصال بالشبكة الافتراضية الخاصة (VPN) للعمل أو للاستخدام الشخصي، حيث يوفر الاتصال بواسطة الشبكة الافتراضية الخاصة (VPN) المزيد من الأمان في الوصول إلى شبكة شركتك والإنترنت في الأماكن العامة أو الشبكات غير الآمنة مثل المطاعم والمقاهي. افترض وجود خدمة الشبكة الافتراضية الخاصة (VPN) مُثبتة سابقًا على حاسبك باسم my-vpn-server وتريد الاتصال بها.

للاتصال بخدمة الشبكة الافتراضية الخاصة (VPN):

- من قائمة Start (بدء) في ويندوز، اضغط على Settings (الإعدادات).

- من نافذة Settings (إعدادات)، اضغط على Network & Internet (الشبكة والإنترنت).

- اضغط على علامة تبويب VPN (الشبكة الافتراضية الخاصة).

- اضغط على زر Add a VPN connection (إضافة اتصال VPN).

- من القائمة المنسدلة لخيار VPN provider (موفر VPN)، اختر خيار مضمن Windows (built in) (مضمن ويندوز).

- اكتب “VPN” في حقل Connection name (اسم الاتصال).

- اكتب “my-vpn-server” في حقل Server name or address (اسم الخادم أو عنوانه).

- في حقل Type of sign-in info (نوع معلومات تسجيل الدخول)، اختر حقل User name and password (اسم المستخدم وكلمة المرور).

- اضغط على Save (حفظ).

تفعيل خدمة الشبكة الافتراضية الخاصة (Activating the VPN Service)

بعد تكوين خدمة الشبكة الافتراضية الخاصة (VPN)، عليك الاتصال بها لتحميل ميزاتها.

لتفعيل خدمة الشبكة الافتراضية الخاصة (VPN):

- في منطقة إشارات ويندوز، انقر على زر Network (الشبكة).

- اختر اتصال VPN الذي تريد استخدامه وهو في هذه الحالة: VPN.

- انقر على Connect (اتصال).

- أدخل اسم المستخدم (User name) وكلمة المرور (Password).

- انقر على موافق (OK).

- عند إنشاء الاتصال، ستظهر كلمة متصل (Connected).

بإمكانك مراجعة محتوى موضوع “أمن الشبكات والويب” بدايةً من عنوان “الاتصال بخدمة الشبكة الافتراضية الخاصة من نظام تشغيل ويندوز الخاص بك” وحتى نهاية الموضوع، من خلال الرابط التالي:

اختبر تحصيلك لمحتوى الموضوع من خلال الرابط التالي:

الواجب الإلكتروني

إلى هنا يكون قد انتهى موضوع “أمن الشبكات والويب”، لا تنسوا مراجعة نواتج التعلُّم أعلى المقال، وانتظرونا في الموضوع القادم.